Se connecter à LDAP

Information de concept

Le protocole LDAP (Lightweight Directory Access Protocol) est un protocole d'application standard dans le secteur permettant d'accéder à des services d'information d'annuaire distribués sur un réseau IP (Internet Protocol) et de les tenir à jour. Utilisez le connecteur LDAP pour avoir un accès en temps réel aux données LDAP, directement depuis les applications prenant en charge la connectivité ODBC.

Remarque

Vous ne pouvez pas utiliser ce connecteur indépendamment d'Analytics. Vous pouvez configurer un DSN pour le pilote du connecteur à l'aide de l'Administrateur de source de données ODBC Windows. Toutefois, vous devez tester la connexion DSN à partir de l'intérieur d'Analytics et non à partir de la boîte de dialogue de configuration DSN Windows du connecteur.

Avant de commencer

Pour vous connecter aux données LDAP, munissez-vous des éléments suivants :

- le nom de domaine ou l'adresse IP du serveur LDAP ;

- le port de connexion qui convient ;

- le compte utilisateur de connexion, y compris le nom unique de l'utilisateur et le mot de passe.

Pour obtenir de l'aide concernant la réunion des conditions préalables à la connexion, contactez l'administrateur LDAP de votre entreprise. Si votre administrateur n'est pas en mesure de vous aider, vous ou votre administrateur devez contacter l'assistance de l'application relative à votre système LDAP.

Créer une connexion LDAP

- Dans le menu principal Analytics, sélectionnez Importer > Base de données et application.

- Depuis l'onglet Nouvelles connexions, sous la section Connecteurs ACL, sélectionnez LDAP.

Astuce

Vous pouvez filtrer la liste des connecteurs disponibles en indiquant une chaîne de recherche dans la zone Filtrer les connexions. Les connecteurs sont indiqués par ordre alphabétique.

- Dans le panneau Paramètres de connexion aux données entrez les paramètres de connexion, et en bas du panneau, cliquez sur Enregistrer et connecter.

Vous pouvez accepter le nom de connexion proposé par défaut ou en saisir un nouveau.

La connexion correspondant à LDAP est enregistrée dans l'onglet Connexions existantes. À l'avenir, vous pourrez vous reconnecter à LDAP à partir de la connexion enregistrée.

Une fois la connexion établie, la fenêtre Accès aux données s'ouvre sur la Zone de transit et vous pouvez commencer l'importation des données. Pour obtenir de l'aide concernant l'importation de données à partir de LDAP, consultez la rubrique Utilisation de la fenêtre Accès aux données.

Paramètres de connexion

Paramètres de base

| Paramètre | Description | Exemple |

|---|---|---|

| Utilisateur |

Nom unique d'un utilisateur. Avec le mot de passe, ce champ est utilisé pour l'authentification au serveur LDAP. |

MYDOMAIN\test |

| Mot de passe |

Mot de passe correspondant au nom unique de l'utilisateur spécifié. Avec l'utilisateur, ce champ est utilisé pour l'authentification au serveur LDAP. Remarque Vous pouvez vous connecter sans fournir de mot de passe si votre serveur LDAP autorise des connexions anonymes. Selon la configuration de sécurité de votre serveur, les connexions anonymes peuvent être en mesure de répertorier les tables disponibles. Toutefois, il se peut que ces connexions ne soient pas en mesure de sélectionner les données de tout ou partie des tables répertoriées. Pour plus d'informations sur la configuration de sécurité de LDAP, contactez l'administrateur de votre entreprise. |

|

| Serveur |

Nom de domaine ou IP du serveur LDAP. Cela n'inclut pas la partie LDAP:\\, mais uniquement le nom de domaine ou l'IP du serveur. |

10.120.1.110 |

| Port |

Port d'exécution du serveur LDAP. La valeur par défaut est 389. Avec ce serveur, cette propriété est utilisée pour spécifier le serveur LDAP. |

389 |

| Nom unique de base |

Partie base du nom unique, utilisée pour limiter les résultats à des sous-arborescences spécifiques. Spécifier un nom unique de base peut grandement améliorer les performances lors du renvoi d'entrées pour les serveurs volumineux en limitant le nombre d'écritures à examiner. |

DC=myConnection,DC=com |

| Version LDAP |

La version LDAP utilisée pour se connecter au serveur et pour communiquer avec lui. Les options valides sont 2 et 3 pour les versions LDAP 2 et 3. Le connecteur est un client LDAP standard comme indiqué dans les RFC 1777, 2251 et autres RFC LDAP. |

2 |

| Mécanisme d'authentification |

Le mécanisme d'authentification à utiliser lors de la connexion au serveur LDAP :

|

SIMPLE |

| Étendue |

Si oui ou non il faut limiter l'étendue de la recherche à :

Astuce Limiter l'étendue peut grandement améliorer les performances en termes de recherche. |

BaseObject |

Paramètres avancés

| Paramètre | Description | Exemple |

|---|---|---|

| Convertir DateHeure en GMT |

Convertit les champs DateHeure au fuseau horaire GMT pendant l'importation. Si la valeur est fausse, la valeur DateHeure est convertie dans le fuseau horaire du système d'exploitation du poste exécutant Analytics. |

vrai |

| Limite de la taille de clé |

Longueur maximale d'une colonne de clé primaire. Définir la taille sur 0 fera revenir la longueur de clé à sa longueur d'origine. Cette propriété force le connecteur à écraser la longueur signalée de toutes les colonnes de clés primaires. |

255 |

| Mapper vers Long Varchar |

Contrôle si oui ou non une colonne est renvoyée sous SQL_LONGVARCHAR. Utilisez ce paramètre pour mapper une ou plusieurs colonnes plus grandes que la taille spécifiée pour qu'elles soient signalées sous SQL_LONGVARCHAR plutôt que sous SQL_VARCHAR. |

-1 |

| Mapper vers WVarchar |

Contrôle s'il faut ou non que les types de chaînes mappent vers SQL_WVARCHAR plutôt que SQL_VARCHAR. Cela est défini par défaut. Les colonnes des chaînes de caractères doivent être mappées vers SQL_WVARCHAR pour s'adapter à différents jeux de caractères internationaux, donc MapToWVarchar est défini sur vrai par défaut. Vous pouvez aussi le définir sur faux pour utiliser SQL_VARCHAR à la place. |

vrai |

| Colonnes pseudo |

Indique s'il faut inclure ou pas des pseudocolonnes comme colonnes dans la table. Ce paramètre s'avère particulièrement utile dans un cadre d'entité, qui ne vous permet pas de définir une valeur pour une pseudocolonne sauf s'il s'agit d'une colonne de table. La valeur de ce paramètre de connexion est au format "Table1=Column1, Table1=Column2, Table2=Column3". Vous pouvez utiliser le caractère « * » pour inclure toutes les tables et toutes les colonnes. |

MyTable=* |

| Identificateurs en majuscules | Signalez tous les identificateurs en majuscules, y compris les noms des tables et des colonnes. | faux |

| Certificat de serveur SSL |

Certificat à accepter du serveur lors d'une connexion avec TLS/SSL. Vous pouvez spécifier un ou plusieurs des éléments suivants :

Si vous utilisez une connexion TLS/SSL, cette propriété peut être utilisée pour spécifier le certificat TLS/SSL à accepter par le serveur. Tous les autres certificats qui ne sont pas considérés comme fiables par la machine seront rejetés. |

C:\cert.cer |

| Prise en charge SQL amélioré |

Améliore la fonctionnalité SQL au-delà de ce qui peut être pris en charge via l'API directement, en activant le traitement côté client en mémoire :

Remarque Ce paramètre doit être faux pour prendre en charge le filtrage à l'aide de la syntaxe de l'instruction Where. Exécution des prédicatsLe connecteur détermine la ou lesquelles des instructions sont prises en charge par la source de données, puis les pousse vers la source pour obtenir le plus petit surensemble de lignes qui répondraient à la requête. Il filtre ensuite le reste des lignes localement. Le fonctionnement du filtre est continu, ce qui permet au pilote de filtrer efficacement même les très grands jeux de données. Exécution de jointuresLe connecteur utilise plusieurs techniques pour joindre en mémoire. Le pilote accepte que de la mémoire soit utilisée en contrepartie de la condition requise de lecture de la même table plusieurs fois. Exécution des agrégatsLe connecteur récupère toutes les lignes nécessaires pour traiter l'agrégation en mémoire. |

faux |

Filtrage des lignes des lignes renvoyées

Le connecteur utilise une syntaxe de filtrage SQL étroitement alignée avec la syntaxe de recherche LDAP. Certains champs contiennent des données délimitées qui représentent plusieurs attributs d'objets. Votre instruction WHERE doit expliquer chaque valeur de ces champs délimités comme s'il s'agissait de valeurs distinctes, plutôt que d'une seule chaîne.

Filtrage de l'utilisateur par ObjectCategory et par ObjectClass

Scénario

Vous utilisez la table Utilisateur et vous souhaitez importer des enregistrements où ObjectClass présente les attributs suivants :

- personne

- utilisateur

Vous souhaitez aussi limiter les enregistrements à ceux où ObjectCategory présente l'attribut Ordinateur et non Personne.

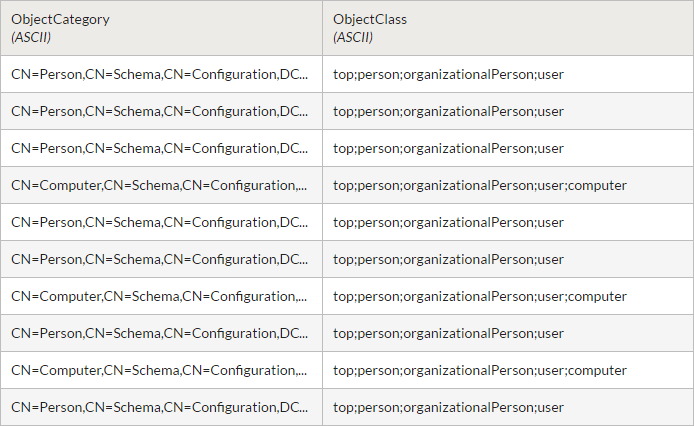

Connexion à la table

Tout d'abord, vous vous connectez au serveur LDAP, puis sélectionnez la table Utilisateur (sous-ensemble de champs affiché).

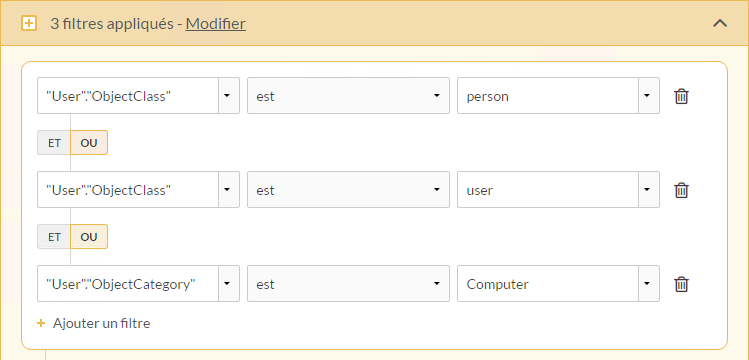

Filtrage des enregistrements

Pour limiter le nombre d'enregistrements à ceux que vous souhaitez importer, vous appliquez un filtre traitant chaque valeur délimitée sous forme de champ discret.

Vous utilisez ensuite le Mode SQL pour vérifier l'instruction WHERE construite par le filtre :

WHERE

(

"User"."ObjectClass" = N'person' AND

"User"."ObjectClass" = N'user' AND

"User"."ObjectCategory" = N'Computer'

)

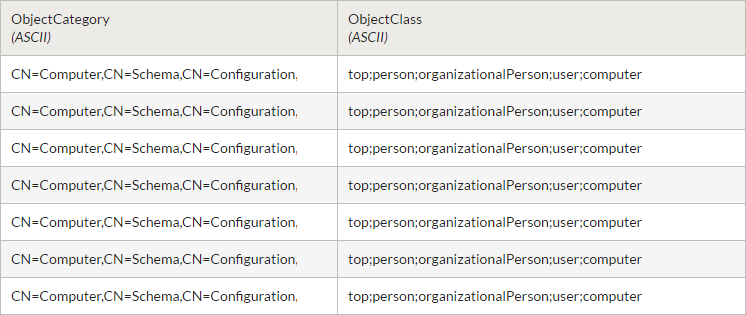

Résultats du filtre

Une fois le filtre appliqué, la table inclut les enregistrements correspondant à l'instruction WHERE et vous importez la table.

Jointure de tables LDAP

En raison du modèle de données utilisé dans les bases de données LDAP, les jointures SQL ne sont pas recommandées. Les jointures peuvent avoir des résultats inattendus.

Si vous devez joindre une ou plusieurs tables d'une source de données LDAP, vous pouvez importer plusieurs tables à l'aide de la fenêtre Accès aux données, puis les joindre dans Analytics. Utilisez les filtres pour limiter le nombre d'enregistrements et augmenter l'efficacité.