Configuration SSO/SAML avec Azure Active Directory (AD)

Cet article explique comment configurer l’application Diligent Boards dans Microsoft Azure afin de permettre aux utilisateurs d’accéder à leur site Diligent Boards par l’authentification unique.

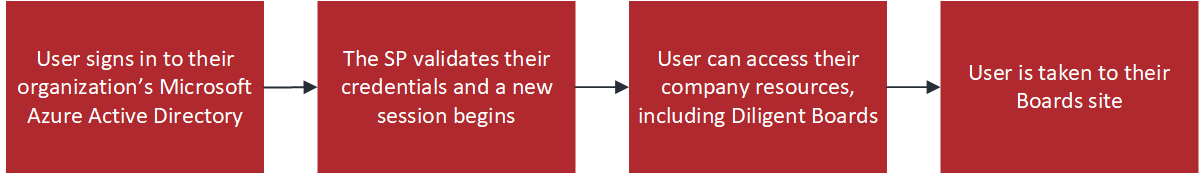

Fonctionnement

L’authentification unique offre une méthode pratique et sécurisée d’accéder aux ressources de votre entreprise à l’aide des mêmes identifiants. Divers outils permettent de garantir que la bonne personne a accès aux bonnes ressources :

-

Un fournisseur d’identité tel qu’Azure Active Directory, responsable de l’authentification des utilisateurs ;

-

Un fournisseur de services qui contrôle l’accès aux ressources, y compris Diligent Boards.

Diligent prend en charge les processus d’identité lancés par un fournisseur d’identité ou de services. Dans le cas d’un fournisseur d’identité, le processus de configuration comporte une étape supplémentaire pour paramétrer les administrateurs. Reportez-vous à la section relative à l’ajout de revendications liées à la connexion via un fournisseur d’identité pour de plus amples informations.

La configuration de Diligent Boards via Azure Active Directory (AD) peut nécessiter une collaboration entre un administrateur Diligent Boards et un spécialiste informatique qui gère le fournisseur d’identité au sein de votre organisation. Il peut s’agir de la même personne, bien qu’elles soient en général différentes.

Exigences relatives aux autorisations

Le spécialiste informatique qui gère le fournisseur d’identité au sein de votre entreprise a besoin d’un accès Développeur à Azure AD avec l’un des rôles suivants :

-

Administrateur général

-

Administrateur d’application cloud

-

Administrateur d’application

Il n’a pas besoin d’un compte Diligent Boards.

Si vous collaborez avec un administrateur Diligent Boards, nous conseillons de lui donner l’accès à l’application « Gestion de site » afin qu’il puisse consulter la liste des utilisateurs actifs, leurs autorisations et leurs rôles.

Configuration de l’application Diligent Boards pour l’authentification unique

La configuration de l’authentification unique pour Diligent Boards nécessite que vous paramétriez l’application dans Azure AD. Commencez par créer l’application Diligent Boards. Obtenez ensuite le certificat de signature avec vos métadonnées de fournisseur d’identité et envoyez-le à l’équipe Customer Success/Implémentation pour validation. Enfin, affectez les utilisateurs à l’application Diligent Boards afin qu’ils puissent accéder à leur compte via l’authentification unique.

Création de l’application Diligent Boards

Cette section explique comment créer une application Diligent Boards dans Azure AD et configurer la compatibilité avec l’authentification unique.

-

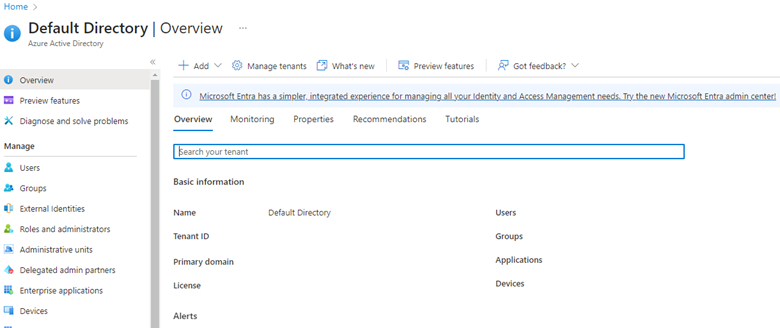

Connectez-vous au portail Microsoft Azure.

-

Sélectionnez Azure Active Directory.

-

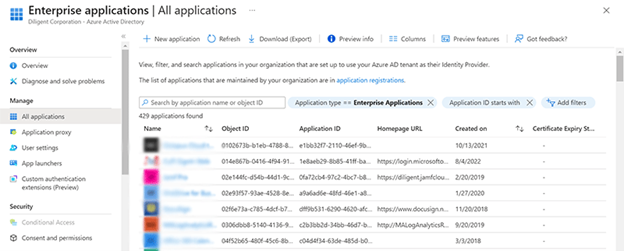

Sélectionnez Applications d’entreprise dans le menu de gauche.

-

Sélectionnez Nouvelle application en haut de l’écran.

-

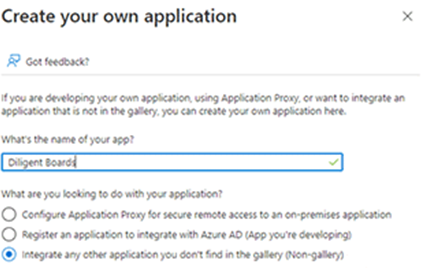

Sur la page qui s’affiche, sélectionnez Créer votre application en haut de l’écran.

-

Saisissez le nom de l’application sous « Quel est le nom de votre application ? », par exemple, Diligent Boards.

-

Sélectionnez le bouton radio en regard de Intégrer toute autre application introuvable dans la galerie (hors galerie).

Configuration de la compatibilité SSO

Aux fins de la compatibilité SSO, Diligent a besoin de données auprès de votre fournisseur d’authentification et d’informations auprès de nous.

-

Sélectionnez Authentification unique dans le menu de gauche.

-

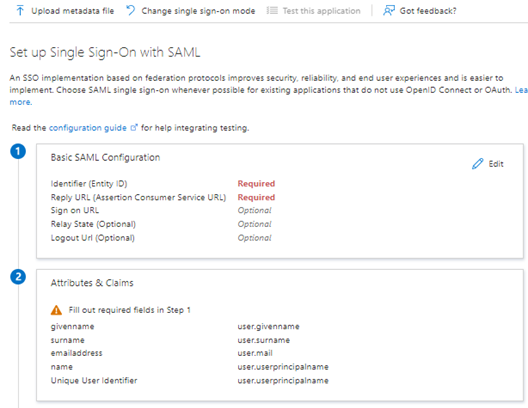

La méthode de connexion pour Diligent Boards est SAML 2.0. Sélectionnez l’icône en forme de crayon dans la section « Configuration SAML basique » pour modifier les données de configuration SAML.

-

Vous pouvez charger des métadonnées ou saisir manuellement des données. Pour charger des métadonnées, sélectionnez Charger un fichier de métadonnées en haut de l’écran.

-

Pour saisir manuellement des données, remplissez les champs suivants :

Nom du champ

Texte de saisie

Identifiant (ID de l’entité)

https://diligent-identity/"environment"_"site-name"

URL de réponse (URL du service consommateur d’assertion)

https://identity-"environment".diligentcloudservices.com/saml/external-callback/"environment"_"site-name"

Note

Les valeurs environment et site-name dans les URL ci-dessus sont propres à votre entreprise. Contactez votre équipe Customer Success/Implémentation de Diligent pour obtenir de l’aide avec les URL.

-

L’attribut d’authentification doit être Mail ou Email. Confirmez que la structure des e-mails pour l’application Diligent Boards correspond à celle de Diligent.

Note

Si les adresses électroniques des utilisateurs ne correspondent pas, l’authentification sera refusée lors de la connexion.

Obtention de votre certificat de signature

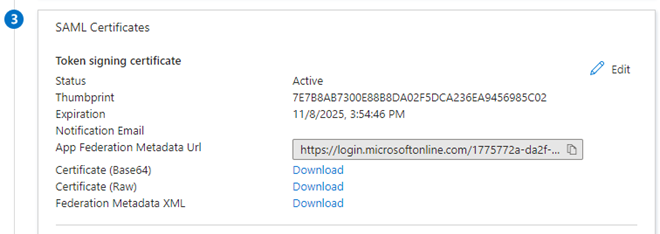

Cette section explique comment afficher les métadonnées de votre fournisseur d’identité et les envoyer à Diligent Boards à des fins de validation.

-

Dans la section « Certificats SAML », sélectionnez Télécharger en regard de l’option « Fichier XML de métadonnées de fédération ».

-

Le fichier XML apparaît en bas de la fenêtre de votre navigateur. Il sera également disponible dans votre dossier de téléchargements.

-

Envoyez le fichier XML contenant vos métadonnées à votre équipe Customer Success/Implémentation de Diligent.

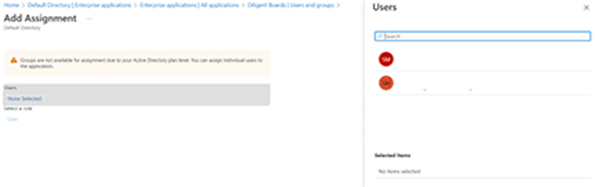

Affectation des comptes d’utilisateurs

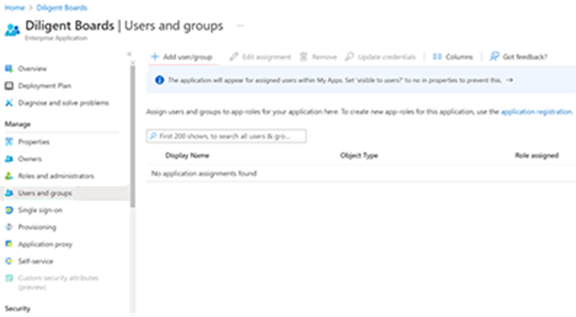

Cette section explique comment affecter un utilisateur à l’application Diligent Boards afin qu’il puisse accéder à son compte via l’authentification unique.

-

À partir d’Azure AD, sélectionnez Applications d’entreprise dans le menu de gauche.

-

Sélectionnez l’application Diligent Boards.

-

Sélectionnez Utilisateurs et groupes dans le menu de gauche.

-

Sélectionnez Ajouter un utilisateur/groupe en haut de la page.

-

Sélectionnez Aucune sélection. La page « Ajouter une affectation » s’affiche.

-

Saisissez le nom de l’utilisateur à affecter à l’application Diligent Boards dans le champ Rechercher, qui apparaît sur la droite de l’écran. Vous pouvez effectuer une recherche à l’aide du nom ou de l’adresse électronique de l’utilisateur.

-

Cliquez sur l’option Sélectionner en regard du nom de l’utilisateur.

-

Sélectionnez Affecter pour terminer l’affectation de l’utilisateur à l’application Diligent Boards.

Ajout de revendications liées à la connexion via un fournisseur d’identité

Une fois votre site Diligent Boards configuré dans Azure AD, vous pouvez créer une nouvelle revendication pour indiquer de quelle façon les utilisateurs dotés du rôle d’administrateur accèderont à l’application. Par défaut, les utilisateurs sont redirigés vers Boards Web Director en l’absence de revendication.

-

À partir d’Azure AD, sélectionnez Applications d’entreprise dans le menu de gauche.

-

Sélectionnez l’application Diligent Boards.

-

Sélectionnez Authentification unique dans le menu de gauche.

-

Passez au bas de la page pour afficher la section Attributs et revendications.

-

Sélectionnez l’icône en forme de crayon pour modifier les informations.

-

Sélectionnez Ajouter une nouvelle revendication.

-

Remplissez les champs suivants dans la fenêtre Gérer la revendication :

Nom du champ

Texte de saisie

Description

Nom

diligent_client_id

Conditions de revendication

Groupes à portée définie : sélectionnez un groupe pour les utilisateurs administrateurs.

Source : attribut.

Valeur : bw_book_admin

Redirige un groupe d’utilisateurs vers Boards Web Admin.

Conditions de revendication

Groupes à portée définie : sélectionnez un groupe pour les utilisateurs membres du conseil/dirigeants.

Source : attribut.

Valeur : bw_director

Redirige un groupe d’utilisateurs vers Boards Web Director.

Note

Vous devrez créer un groupe pour les utilisateurs administrateurs et un groupe distinct pour les utilisateurs non administrateurs afin de garantir des revendications dynamiques fondées sur les profils d’utilisateurs.

-

Sélectionnez Enregistrer. La revendication personnalisée est configurée dans l’application Diligent Boards.