Azure Active Directory (AD) による SSO/SAML 構成

このトピックでは、Microsoft Azure で Boards アプリケーションを設定して、ユーザーがシングル サインオン (SSO) を使用して Boards サイトにアクセスできるようにする方法について説明します。

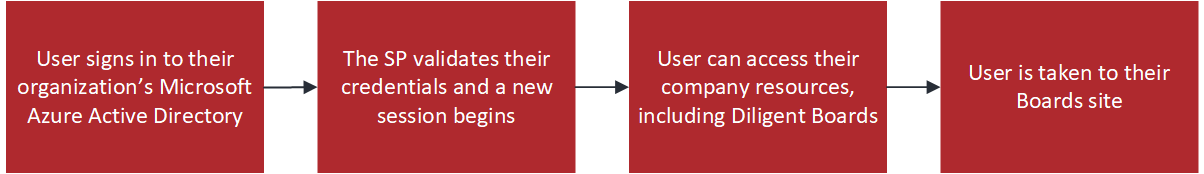

機能の仕組み

SSO は、同一の認証情報を使用して会社の全てのリソースにアクセスできるようにする便利で安全な方法です。適切なユーザーが適切なリソースにアクセスできるようにするには、次のようにする必要があります。

-

Azure Active Directory などの ID プロバイダー (IdP) で、ユーザー認証を担当します。

-

Boards を含む、リソースへのアクセスを制御するサービス プロバイダー (SP)。

Diligent では、IdP-initiated と SP-initiated の本人確認プロセスをサポートしています。IdP の場合、管理者を設定するためのオプションの追加ステップが設定プロセスに含まれていることに注意してください。詳細については、『IdP-initiated サインインのクレームの追加』に関するセクションを参照してください。

Azure Active Directory (AD) に Boards を設定する際には、Boards 管理者と、組織の IdP を管理する IT 専門家との間のコラボレーションが必要になることがあります。これは同じ人物でもかまいませんが、通常は異なる人物となります。

権限の要件

自社で IdP を管理する IT 専門家には、以下の役割のいずれかによる Azure AD への開発者アクセス権が必要です。

-

グローバル管理者

-

Cloud アプリケーション管理者

-

アプリケーション管理者

Boards アカウントは不要です。

Boards 管理者とコラボレーションしている場合、アクティブなユーザーと各自の権限および役割を記載したリストを表示できるよう、Boards 管理者が[サイト管理]の拠点へのアクセス権を持つことを推奨します。

Diligent Boards アプリケーションの SSO の設定

Boards で SSO を設定するには、Azure AD でこのアプリケーションを設定することが必要です。まず、Boards アプリケーションを作成します。次に、署名証明書と IdP メタデータを入手し、カスタマー サクセス/実装チームに送信して検証してもらいます。最後に、ユーザーを Boards アプリケーションに割り当てて、SSO 経由で各自のアカウントにアクセスできるようにします。

Boards アプリケーションの作成

このセクションでは、Azure AD で新しいアプリケーションを作成し、SSO の互換性を設定する方法について説明します。

-

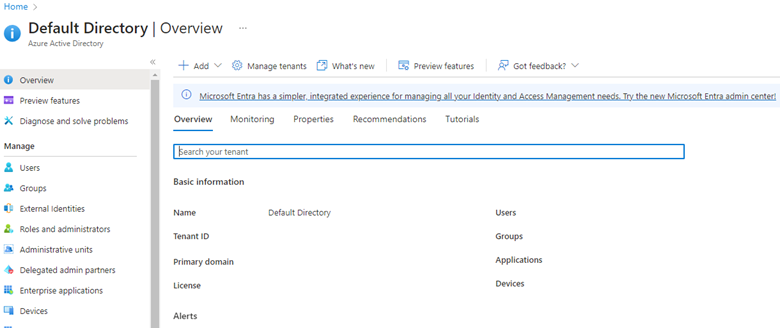

Microsoft Azure ポータルにサインインします。

-

[Azure Active Directory]を選択します。

-

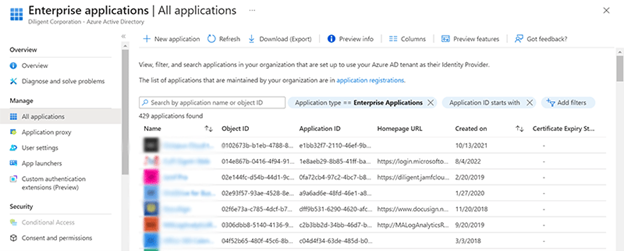

左側のメニューから[企業アプリケーション]を選択します。

-

画面上部の[新しいアプリケーション]を選択します。

-

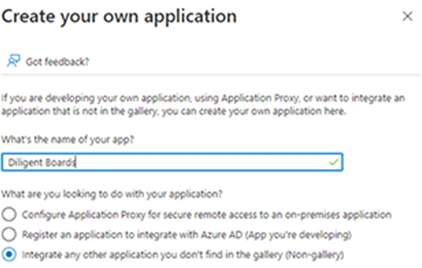

ページが開いたら、画面上部の[自分のアプリケーションを作成]を選択します。

-

[アプリの名前は何ですか?]の下に、アプリケーションの名前(Diligent Boards など)を入力します。

-

[ギャラリーにない他のアプリケーションを統合する (Non-gallery)]の隣にあるラジオ ボタンを選択します。

SSO の互換性の設定

SSO の互換性を得るには認証プロバイダーからのデータが必須ですが、これには Diligent からの情報が必要です。

-

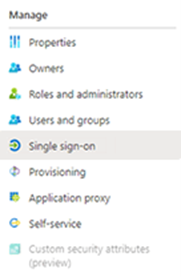

左側のメニューから[シングル サインオン]を選択します。

-

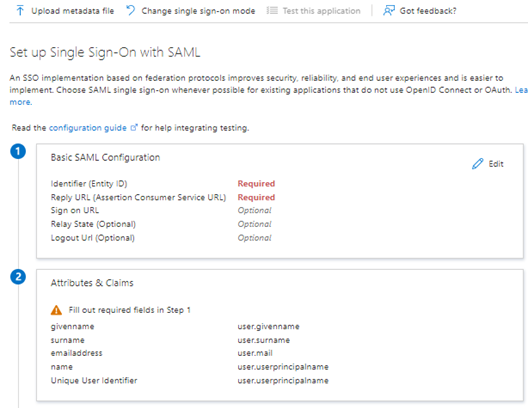

Boards のサインインの方法は SAML 2.0 です。[基本 SAML 設定]セクションで鉛筆アイコンを選択し、SAML 設定データを編集します。

-

メタデータをアップロードするか、データを手動で入力するかを選択できます。メタデータをアップロードするには、画面上部の[メタデータ ファイルをアップロード]を選択します。

-

データを手動で入力するには、次のフィールドに入力します。

フィールド名

エントリ テキスト

識別子(エンティティ ID)

https://diligent-identity/"environment"_"site-name"

応答 URL (Assertion Consumer Service URL)

https://identity-"environment".diligentcloudservices.com/saml/external-callback/"environment"_"site-name"

メモ

上記の URL の環境とサイト名の値は、会社に固有のものです。URL のサポートについては、Diligent カスタマー サクセス/実装チームにお問い合わせください。

-

認証の属性は、Mail または Email である必要があります。アプリのメール構造が会社のメール構造と一致していることを確認してください。

メモ

ユーザーのメール アドレスが一致しない場合、サインイン時に認証が拒否されます。

署名証明書の入手

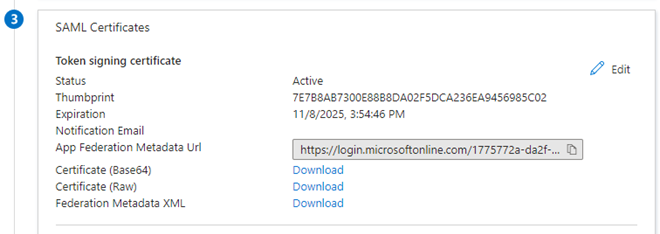

このセクションでは、IdP メタデータを表示して、これを送信して検証する方法を説明します。

-

[SAML 証明書]セクションで、[フェデレーション メタデータ XML]オプションの隣にある[ダウンロード]を選択します。

-

XML ファイルはブラウザー ウィンドウの下部に表示されます。指定したダウンロード フォルダーにも表示されます。

-

メタデータを含む XML ファイルを、Diligent カスタマー サクセス/実装チームに送信します。

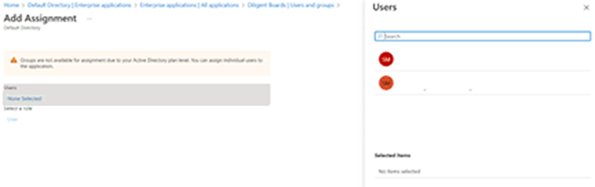

ユーザー アカウントの割り当て

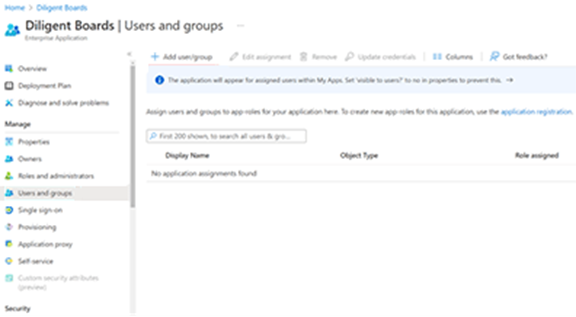

このセクションでは、ユーザーを Boards アプリケーションに割り当てて、SSO 経由で自分のアカウントにアクセスできるようにする方法を説明します。

-

Azure ADで、左側のメニューから[企業アプリケーション]を選択します。

-

Diligent Boards アプリケーションを選択します。

-

左側のメニューから[ユーザーとグループ]を選択します。

-

ページ上部の[ユーザー/グループを追加]を選択します。

-

[選択されていません]を選択します。[割り当てを追加]ページが表示されます。

-

アプリケーションに割り当てるユーザーの名前を、画面右側に表示される[検索]フィールドに入力します。ユーザーの名前またはメール アドレスで検索できます。

-

ユーザー名の隣に表示される[選択]オプションを選択します。

-

[割り当て]を選択して、アプリケーションへのユーザーの割り当てを完了します。

IdP-initiated サインインのクレームの追加

Azure AD でサイトを構成したら、新しいクレームを作成して、管理者ロールを持つユーザーがアプリケーションにアクセスする方法を指定できます。デフォルトでは、このクレームが存在しない場合、ユーザーは Boards Web Director に転送されます。

-

Azure ADで、左側のメニューから[企業アプリケーション]を選択します。

-

Diligent Boards アプリケーションを選択します。

-

左側のメニューから[シングル サインオン]を選択します。

-

ページを下に移動して、[属性とクレーム]セクションを表示します。

-

鉛筆アイコンを選択して、情報を編集します。

-

[新しいクレームを追加]を選択します。

-

[クレームの管理]ウィンドウで、次のフィールドに入力します。

フィールド名

エントリ テキスト

説明

名前

diligent_client_id

クレーム条件

スコープ グループ:管理者ユーザーのグループを選択します

ソース:属性

値:bw_book_admin

ユーザーのグループを Boards Web Admin に誘導します。

クレーム条件

スコープ グループ:役員/経営幹部ユーザーのグループを選択します。

ソース:属性

値:bw_director

ユーザーのグループを Boards Web Director に誘導します。

メモ

管理者ユーザー用に 1 つのグループを作成し、管理者以外のユーザー用に別のグループを作成する必要があります。これにより、ユーザーのペルソナに基づく動的なクレームが可能になります。

-

[保存]を選択します。カスタム クレームがアプリケーション内に設定されます。