Strategische und betriebliche Risiken steuern

Finden Sie heraus, wie Sie strategische und betriebliche Risiken mit unterschiedlichen Diligent One-Apps steuern können, welche Beziehungen zwischen den Apps bestehen und wie die Apps die drei Verteidigungslinien unterstützen.

Strategie-App

Die Strategie-App ist für das Enterprise Risikomanagement (ERM) gedacht. Durch ERM Organisationen die erforderlichen Erkenntnisse, um Risiken und Chancen auszugleichen, um die unternehmerische Leistungsfähigkeit zu verbessern und strategische Ziele in einer ökonomischeren Art und Weise zu realisieren.

Beispiel für strategische Risiken

- Datenschutzverletzung bei vertraulichen Informationen

- Verlust von Top-Mitarbeitern

- Eintritt katastrophaler Ereignisse

Projekte

Die Projekte-App (in der unter anderem die Projekte- und Frameworks-Apps enthalten ist) ist für das Operational Risk Management (ORM) gedacht. Durch ORM erhalten Organisationen die erforderliche Absicherung, dass die eingesetzten Kontrollen effektiv entworfen wurden und effektiv funktionieren und das Risiko in entsprechendem Maße beigelegt wurde.

Beispiel für operative Risiken

- Es wird keine Technologie eingesetzt, um das Netzwerk vor unbefugten Scannern zur Auffindung von Sicherheitslücken zu schützen oder solche Scanner zu entdecken.

- Die Pflichten des Mitarbeiters in Bezug auf die Reaktion auf Probleme sind nicht klar oder dokumentiert.

- Die Räumlichkeiten, in denen sensible Daten oder Unternehmensinformationen gespeichert werden, sind nicht in angemessener Art und Weise gesichert

Verbindungen

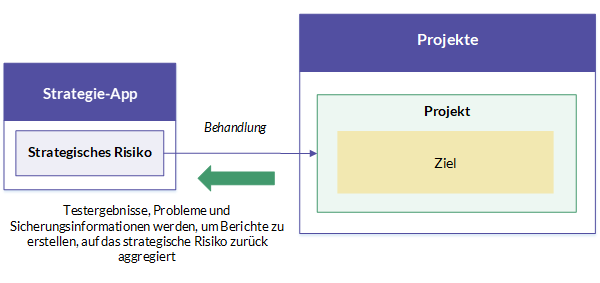

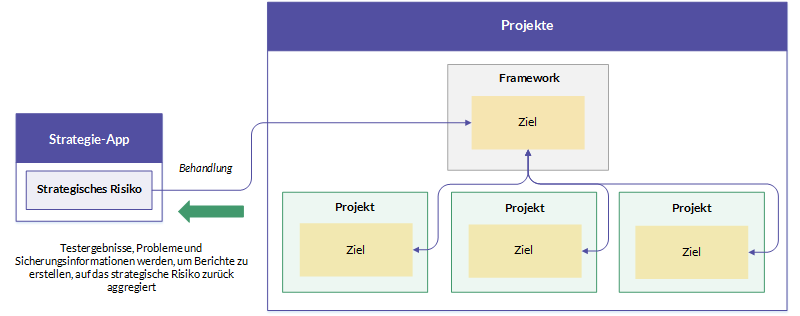

Ziele, auch bekannt als Kontrollziele, Abschnitte oder Zyklen in der Projekte-App, sind mit strategischen Risiken in der Strategie-App verknüpft.

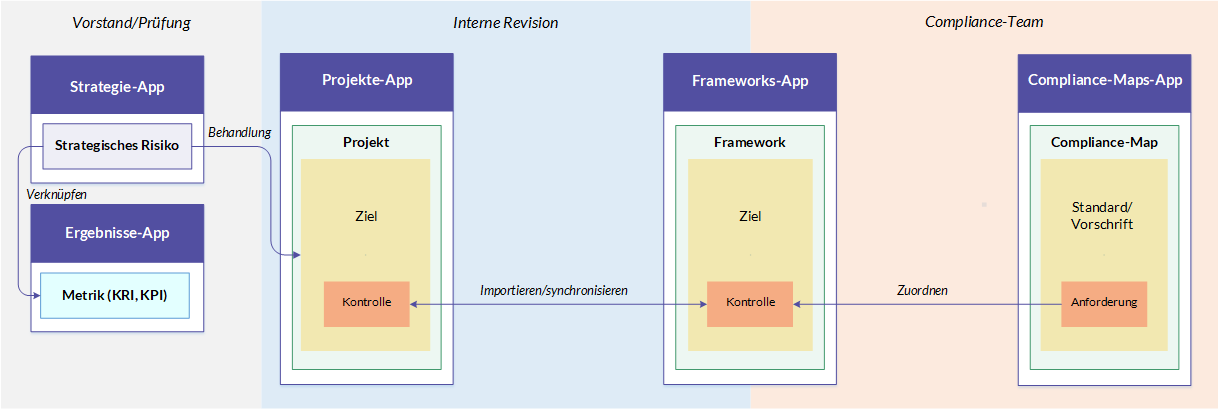

Das Diagramm unten illustrieren diese Verbindung und zeigen, welche Informationen im strategischen Risiko zusammengefasst (aggregiert) wurden:

- Wenn Sie ein Projektziel mit einem strategischen Risiko verknüpfen, fassen Sie Informationen aus einem einzelnen Projekt zusammen (durch Aggregation).

- Wenn Sie ein Framework-Ziel mit einem strategischen Risiko verknüpfen, fassen Sie typischerweise Informationen aus mehreren Projekten zusammen (durch Aggregation).

Mit Projektziel verbundenes strategisches Risiko

Mit Framework-Ziel verbundenes strategisches Risiko

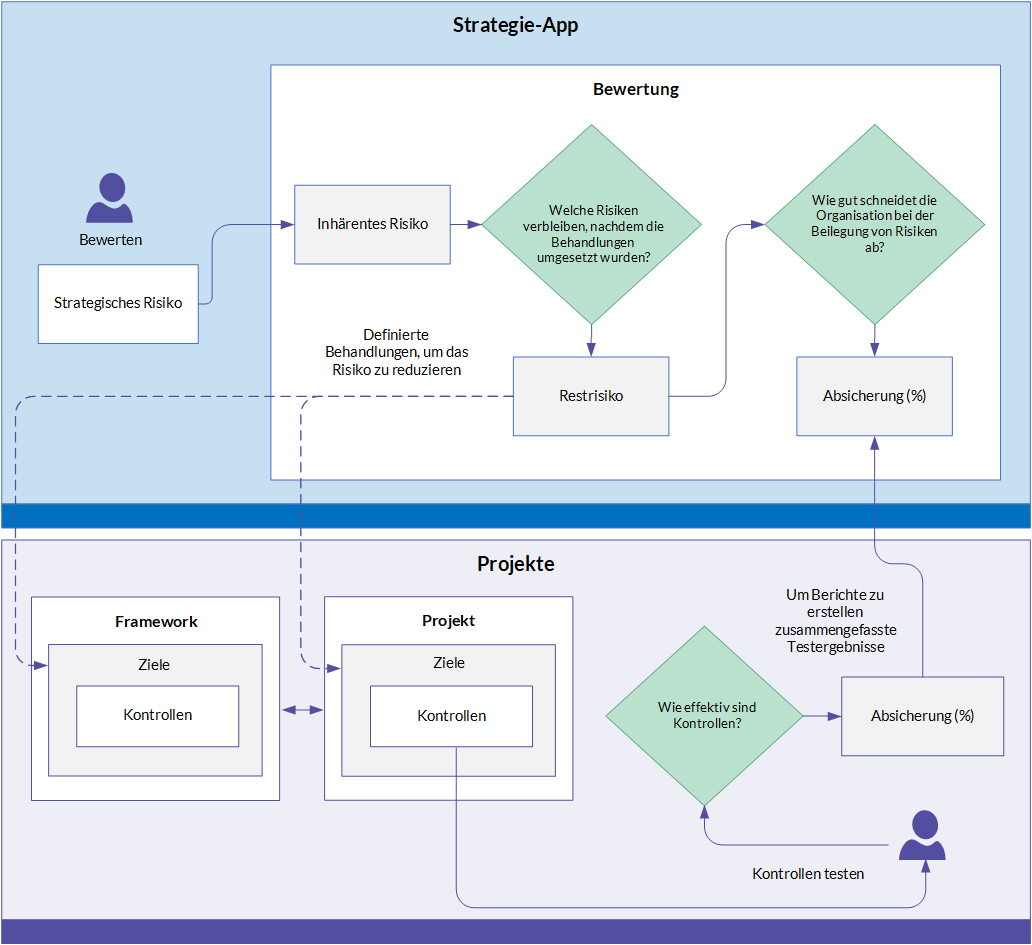

Workflow

Das nachfolgende Diagramm illustriert den Workflow, der zwischen Risiko-Managementteams in der Strategie-App und Sicherungsteams in der Projekte- und Frameworks-App stattfinden kann.

Risiko-Managementteams können das inhärente Risiko unter Verwendung eines allgemeinen Sets aus Bewertungskriterien bewerten, arbeiten mit Sicherungsteams zusammen, um Behandlungen zu definieren und zu implementieren, um Risiken zu reduzieren und das Restrisiko zu bewerten. Die Testergebnisse können aus der Projekte- und Frameworks-App zur strategischen Risikobewertung in der Strategie-App zusammengefasst werden, um Berichte zu erstellen. Dabei liefern Sie die Möglichkeit, ein Dashboard der Risiko- und Projektergebnisse auf einer strategischen anzuzeigen.

Einfaches Beispiel

Risikobehandlungen definieren

Szenario

Sie haben die folgenden strategischen Risiken in Ihrer Organisation identifiziert:

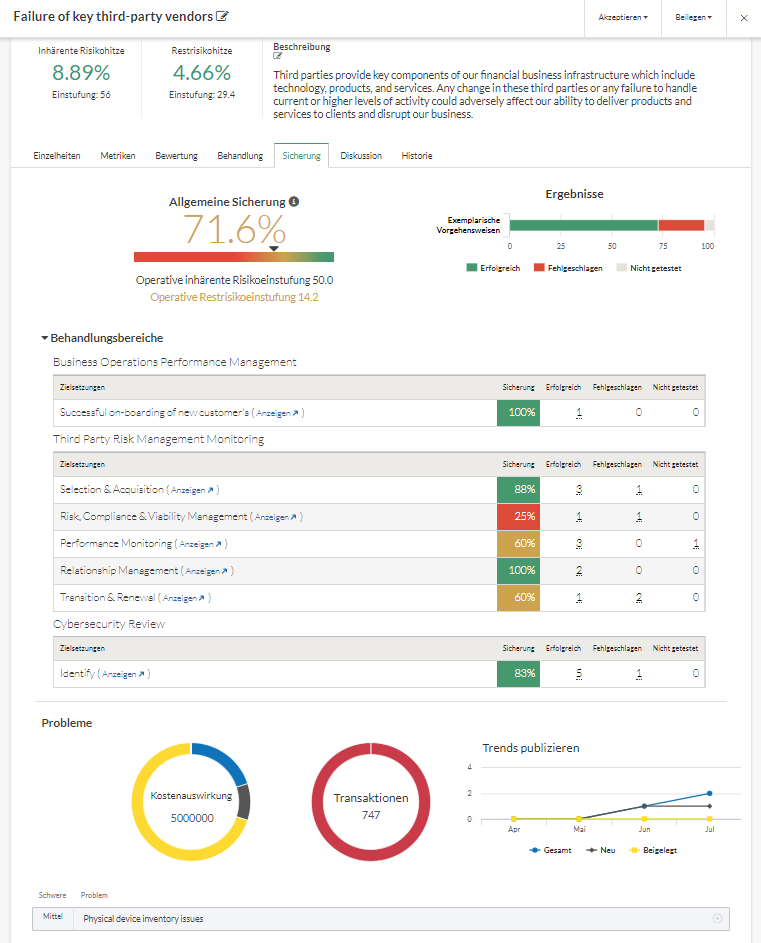

Versagen eines entscheidenden Fremdanbieters Fremdanbieter, die entscheidende Komponenten unserer Finanzgeschäftsinfrastruktur bereitstellen, dazu gehören Technologie, Produkte und Services. Alle Änderungen bei diesen Fremdanbietern oder jegliches Versagen bei der Handhabung von Aktivitäten auf der aktuellen oder einer höheren Ebene wirkt sich auf unsere Fähigkeit auf, Produkte und Services für Kunden bereitzustellen und führt zu einer Störung unserer Geschäftstätigkeit.

Sie haben auch eine Reihe von Kontrollzielen, die zur Beilegung dieses Risikos verwendet werden:

- Auswahl und Akquisition

- Risiko-, Compliance- und Durchführbarkeitsmanagement

- Leistungsüberwachung

- Beziehungsmanagement

- Wandel und Erneuerung

- Erfolgreiches Onboarding von Neukunden

- Identifizieren

Prozess

Sie geben das strategische Risiko in der Strategie-App ein und erstellen Kontrollziele in der Projekte-App. Dann verlinken Sie unter Verwendung der Strategie-App die Kontrollziele mit dem strategischen Risiko.

Ergebnis

Eine Beziehung wird zwischen dem strategischen Risiko und den verbundenen Kontrollzielen definiert. Über diese Beziehung können Sie die Absicherung überwachen und Ergebnisse testen und das Restrisiko bewerten:

Andere Komponenten und Beziehungen

Das Diagramm unten illustriert die Beziehungen zwischen den verschiedenen Komponenten in den Strategie-, Ergebnisse-, Projekte-, Frameworks- und Compliance-Maps-Apps. Jede Gruppe aus Komponenten entspricht den Funktionen eines bestimmten Teams oder einer Verteidigungslinie.

Strategische Risiken identifizieren und die Risikotoleranz definieren (Aufsichtsrat / Audit)

Unter Verwendung der Strategie-App richtet der Aufsichtsrat zuerst ein Risikoprofil ein und identifiziert die strategischen Risiken. Der Aufsichtsrat definiert in der Strategie-App die organisatorische Risikotoleranz und richtet sie an der Strategie ihres ERM-Programms aus.

Wenn die Organisation die Ergebnisse-App verwendet, können Metriken (KPIs oder KRIs) mit strategischen Risiken verknüpft werden, um einen Beitrag zu informierten inhärenten Risikobewertungen zu leisten.

Risikobehandlungen definieren und Kontrollen testen (interne Prüfung)

Sobald die strategischen Risiken und Ziele der Organisation bestimmt wurden, kann die Innenrevision mit Hilfe der Projekte- und Frameworks-Apps Programme entwickeln und Maßnahmen zur Beilegung des Risikos implementieren.

Die Innenrevision definiert Behandlungen, überprüft die Entwürfe (über exemplarische Vorgehensweisen) und die Wirksamkeit (über Tests) der eingesetzten Kontrollen und notiert ggf. alle Probleme. Wenn Kontrollen bestehen, werden die Werte für die Sicherungseinstufungen in der Projekte-, Frameworks- und Strategie-App heraufgesetzt. Wenn eine der exemplarischen Vorgehensweisen oder Testrunden durchfallen, wird die Kontrolle als „Fehlgeschlagen” markiert und ihr Wert wird von der allgemeine Absicherung für die Sicherungseinstufung abgezogen.

Sie können ein Framework als zentrales Repository zur Verwaltung gemeinsamer Kontrolle über mehrere Projekte hinweg verwalten, und diese Kontrollen können in die relevanten Projekte importiert werden, um dort einzeln getestet zu werden. Sie können auch Änderungen in einem dieser Projekte vornehmen und die Änderungen wieder mit dem Framework synchronisieren.

Sicherstellung, dass alle Anforderungen erfüllt werden (Compliance-Team)

Um die Einhaltung Anforderungen durch Ihre Organisation zu demonstrieren, kann das Compliance-Team eine Compliance-Map anlegen, um die Framework-Kontrollen den Anforderungen zuzuordnen.

Sobald die Framework-Kontrollen den Anforderungen zugeordnet wurden, werden die Testergebnisse und Probleme über mehrere Projekte, die mit dem Framework verbunden sind, hinweg in der Compliance-Map zusammengefasst, sodass das Compliance-Team die folgenden Aufgaben erledigen kann:

- Lücken identifizieren

- Probleme priorisieren

- Compliance-Fortschritt verfolgen

Wenn Kontrolltests erfolgreich absolviert werden, erhöht sich der Wert für die Compliance-Assurance. Wenn eine der exemplarischen Vorgehensweisen oder Testrunden durchfallen, wird die Kontrolle als „Fehlgeschlagen” markiert und ihr Wert wird von der Sicherungseinstufung abgezogen.

Fortgeschrittenes Beispiel

Sicherheitsrisiken verwalten

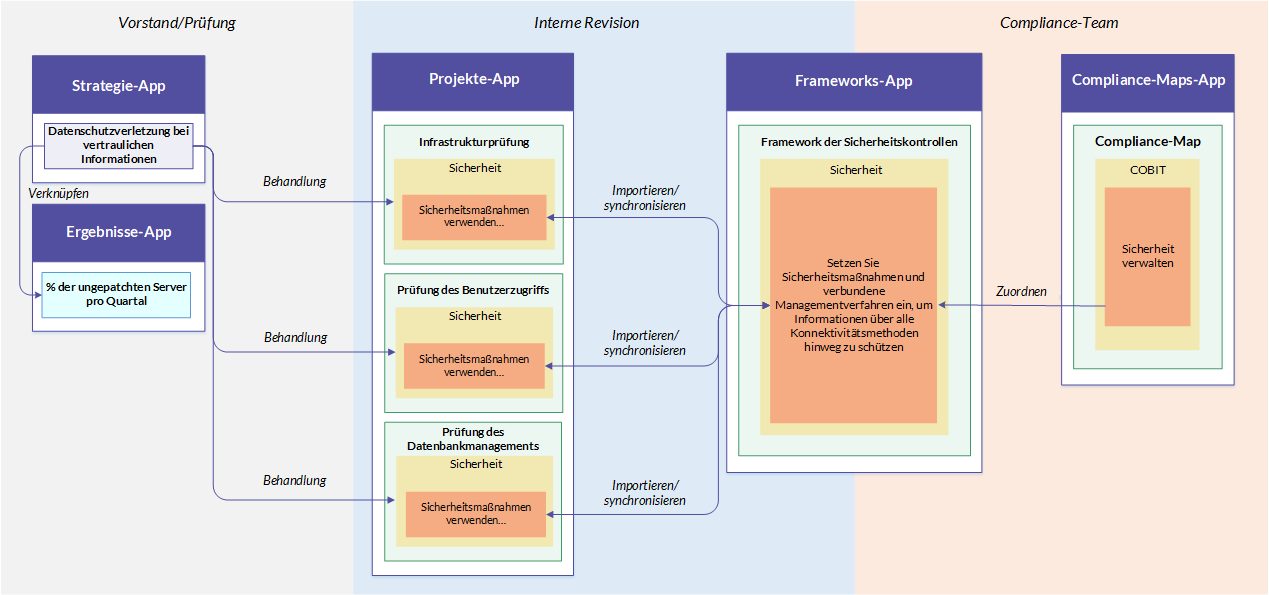

Im Diagramm unten werden die folgenden Elemente illustriert:

- ein in der Strategie-App definiertes strategisches Risiko (Datenschutzverletzung von vertraulichen Informationen)

- die Verknüpfung der Metrik mit einem strategischen Risiko (% der Server, die keine Patches erhalten, pro Quartal)

- die Verknüpfung eines strategischen Risikos mit einem Kontrollziel in der Projekte-App (Sicherheit)

- das Framework (Framework der Sicherheitskontrollen), das als ein zentrales Repository zur Verwaltung gemeinsamer Kontrollen aus drei Projekten verwendet wird (Infrastrukturprüfung, Prüfung des Benutzerzugriffs, Prüfung des Datenbankmanagements).

- die Zuordnung zwischen der Framework-Kontrolle (Einsatz von Sicherheitsmaßnahmen und verbundenen Managementverfahren zum Schutz von Informationen über alle Verbindungsmethoden) und eine spezifische Anforderung in der Compliance-Map (Sicherheit verwalten).

Funktionsweise

Die Innenrevision testet die Kontrollen und notiert ggf. aufgetretene Probleme.

- Wenn der Aufsichtsrat und die Revision das strategische Risiko in der Strategie-App anzeigen, sehen sie ein Dashboard der Risiko- und Projektergebnisse, einschließlich der aggregierten Testergebnisse und Probleme, die aus den verbundenen Kontrollzielen ermittelt wurden.

- Die Testergebnisse wurden in der Compliance-Map zusammengefasst und versetzen den Compliance-Manager in die Lage, Kunden und anderen Dritten zu attestieren, dass es eine leistungsfähige Kontrollumgebung gibt.