Eenmalige aanmelding (SSO) configureren

SSO is een authenticatieproces waarmee gebruikers toegang krijgen tot meerdere toepassingen nadat ze zich slechts één keer hebben aangemeld. Diligent One ondersteunt SSO-integratie voor alle identiteitsproviders die zich houden aan het OASIS SAML 2.0-protocol.

U kunt meer dan één SSO-provider voor een organisatie instellen.

Over Single Sign-On

-

Multi SSO-configuratie klanten kunnen nu meer dan één Single Sign-On-provider binnen één organisatie configureren.

-

Schakelen tussen SSO- en niet-SSO-organisaties Als u schakelt tussen een organisatie met SSO en een organisatie zonder SSO, wordt u gevraagd uw Diligent One-inloggegevens in te voeren. Als u deze inloggegevens niet hebt, moet u een wachtwoord instellen door op de koppeling Wachtwoord vergeten? te klikken. . Als u voor al uw organisaties SSO-verificatie wilt gebruiken, moet u uw systeembeheerders laten weten dat ze SSO moeten configureren voor de organisaties die geen SSO gebruiken. Voor meer informatie raadpleegt u Eenmalige aanmelding (SSO) configureren.

-

Aanmeldervaring voor systeembeheerders bij SSO-organisaties Systeembeheerders kunnen zich nu aanmelden bij SSO-organisaties met hun e-mailadres en wachtwoord voor het Diligent One-platform. Hiermee kunnen onze klanten hun SSO-configuraties opnieuw configureren via hun systeembeheerders in het geval dat gebruikers zich niet kunnen verifiëren bij hun organisatie. De systeembeheerder kan ook bepaalde gebruikers binnen de organisatie selecteren waarvoor SSO niet geldt.

-

Diligent One Platform ondersteunt just-in-time-provisioning (JIT) niet meer Om te voldoen aan de hoogste beveiligingsnormen, ondersteunen we just-in-time-provisioning niet meer. Overleg met uw systeembeheerder om externe gebruikersprovisionering (bijvoorbeeld SCIM) in te schakelen als u het gebruikersprovisioneringproces van uw organisatie wilt automatiseren.

-

Openbare certificaten gebruiken in plaats van een beveiligingsvingerafdruk Wanneer u een nieuwe SSO-provider configureert of een bestaande provider bijwerkt, moet u het openbare certificaat invoeren in plaats van de beveiligingsvingerafdruk.

Wanneer u SSO configureert of bijwerkt, voert u het openbare certificaat in (inclusief de regels BEGIN CERTIFICATE en END CERTIFICATE), dat de volgende indeling heeft:

-----BEGIN CERTIFICATE-----

<certificaatinhoud hier>

-----END CERTIFICATE-----

Machtigingen

Alleen systeembeheerders kunnen SSO-instellingen configureren voor hun bedrijf.

Voorwaarden

- Uw identiteitsprovider moet zich houden aan het OASIS SAML 2.0-protocol.

- Alle gebruiker van een Diligent One-exemplaar met SSO moeten zich authenticeren via een identiteitsprovider.

Als uw gebruikers toegang hebben tot meerdere organisaties

Gebruikers die zich authenticeren via een identiteitsprovider kunnen dat voor meerdere Diligent One-organisaties doen als al deze organisaties bij hetzelfde bedrijf horen.

Bekijk de 'Klantnaam' in de organisatie-instellingen voor elk exemplaar om dit te controleren. Deze moet hetzelfde zijn in alle organisaties waartoe SSO-gebruikers toegang nodig hebben. Voor meer informatie raadpleegt u Organisatie-instellingen bijwerken. U kunt ook de exemplaarwisselaar gebruiken om te verifiëren of de betreffende organisaties inspringen onder dezelfde bedrijfsnaam. Voor meer informatie raadpleegt u Schakelen tussen Diligent One-organisaties.

Als u het bedrijf moet wijzigen waartoe uw exemplaar behoort, neemt u contact op met Support.

Authenticatie is niet regiospecifiek. Gebruikers kunnen Diligent One-exemplaren in meerdere regio's openen.

Als uw gebruikers toegang hebben tot opleidingsorganisaties

Gebruikers die zich verifiëren via een identiteitsprovider, kunnen trainingsorganisaties maken die automatisch worden gekoppeld aan hetzelfde bedrijf.

Er kunnen extra gebruikers aan deze organisaties worden toegevoegd, zolang ze nog niet tot een andere trainingsorganisatie met hetzelfde e-mailadres behoren. Deze gebruikers moeten een wachtwoord instellen om toegang te krijgen tot de Diligent One-trainingsorganisaties door op de koppeling Wachtwoord vergeten? te klikken. op de aanmeldingspagina te klikken.

Als uw gebruikers werken voor meerdere bedrijven

Gebruikers die voor meerdere bedrijven werken, kunnen SSO gebruiken. Bij het aanmelden worden ze gevraagd om zich te verifiëren via de SSO die is geconfigureerd voor het specifieke bedrijf waartoe ze toegang hebben.

Als u SSO en 2FA samen wilt gebruiken

U kunt gebruikers vrijstellen van SSO-verificatie, zodat ze zich via het standaardproces met 2FA kunnen aanmelden. Voor meer informatie raadpleegt u Gebruikers toevoegen aan de acceptatielijst om SSO te omzeilen.

SSO-identiteitsproviders instellen

-

Selecteer vanaf de startpagina van Launchpad (www.highbond.com).

- Selecteer Platforminstellingen in het linkernavigatievenster.

- Selecteer in Platforminstellingen, onder Organisatie, de optie Beveiligingsinstellingen.

- Selecteer op de pagina Beveiligingsinstellingen in het gedeelte Opties voor eenmalige aanmelding (SSO) de optie Provider instellen.

- Voer in het paneel Eenmalige aanmelding instellen de gegevens in zoals beschreven in de volgende tabel:

Veld Beschrijving Klantendomein De unieke naam waarmee uw exemplaar aan herkend wordt, en die gebruikers in uw bedrijf de mogelijkheid biedt om zich aan te melden bij Diligent One. Het aangepaste domein is het subdomein van uw exemplaar waaraan een regiocode is toegevoegd.

OpmerkingU kunt het subdomein van uw exemplaar wijzigen op de pagina Organisatie bijwerken. Voor meer informatie raadpleegt u Organisatie-instellingen bijwerken.

Naam Voer een naam in voor de identiteitsprovider. Entiteits-ID De URL die de identiteitsprovider aangeeft die een SAML-verzoek indient. Dit is een URL specifiek voor uw identiteitsprovider. Metadata-URL De URL waartoe Launchpad toegang heeft om SSO-configuratiegegevens van uw identiteitsprovider te verkrijgen. Dit is een URL specifiek voor uw identiteitsprovider. Omleiding voor aanmeld-URL De URL van uw identiteitsprovider voor gebruikers in het bedrijf om zich aan te melden bij Diligent One. Uitlog-URL De URL waarnaar Diligent One de gebruikers in het bedrijf zal omleiden nadat ze zich hebben afgemeld bij Diligent One. Openbaar certificaat Het certificaat dat wordt uitgegeven om het apparaat en de gebruiker te verifiëren. - Selecteer Inschakelen.

In het gedeelte Opties voor eenmalige aanmelding (SSO) wordt de identiteitsprovider weergegeven die u hebt toegevoegd.

Gebruikers toevoegen aan de acceptatielijst om SSO te omzeilen

Wanneer u meerdere verificatieopties toevoegt, kunt u gebruikers uitsluiten van het gebruik van SSO-verificatie. Doorgaans is deze vrijstelling van toepassing op gebruikers die geen lid zijn van een identiteitsprovider. Deze vrijgestelde gebruikers kunnen zich blijven aanmelden met hun gebruikersnaam en wachtwoord.

-

Alle systeembeheerders krijgen automatisch rechten om SSO te omzeilen.

-

Als tweefactorauthenticatie (2FA) is ingeschakeld voor uw organisatie, geldt dit voor alle gebruikers, inclusief gebruikers die toestemming hebben om eenmalige aanmelding (SSO) te omzeilen. Daarom is het belangrijk om de toegang van gebruikers te controleren om ervoor te zorgen dat niemand onbedoeld van het platform wordt buitengesloten.

- Selecteer in het gedeelte Opties voor eenmalige aanmelding (SSO) van Beveiligingsinstellingen het tabblad +Gebruikers toevoegen naast het gedeelte Gebruikers met toestemming om SSO te omzeilen.

- Selecteer in het deelvenster Gebruikers met toestemming om SSO te omzeilen dat wordt weergegeven de gebruikers die u wilt vrijstellen van het gebruik van SSO-verificatie.

- Selecteer Gebruikers toevoegen.

U kunt het veld Zoeken gebruiken om gebruikers te vinden.

De gebruikers die aan de lijst zijn toegevoegd om SSO te omzeilen, worden weergegeven in de sectie Gebruikers met toestemming om SSO te omzeilen.

Gebruikers van de toegestane lijst verwijderen om SSO te omzeilen

Als u gebruikers wilt verwijderen die aan de toegestane lijst zijn toegevoegd en SSO willen omzeilen, selecteert u in de sectie Gebruikers met toestemming om SSO te omzeilen het verwijderpictogram dat naast de gebruiker wordt weergegeven die u wilt verwijderen.

Systeembeheerders kunnen niet uit de acceptatielijst worden verwijderd. Alle systeembeheerders krijgen automatisch rechten om SSO te omzeilen.

SSO-identiteitsproviders uitschakelen

- Selecteer op de pagina Beveiligingsinstellingen in het gedeelte Opties voor eenmalige aanmelding (SSO) de optie Details openen voor de identiteitsprovider die u wilt uitschakelen.

- Selecteer in het paneel Instellen van eenmalige aanmelding in het vervolgkeuzemenu van het veld Status de optie Uitgeschakeld.

- Selecteer Wijzigingen opslaan.

- Selecteer Bevestigen in het dialoogvenster Uitschakelen van SSO-provider bevestigen dat wordt weergegeven.

De SSO-identiteitsprovider is gemarkeerd als Uitgeschakeld in het gedeelte Opties voor eenmalige aanmelding (SSO).

Nadat u een SSO-provider hebt uitgeschakeld, kunnen gebruikers in uw organisatie zich niet meer aanmelden bij de provider. De gegevens van de provider worden niet verwijderd.

Een uitgeschakelde SSO-identiteitsprovider inschakelen

- Selecteer op de pagina Beveiligingsinstellingen in het gedeelte Opties voor eenmalige aanmelding (SSO) de optie Details openen voor de identiteitsprovider die u wilt inschakelen.

- Selecteer in het paneel Instellen van eenmalige aanmelding in het vervolgkeuzemenu van het veld Status de optie Ingeschakeld.

- Selecteer Wijzigingen opslaan.

De SSO-identiteitsprovider is gemarkeerd als Ingeschakeld in het gedeelte Opties voor eenmalige aanmelding (SSO).

SSO-identiteitsproviders verwijderen

- Selecteer op de pagina Beveiligingsinstellingen in het gedeelte Opties voor eenmalige aanmelding (SSO) de optie Details openen voor de identiteitsprovider die u wilt uitschakelen.

- Selecteer Verwijderen in het deelvenster Instellen van eenmalige aanmelding.

- Selecteer Bevestigen in het dialoogvenster Verwijderen van SSO-provider bevestigen dat wordt weergegeven.

Nadat u een SSO-provider hebt verwijderd, kunnen gebruikers in uw organisatie zich niet meer aanmelden bij deze SSO-provider. Ook de gegevens van de provider worden verwijderd.

Serviceprovider-URL's van Launchpad

Bij het configureren van uw SSO-identiteitsprovider hebt u mogelijk de volgende serviceprovider-URL's voor Launchpad nodig:

- Entiteits-ID serviceprovider https://accounts.highbond.com/saml/metadata/your_custom_domain

- Assertiegebruikers-URL serviceprovider https://accounts.highbond.com/saml/sso/consume/your_custom_domain

Inloggen als SSO is ingeschakeld

Gebruikers kunnen op twee manieren inloggen wanneer SSO is ingeschakeld.

Wat gebeurt er wanneer SSO is ingeschakeld?

Wanneer SSO is ingeschakeld, kunt u zich aanmelden door naar www.highbond.com te gaan, op Doorgaan met SSO te klikken en uw aangepaste domein op te geven.

U kunt Diligent One ook openen via de Diligent One-appkoppeling van de landingspagina van uw identiteitsprovider.

U wordt omgeleid naar Diligent One via uw identiteitsprovider wanneer u toegang hebt tot Diligent One-apps (inclusief klikken op een koppeling in een e-mail verzonden via Diligent One).

-

Wanneer SSO is ingeschakeld, kunt u zich niet aanmelden met uw e-mailadres en wachtwoord en kunt u niet uw wachtwoord wijzigen. Bent u echter een systeembeheerder of een gebruiker die geregistreerd staat als iemand die SSO kan omzeilen, dan kunt u zich aanmelden met uw e-mailadres en wachtwoord.

-

U kunt e-mailadressen niet wijzigen als SSO is ingeschakeld in uw organisatie. Als uw organisatie echter zowel SSO als SCIM heeft ingeschakeld, kunnen e-mailadressen worden gewijzigd.

-

Voor een organisatie waar alleen SSO is ingeschakeld, worden bijgewerkte e-mailadressen behandeld als nieuwe accounts. Hierdoor hebben gebruikers geen toegang meer tot informatie die is gekoppeld aan hun vorige inloggegevens. Als bij dergelijke organisaties e-mailadressen moeten worden gewijzigd, moet de systeembeheerder eerst SSO in Diligent One uitschakelen, de e-mailadressen bijwerken en vervolgens SSO opnieuw inschakelen.

-

Voor een organisatie waar SCIM is ingeschakeld, worden e-mailadreswijzigingen van uw identiteitsprovider automatisch doorgevoerd in het Diligent One-platform.

Moet ik elke keer bij het aanmelden mijn aangepaste domein invoeren?

- Als u zich aanmeldt via uw identiteitsprovider, hoeft u niet elke keer een aangepast domein op te geven.

- Als u zich aanmeldt via Diligent One, hebt u toegang tot de volgende URL om te vermijden dat u elke keer een aangepast domein invoert: https://accounts.highbond.com/saml/sso?custom_domain=uw aangepaste domein

Aanmelden bij meerdere organisaties van Diligent One

Als u toegang hebt tot meerdere organisaties van Diligent One, wordt u naar de organisatie gebracht die u het laatst hebt gebruikt. Als u tot zowel organisaties met als zonder SSO behoort, moet u een wachtwoord instellen om in te loggen bij de organisatie zonder SSO. Hiervoor klikt u op de koppeling Wachtwoord vergeten? .

Als u toegang hebt tot meerdere organisaties van Diligent One, kunt u eenvoudig tussen deze organisaties schakelen. Voor meer informatie raadpleegt u Schakelen tussen Diligent One-organisaties.

Wanneer u tussen organisaties schakelt, wordt u gevraagd de verificatiegegevens van de organisatie waarnaar u schakelt in te voeren, als u zich nog niet bij die organisatie hebt geverifieerd.

Uitloggen als SSO is ingeschakeld

Diligent One ondersteunt SLO (Eenmalig afmelden) met behulp van de door de identiteitsprovider gestarte workflow. De SLO-URL is:

https://accounts.highbond.com/saml/slo/uw aangepaste domein

Hoe het verlopen van sessies werkt

Wanneer een Diligent One-sessie verloopt, of wanneer u probeert zich af te melden bij Diligent One, moet u eerst uitloggen bij uw identiteitsprovider. Anders wordt u automatisch weer aangemeld bij Diligent One.

Als de vervaltijd van sessie van uw organisatie bijvoorbeeld drie uur is en de vervaltijd van de sessie van uw identiteitsprovider drie dagen is, wordt u gedurende drie dagen automatisch aangemeld bij Diligent One.

Voor beveiligingsredenen moet uw bedrijf ervoor zorgen dat de vervaltijd van uw identiteitsprovider korter is dan de sessievervaltijd van uw exemplaar.

U kunt de vervaltijd van sessies van uw organisatie wijzigen op de pagina Organisatie bijwerken. Voor meer informatie raadpleegt u Organisatie-instellingen bijwerken.

Wat gebeurt er als u iemand toevoegt aan een SSO-ingeschakelde organisatie van Diligent One

Diligent One ondersteunt Externe SCIM-provisionering. Als uw identiteitsprovider SCIM als optie aanbiedt, kunt u gebruikers automatisch op het platform provisioneren. Als uw identiteitsprovider echter geen SCIM heeft, moet u uw SSO-gebruikers handmatig toevoegen aan de Diligent One-organisatie, zodat ze toegang krijgen tot het platform.

Abonnementen en toegang tot Diligent One-apps

Er zijn geen abonnementen toegewezen aan de gebruiker, en ook geen toegang tot Diligent One-apps. Systeembeheerders moeten een rol en abonnement toewijzen aan gebruikers Launchpad om ervoor te zorgen dat gebruikers de juiste toegang hebben in het exemplaar.

SSO uitschakelen

Als uw bedrijf SSO inschakelt en later beslist deze functie uit te schakelen:

- Gebruikers die geen wachtwoord hebben ingesteld voordat SSO werd ingeschakeld, moeten klikken op Wachtwoord resetten op de aanmeldingspagina om een wachtwoord te verkrijgen.

- Gebruikers die een wachtwoord hebben ingesteld voordat SSO werd ingeschakeld, kunnen zich aanmelden met hun gebruikersnaam en wachtwoord.

SSO en SAML

Diligent One ondersteunt SSO-integratie voor alle identiteitsproviders die zich houden aan het OASIS SAML 2.0-protocol.

Wat is OASIS SAML 2.0?

Met SSO kunnen gebruikers zich aanmelden met OASIS Security Assertion Markup Language 2.0 (SAML 2.0), een indeling voor het communiceren en authenticeren van identiteiten tussen twee webtoepassingen.

OASIS SAML 2.0 omvat:

- een gebruikersaanvraagservice

- een serviceprovider of service die toepassingen biedt (Diligent One)

- een identiteitsprovider of opslagplaats die gebruikersinformatie beheert

Voor exemplaren waarbij SSO is ingeschakeld, worden gebruikers geauthenticeerd wanneer ze zich aanmelden bij Diligent One met behulp van een ondersteunde SAML-identiteitsprovider. Als de gebruiker niet is ingeschakeld in de SAML-identiteitsprovider van zijn of haar bedrijf, wordt toegang voor de gebruiker geweigerd.

Ondersteunde workflows

Zodra de SSO-instellingen zijn geconfigureerd, worden de volgende workflows ondersteund:

- Gestart door identiteitsprovider - toegang tot Diligent One via de landingspagina van de identiteitsprovider.

- Gestart door serviceprovider - toegang tot Diligent One via de Diligent One-startpagina.

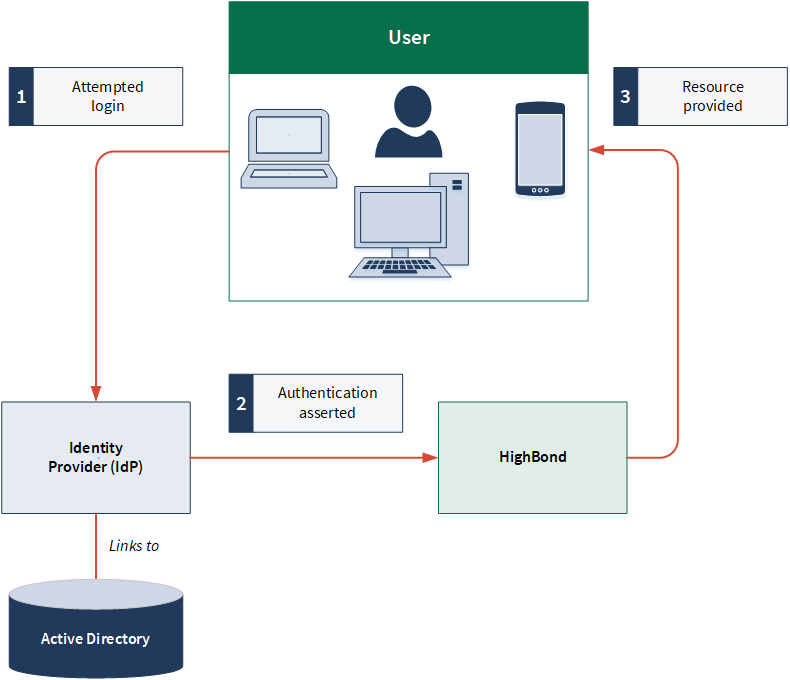

Door identiteitsprovider gestart authenticatieproces

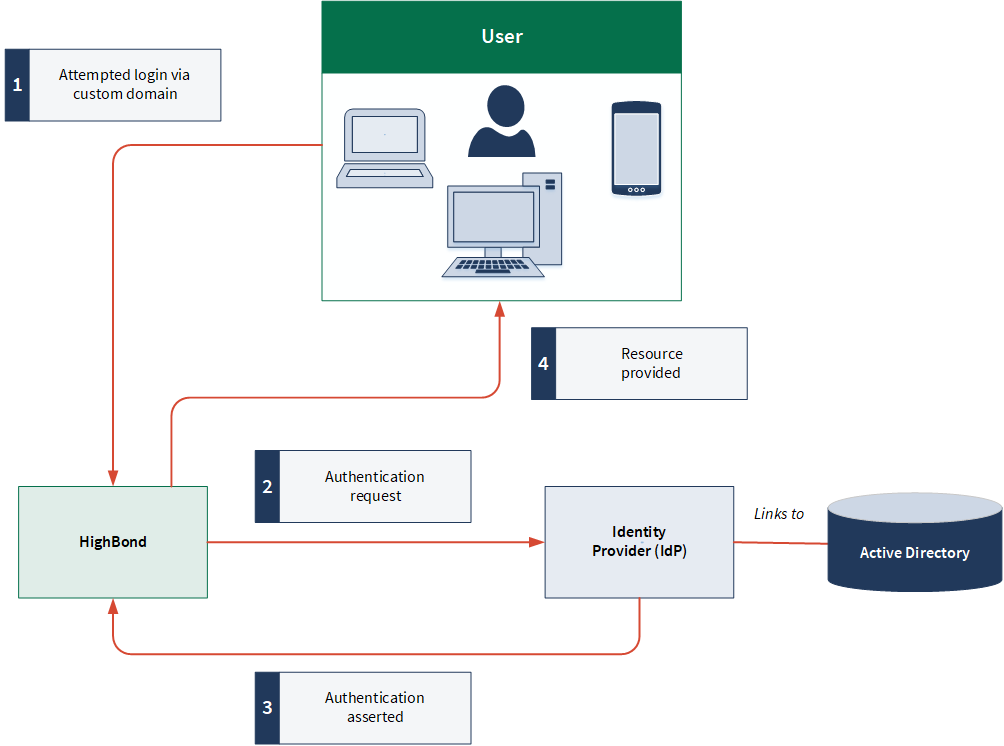

Door serviceprovider gestart authenticatieproces

Vertrekkende gebruikers offboarden

Wanneer gebruikers uw bedrijf verlaten, worden ze via uw offboardingproces uit uw identiteitsprovider verwijderd. De impact op gebruikers varieert afhankelijk van de organisaties waarmee ze zijn verbonden en de specifieke configuraties van die organisaties.

- Als gebruikers alleen deel uitmaakten van uw SSO-ingeschakelde organisaties, hebben ze geen toegang meer tot die organisaties in Diligent One.

- Als gebruikers zowel tot uw SSO-organisaties als tot andere niet-SSO-organisaties behoorden:

- Als u de gebruiker uit uw identiteitsprovider verwijdert, moet u ervoor zorgen dat de gebruikers ook uit de Diligent One-organisatie worden verwijderd. De systeembeheerder moet de gebruikers van andere niet-SSO-organisaties verwijderen.

- Als u gebruikers handmatig verwijdert uit organisaties waarvoor SSO is ingeschakeld, hebben ze nog steeds toegang tot instanties zonder SSO nadat ze hun wachtwoord opnieuw hebben ingesteld.