Strategisch en operationeel risico beheren

Leer hoe u strategisch en operationeel risico kunt beheren met verschillende Diligent One-apps, welke relaties er bestaan tussen de apps, en hoe de apps de drie verdedigingslinies ondersteunen.

Strategie-app

Strategy is bedoeld voor ondernemingsrisicobeheer (ERM), dat organisaties het nodige inzicht biedt om risico's en kansen in evenwicht te brengen om de bedrijfsprestaties te verbeteren en hun strategische doelstellingen economischer te bereiken.

Voorbeelden van strategische risico's

- Gegevensinbreuk van gevoelige informatie

- Verlies van toptalent

- Optreden van catastrofale gebeurtenissen

Projecten

Projects (waaronder de Projects- en Frameworks-apps, en andere) is bedoeld voor operationeel risicobeheer (ORM), dat organisaties de nodige zekerheid biedt dat de bestaande controles doeltreffend zijn ontworpen en uitgevoerd, en dat risico's op passende wijze worden beperkt.

Voorbeelden van operationele risico's

- Er is geen technologie geïmplementeerd om het netwerk te detecteren en te beschermen tegen ongeautoriseerde hulpmiddelen voor kwetsbaarheidsbeoordelingen.

- De verantwoordelijkheden van medewerkers bij het reageren op problemen zijn niet duidelijk of gedocumenteerd.

- De faciliteiten waarin vertrouwelijke gegevens of bedrijfsinformatie zijn opgeslagen, zijn niet toereikend beveiligd.

Verbindingen

Doelstellingen, ook bekend als controledoelstellingen, secties of cycli in de Projecten-app, zijn gekoppeld aan strategische risico's in de Strategie-app.

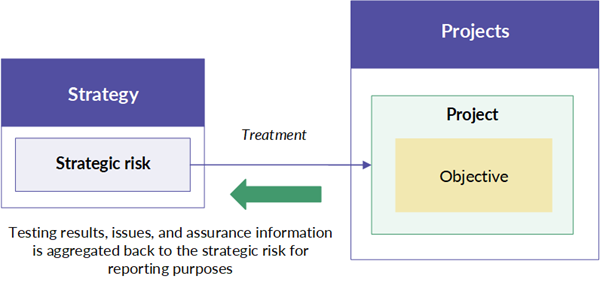

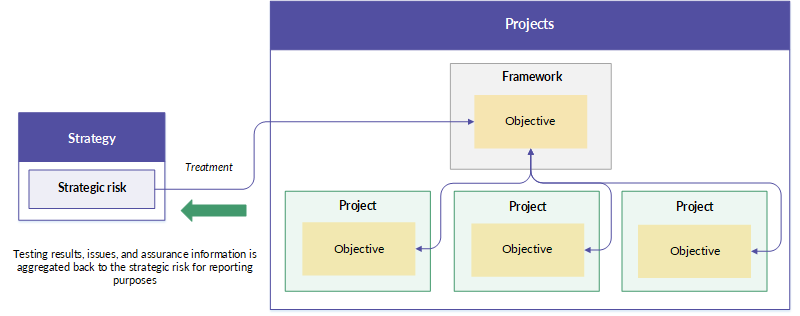

De onderstaande diagrammen illustreren deze verbinding en tonen welke informatie wordt geaggregeerd naar het strategische risico.

- Als u een projectdoelstelling koppelt aan een strategisch risico, verzamelt u informatie van een afzonderlijk project.

- Als u een raamwerkdoelstelling koppelt aan een strategisch risico, combineert u doorgaans informatie van meerdere projecten.

Strategisch risico gekoppeld aan projectdoelstelling

Strategisch risico gekoppeld aan raamwerkdoelstelling

Workflow

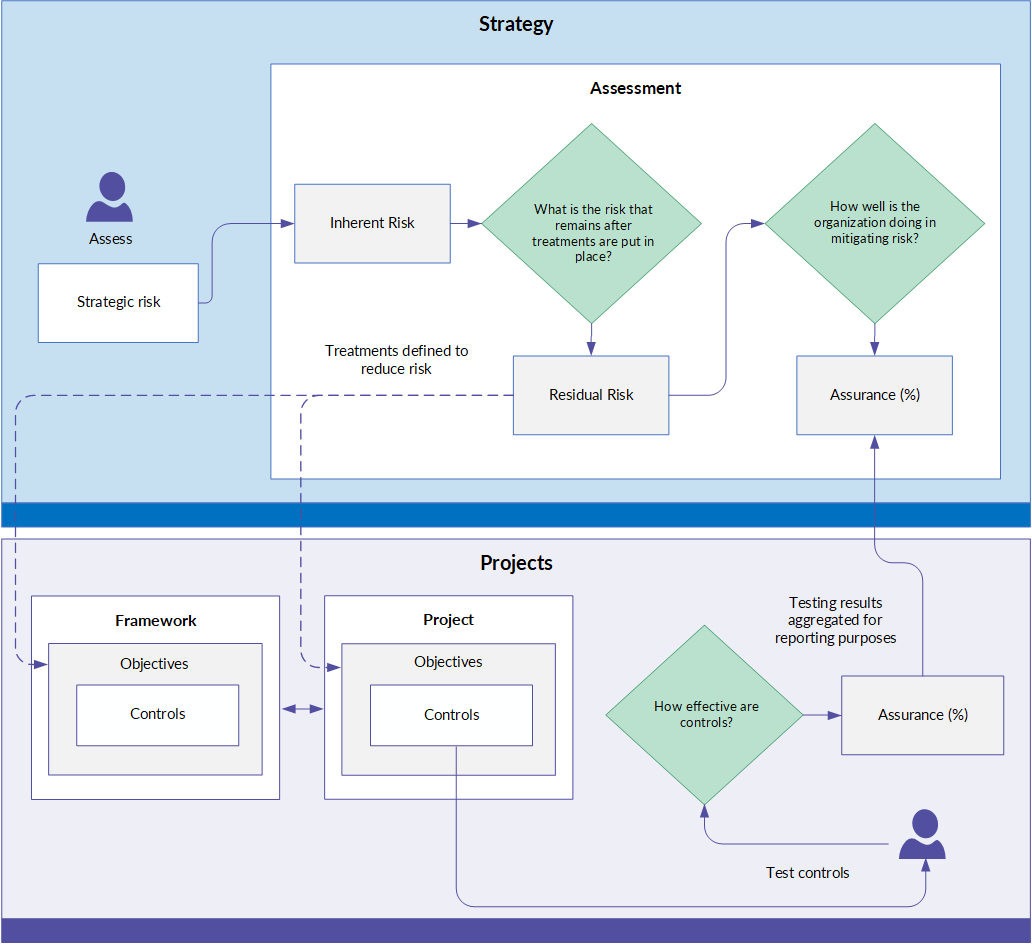

Het onderstaande diagram illustreert de workflow die kan plaatsvinden tussen risicobeheerteams die werken in Strategie en assuranceteams die werken in Projecten en Raamwerken.

Risicobeheerdteams kunnen het inherente risico beoordelen aan de hand van een gemeenschappelijke set beoordelingscriteria, samenwerken met assuranceteams om behandelingen te definiëren en te implementeren om risico's te verminderen, en het restrisico beoordelen. Testresultaten kunnen worden samengevoegd van Projecten en Raamwerken naar de strategische risicobeoordeling in Strategie voor rapportagedoeleinden, wat de mogelijkheid biedt om op strategisch niveau een dashboard van risico- en projectresultaten te bekijken.

Basisvoorbeeld

Risicobehandelingen definiëren

Scenario

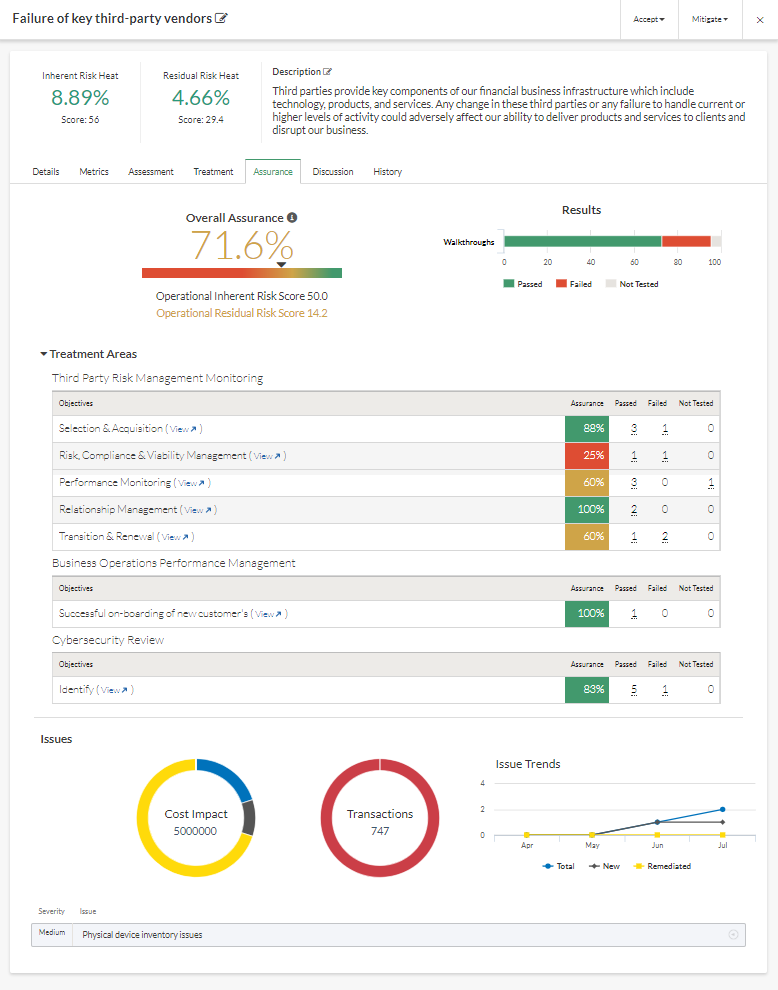

U hebt het volgende strategische risico geïdentificeerd in uw organisatie:

Fout van belangrijke externe leveranciers Derden bieden sleutelcomponenten van onze financiële bedrijfsinfrastructuur, waaronder technologie, producten en services. Elke wijziging in deze derden of het niet kunnen verwerken van actuele of hogere activiteitsniveaus kan een negatieve invloed hebben op ons vermogen om producten en services te leveren aan klanten, en kan mogelijk onze werkzaamheden onderbreken.

U hebt ook een reeks controledoelen die worden gebruikt om dit risico te mitigeren:

- Selectie en werving

- Risico-, nalevings- en levensvatbaarheidsbeheer

- Prestatiemonitoring

- Relatiebeheer

- Transitie en vernieuwing

- Succesvolle onboarding van nieuwe klanten

- Identificeren

Proces

U voegt het strategische risico toe in Strategie en maakt de controledoelen in Projecten. Vervolgens koppelt u met behulp van Strategie de controledoelen aan het strategische risico.

Resultaat

Er wordt een relatie gedefinieerd tussen het strategische risico en de gekoppelde controledoelen, zodat u garantie- en testresultaten kunt volgen en het restrisico kunt beoordelen.

Andere componenten en relaties

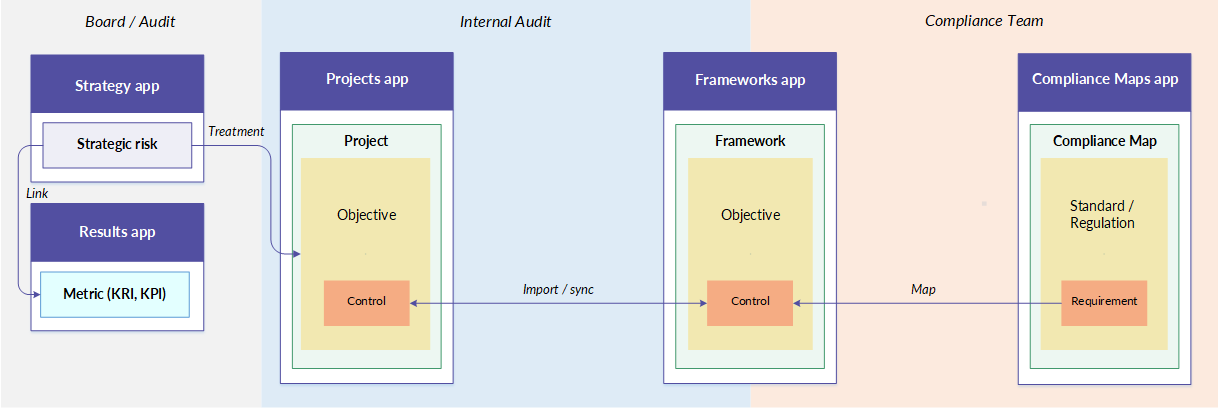

Het diagram hieronder illustreert de relaties tussen verschillende componenten in Strategie, Resultaten, Projecten, Raamwerken en Compliance-kaarten. Elke set componenten sluit aan bij de functies van een specifiek team of verdedigingslinie.

Strategisch risico identificeren en risicobereidheid definiëren (Bestuur / Audit)

Met behulp van Strategie stelt de Raad van Bestuur eerst een risicoprofiel op en identificeert strategische risico's. Het bestuur kan Strategie gebruiken om de risicobereidheid van de organisatie te definiëren en deze af te stemmen op de strategie van hun ERM-programma.

Als de organisatie Resultaten gebruikt, kunnen statistieken (KPI's of KRI's) worden gekoppeld aan strategische risico's om inzicht te bieden bij inherente risicobeoordelingen.

Risicobeperkende maatregelen definiëren en controles testen (Interne audit)

Zodra de strategische risico's en doelstellingen van de organisatie zijn vastgesteld, kan Internal Audit Projects en Frameworks gebruiken om programma's te ontwikkelen en maatregelen te implementeren om risico's te beperken.

Interne audit definieert behandelingen, test het ontwerp (via doorlopen) en de operationele effectiviteit (via tests) van bestaande controles, en noteert eventuele problemen, indien van toepassing. Naarmate controles slagen, nemen de zekerheidscores in Projecten, Raamwerken en Strategie toe. Als één walkthrough of testronde voor een controle niet slaagt, wordt de controle aangemerkt als "niet geslaagd" en wordt deze afgetrokken van de algehele assurance-score.

Een raamwerk kan worden opgezet om te dienen als de centrale opslagplaats voor het beheren van gemeenschappelijke controles voor meerdere projecten, en deze controles kunnen worden geïmporteerd in de relevante projecten om ze individueel te testen. U kunt ook wijzigingen aanbrengen in een van deze projecten en de wijzigingen terug synchroniseren naar het raamwerk.

Ervoor zorgen dat aan de vereisten wordt voldaan (Nalevingsteam)

Om aan te tonen dat de organisatie voldoet aan de voor de onderneming relevante specificaties, kan het complianceteam een compliancekaart maken om de controles van het raamwerk aan de vereisten te koppelen.

Zodra frameworkcontroles aan vereisten zijn gekoppeld, worden testresultaten en problemen van meerdere projecten die aan het framework zijn gekoppeld, geaggregeerd naar de Compliance Map zodat het Compliance-team kan:

- omissies identificeren

- problemen voorrang geven

- nalevingsvoortgang in de gaten houden

Naarmate controles slagen, neemt de zekerheid over naleving toe. Als een van de stapsgewijze beschrijvingen of testronden voor een controle niet slaagt, wordt de controle als 'niet geslaagd' gemarkeerd en wordt deze van de garantiescore afgetrokken.

Geavanceerd voorbeeld

Beveiliging van risico's beheren

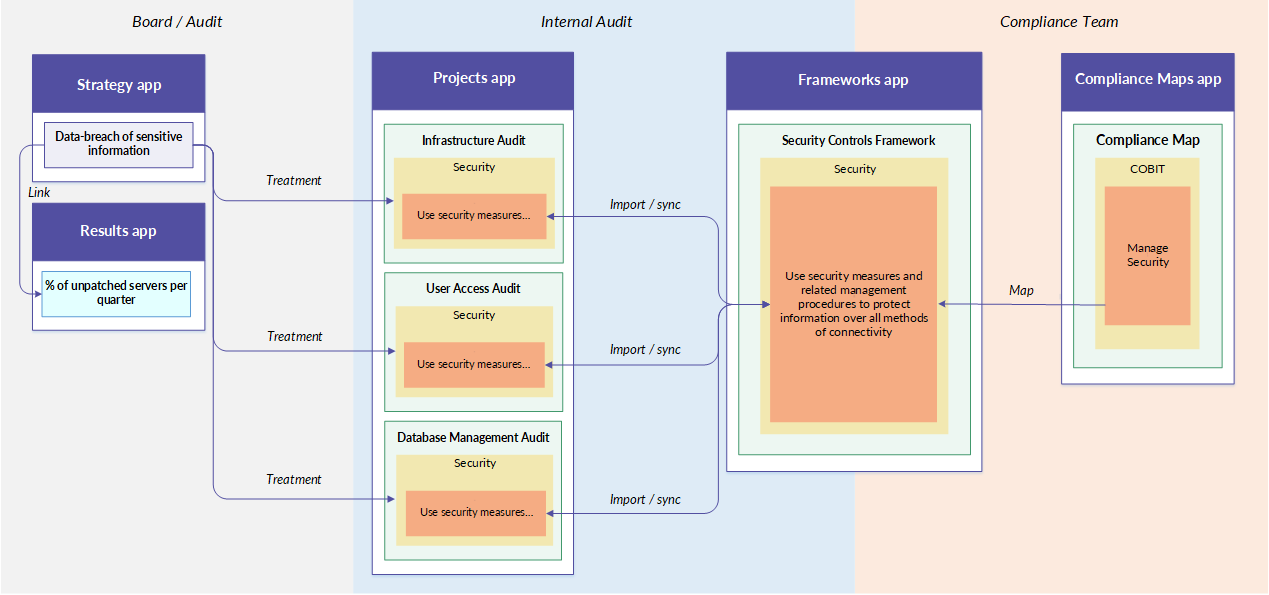

Het volgende diagram illustreert:

- een strategisch risico gedefinieerd in Strategie (Datalek van gevoelige informatie)

- de koppeling van de statistiek aan het strategisch risico (% van niet-gepatchte servers per kwartaal)

- de koppeling van het strategische risico aan de controledoelstelling in Projecten (Beveiliging)

- het raamwerk (Security Controls Framework) dat wordt gebruikt als centrale opslagplaats voor het beheren van gemeenschappelijke controles tussen drie projecten (Infrastructuuraudit, Gebruikerstoegangsaudit, Databasebeheeraudit).

- de koppeling tussen de frameworkcontrole (Gebruik beveiligingsmaatregelen en bijbehorende beheerprocedures om informatie te beschermen via alle verbindingsmethoden) en een specifieke vereiste in de Nalevingskaart (Beveiliging beheren).

Hoe het werkt

Interne Audit test controles en noteert problemen, waar van toepassing.

- Wanneer de raad van bestuur / accountants het strategische risico in Strategie bekijken, zien ze een dashboard van risico- en projectresultaten, inclusief geaggregeerde testresultaten en problemen afkomstig van de bijbehorende controledoelstellingen.

- Testresultaten en problemen zijn geaggregeerd naar de Compliancemap, waardoor Compliance Managers aan klanten en andere geïnteresseerde derde partijen kunnen bevestigen dat er een sterke controleomgeving bestaat.