Einmalanmeldung (SSO) konfigurieren

Bei der Einmalanmeldung handelt es sich um einen Authentifizierungsprozess, der Benutzer in die Lage versetzt, mit einer einzigen Anmeldung mehrere Anwendungen zu verwenden. Diligent One unterstützt SSO Integration für jeden Identitätsanbieter, der das OASIS SAML-2.0-Protokoll verwendet.

Sie können mehr als einen SSO-Anbieter für eine Organisation einrichten.

Über die Einmalanmeldung

-

Multi-SSO-Konfiguration Kunden können mehr als einen Einmalanmeldungsanbieter innerhalb einer Organisation konfigurieren.

-

Wechsel zwischen Organisationen mit und ohne SSO Wenn Sie zwischen einer Organisation mit aktivierter SSO und einer Organisation ohne aktivierte SSO wechseln, werden Sie aufgefordert, Ihre Diligent One-Anmeldeinformationen einzugeben. Wenn Sie nicht über diese Berechtigung verfügen, müssen Sie ein Passwort einrichten, indem Sie den Link Passwort vergessen? aus. Wenn Sie sich mit SSO bei allen Ihren Organisationen authentifizieren möchten, informieren Sie Ihre Administratoren, damit sie SSO für die Organisationen konfigurieren, die SSO bislang nicht verwenden. Weitere Informationen finden Sie unter Einmalanmeldung (SSO) konfigurieren.

-

Anmeldeerlebnis für Systemadministratoren in SSO-Organisationen Systemadministratoren können sich jetzt bei SSO-Organisationen mit ihrer E-Mail-Adresse und ihrem Passwort für die Diligent One-Plattform anmelden. Dies soll unseren Kunden ermöglichen, ihre SSO-Konfigurationen über ihre Systemadministratoren neu zu konfigurieren, falls sich Benutzer nicht bei ihrer Organisation authentifizieren können. Der Systemadministrator kann auch bestimmte Benutzer innerhalb der Organisation auswählen, um SSO zu umgehen.

-

Diligent One-Plattform unterstützt keine Just-in-Time (JIT)-Bereitstellung Um den höchsten Sicherheitsstandards zu entsprechen, unterstützen wir keine Just-in-Time-Bereitstellung. Stimmen Sie sich mit Ihrem Systemadministrator ab, um die Bereitstellung externer Benutzer (z. B. SCIM) zu aktivieren, wenn Sie den Bereitstellungsprozess für Benutzer in Ihrer Organisation automatisieren möchten.

-

Verwenden Sie öffentliche Zertifikate anstelle von Sicherheits-Fingerabdrücken Beim Konfigurieren eines neuen SSO-Anbieters oder beim Aktualisieren eines aktuellen Anbieters müssen Sie das öffentliche Zertifikat anstelle des Sicherheitsfingerabdrucks eingeben.

Wenn Sie SSO konfigurieren oder aktualisieren, geben Sie das öffentliche Zertifikat (einschließlich der Zeilen BEGIN CERTIFICATE und END CERTIFICATE) im folgenden Format ein:

-----BEGIN CERTIFICATE-----

<Zertifikatsinhalt hier>

-----END CERTIFICATE-----

Berechtigungen

Nur Systemadministratoren können die SSO-Einstellungen für ihr Unternehmen konfigurieren.

Anforderungen

- Ihr Identitätsanbieter muss das OASIS SAML-2.0-Protokoll einhalten.

- Alle Benutzer einer Diligent One-Instanz mit aktivierter Einmalanmeldung (SSO) müssen sich über einen Identitätsanbieter authentifizieren.

Wenn Ihre Benutzer auf mehrere Organisationen zugreifen

Benutzer, die sich über einen Identitätsanbieter authentifizieren, können dies für mehrere Diligent One-Organisationen tun, wenn diese Organisationen zum selben Unternehmen gehören:

Um dies zu überprüfen, schauen Sie unter „Kundenname“ in den Organisationseinstellungen für jede Organisation nach. Dieser muss für alle Organisationen, auf die SSO-Benutzer zugreifen müssen, gleich sein. Weitere Informationen finden Sie unter Organisationseinstellungen aktualisieren. Alternativ können Sie mit dem Instanz-Switcher überprüfen, ob die betreffenden Organisationen unter dem gleichen Unternehmensnamen eingerückt sind. Weitere Informationen finden Sie unter Zwischen Diligent One-Organisationen wechseln.

Wenden Sie sich an den Support, wenn Sie ändern möchten, zu welchem Unternehmen Ihre Instanz gehört.

Die Authentifizierung ist nicht regionsspezifisch. Benutzer können in mehreren Regionen auf Diligent One-Instanzen zugreifen.

Wenn Ihre Benutzer auf Schulungsorganisationen zugreifen

Benutzer, die über einen Identitätsanbieter authentifiziert werden, können Schulungsorganisationen erstellen, die automatisch mit demselben Unternehmen verknüpft sind.

Diesen Organisationen können weitere Benutzer hinzugefügt werden, sofern diese Benutzer nicht bereits einer anderen Schulungsorganisation mit derselben E-Mail-Adresse angehören. Diese Benutzer müssen ein Passwort einrichten, um auf die Schulungsorganisationen von Diligent One zugreifen zu können, indem sie auf der Anmeldeseite den Link Passwort vergessen? auswählen.

Wenn Ihre Benutzer für mehrere Unternehmen arbeiten

Benutzer, die für mehrere Unternehmen arbeiten, können SSO verwenden. Beim Anmelden werden sie aufgefordert, sich mit der SSO zu authentifizieren, die für das jeweilige Unternehmen, auf das sie zugreifen, konfiguriert ist.

Wenn Sie SSO und 2FA zusammen verwenden möchten

Sie können Benutzer von der SSO-Authentifizierung ausnehmen und ihnen die Anmeldung über den Standardprozess mit 2FA ermöglichen. Weitere Informationen finden Sie unter Benutzer zur Zulassungsliste zum Umgehen von SSO hinzufügen.

SSO-Indentitätsanbieter einrichten

-

Öffnen Sie die Launchpad-Startseite (www.highbond.com).

- Wählen Sie im linken Navigationsbereich Plattform-Einstellungen aus.

- Wählen Sie in den Plattform-Einstellungen unter Organisation die Option Sicherheitseinstellungen aus.

- Wählen Sie auf der Seite Sicherheitseinstellungen im Abschnitt Optionen für die Einmalanmeldung (SSO) die Option Anbieter einrichten aus.

- Geben Sie im Bereich Einrichtung der Einmalanmeldung die Details wie in der folgenden Tabelle beschrieben ein:

Feld Beschreibung Kunden-Domäne Der eindeutige Name, der Ihre Instanz identifiziert und es den Benutzern in Ihrem Unternehmen ermöglicht, sich bei Diligent One anzumelden. Die benutzereigene Domäne ist die Unterdomäne Ihrer Organisation, an die eine Regionskennung angehängt wurde.

HinweisSie können die Unterdomäne Ihrer Instanz auf der Seite Organisation aktualisieren ändern. Weitere Informationen finden Sie unter Organisationseinstellungen aktualisieren.

Name Geben Sie einen Namen für den Identitätsanbieter ein. Entität-ID Die URL, die den Identitätsprovider identifiziert, der eine SAML-Anfrage ausgibt. Dies ist eine für Ihren Identitätsanbieter spezifische URL. Metadaten URL Die URL, auf die das Launchpad zugreifen kann, um die SSO-Konfigurationsdaten vom Identitätsprovider abzurufen. Dies ist eine für Ihren Identitätsanbieter spezifische URL. Weiterleitungs-Anmelde-URL Die URL des Identitätsanbieters für Benutzer in Ihrem Unternehmen, um sich bei Diligent One anzumelden. Abmelde-URL Die URL, an die Diligent One die Benutzer im Unternehmen umleitet, nachdem sie sich bei Diligent One abgemeldet haben. Öffentliches Zertifikat Das Zertifikat, das zur Überprüfung des Geräts und des Benutzers ausgestellt wird. - Wählen Sie Aktivieren aus.

Im Abschnitt Optionen für die Einmalanmeldung (SSO) wird der von Ihnen hinzugefügte Identitätsanbieter angezeigt.

Benutzer zur Zulassungsliste zum Umgehen von SSO hinzufügen

Wenn Sie mehrere Authentifizierungsoptionen hinzufügen, können Sie Benutzer von der Verwendung der SSO-Authentifizierung ausnehmen. In der Regel gilt diese Ausnahme für Benutzer, die nicht Mitglied eines Identitätsanbieters sind. Diese ausgenommenen Benutzer können sich weiterhin mit ihrem Benutzernamen und Passwort anmelden.

-

Alle Systemadministratoren erhalten automatisch SSO-Umgehungsberechtigungen.

-

Wenn die Zwei-Faktor-Authentifizierung (2FA) für Ihre Organisation aktiviert ist, gilt sie für alle Benutzer, auch für diejenigen, die berechtigt sind, die Einmalanmeldung (SSO) zu umgehen. Daher ist es wichtig, den Benutzerzugriff zu überprüfen, um sicherzustellen, dass niemand versehentlich von der Plattform ausgeschlossen wird.

- Wählen Sie im Abschnitt Optionen für die Einmalanmeldung (SSO) in den Sicherheitseinstellungen den Abschnitt +Benutzer hinzufügen neben dem Abschnitt Benutzer mit Berechtigung zum Umgehen von SSO aus.

- Wählen Sie im angezeigten Bereich Benutzer mit Berechtigung zum Umgehen von SSO die Benutzer aus, die von der Verwendung der SSO-Authentifizierung ausgenommen werden sollen.

- Wählen Sie Benutzer hinzufügen aus.

Sie können Benutzer über das Suchfeld suchen.

Die Benutzer, die der Liste zum Umgehen von SSO hinzugefügt wurden, werden im Abschnitt Benutzer mit Berechtigung zum Umgehen von SSO angezeigt.

Benutzer aus der Zulassungsliste zum Umgehen von SSO entfernen

Um Benutzer, die zur Zulassungsliste zum Umgehen von SSO hinzugefügt wurden, daraus zu entfernen, wählen Sie im Abschnitt Benutzer mit Berechtigung zum Umgehen von SSO das Symbol „Entfernen“ aus, das neben dem Benutzer angezeigt wird, den Sie entfernen möchten.

Systemadministratoren können nicht aus der Zulassungsliste entfernt werden. Alle Systemadministratoren erhalten automatisch Umgehungsberechtigungen.

SSO-Identitätsanbieter deaktivieren

- Wählen Sie auf der Seite Sicherheitseinstellungen im Abschnitt Optionen für die Einmalanmeldung (SSO) die Option Details öffnen für den Identitätsanbieter aus, den Sie deaktivieren möchten.

- Wählen Sie im Bereich Einrichtung der Einmalanmeldung im Dropdown-Menü des Felds Status die Option Deaktiviert aus.

- Wählen Sie Änderungen speichern.

- Wählen Sie im angezeigten Dialogfeld Deaktivieren des SSO-Anbieters bestätigen die Option Bestätigen aus.

Der SSO-Identitätsanbieter wird im Abschnitt Optionen für die Einmalanmeldung (SSO) als Deaktiviert gekennzeichnet.

Nach der Deaktivierung eines SSO-Anbieters können sich Benutzer in Ihrer Organisation nicht mehr bei diesem Anbieter anmelden. Die Informationen des Anbieters bleiben allerdings gespeichert.

Einen deaktivierten SSO-Identitätsanbieter aktivieren

- Wählen Sie auf der Seite Sicherheitseinstellungen im Abschnitt Optionen für die Einmalanmeldung (SSO) die Option Details öffnen für den Identitätsanbieter aus, den Sie aktivieren möchten.

- Wählen Sie im Bereich Einrichtung der Einmalanmeldung im Dropdown-Menü des Felds Status die Option Aktiviert aus.

- Wählen Sie Änderungen speichern.

Der SSO-Identitätsanbieter wird im Abschnitt Optionen für die Einmalanmeldung (SSO) als Aktiviert gekennzeichnet.

SSO-Indentitätsanbieter entfernen

- Wählen Sie auf der Seite Sicherheitseinstellungen im Abschnitt Optionen für die Einmalanmeldung (SSO) die Option Details öffnen für den Identitätsanbieter aus, den Sie entfernen möchten.

- Wählen Sie im Bereich Einrichtung der Einmalanmeldung die Option Entfernen aus.

- Wählen Sie im angezeigten Dialogfeld Entfernen des SSO-Anbieters bestätigen die Option Bestätigen aus.

Nachdem Sie einen SSO-Anbieter entfernt haben, können sich Benutzer in Ihrer Organisation nicht mehr bei diesem SSO-Anbieter anmelden. Die Informationen des Anbieters werden ebenfalls gelöscht.

URLs von Launchpad-Dienstanbietern

Bei der Konfiguration Ihres SSO-Identitätsanbieters benötigen Sie u. U die folgenden URLs von Dienstbietern für Launchpad:

- Entitäts-ID des Dienstanbieters https://accounts.highbond.com/saml/metadata/your_custom_domain

- Assertion-Consumer-URL des Dienstanbieters https://accounts.highbond.com/saml/sso/consume/your_custom_domain

Anmeldung mit aktiviertem SSO

Benutzer können sich auf zweierlei Art bei aktiviertem SSO anmelden.

Was passiert, wenn SSO aktiviert ist?

Wenn SSO aktiviert ist, können Sie sich anmelden, indem Sie www.highbond.com aufrufen, auf Mit SSO fortfahren klicken und die benutzerdefinierte Domäne angeben, die Ihnen zugewiesen wurde.

Alternativ können Sie über den Diligent One-App-Link auf der Startseite ihres Identitätsanbieters auf Diligent One zugreifen.

Sie werden über Ihren Identitätsanbieter an Diligent One weitergeleitet, wenn Sie auf eine der Diligent One-Apps zugreifen (dazu gehört auch das Klicken auf einen Link in einer E-Mail, die von Diligent One gesendet wurde).

-

Wenn SSO aktiviert ist, können Sie sich nicht mehr mit ihrer E-Mail-Adresse und ihrem Passwort anmelden oder Ihr Passwort ändern. Wenn Sie jedoch ein Systemadministrator oder ein Benutzer sind, der SSO umgehen darf, können Sie sich mit Ihrer E-Mail-Adresse und Ihrem Passwort anmelden.

-

Sie können Ihre E-Mail-Adresse nicht ändern, wenn SSO in Ihrer Organisation aktiviert ist. Wenn Ihre Organisation jedoch sowohl SSO als auch SCIM aktiviert hat, können E-Mail-Adressen geändert werden.

-

Bei einer Organisation, bei der nur SSO aktiviert ist, werden aktualisierte E-Mail-Adressen als neue Konten behandelt, sodass Benutzer nicht auf Informationen zugreifen können, die mit ihren vorherigen Anmeldeinformationen verknüpft sind. Wenn bei solchen Organisationen E-Mail-Adressen geändert werden müssen, muss der Systemadministrator daher zunächst SSO in Diligent One deaktivieren, die E-Mail-Adressen aktualisieren und SSO dann wieder aktivieren.

-

Bei einer Organisation, für die SCIM aktiviert ist, werden Änderungen der E-Mail-Adresse von Ihrem Identitätsanbieter automatisch in der Diligent One-Plattform übernommen.

Muss ich bei jeder Anmeldung meine eigene Domäne eingeben?

- Wenn Sie sich über ihren Identitätsanbieter anmelden, müssen Sie nicht jedes Mal Ihre kundenspezifische Domäne eingeben.

- Wenn Sie sich über Diligent One anmelden, können Sie auf die folgende URL zugreifen, damit Sie nicht jedes Mal eine kundenspezifische Domäne eingeben müssen: https://accounts.highbond.com/saml/sso?custom_domain=Ihre kundenspezifische Domäne

Anmeldung bei mehreren Organisationen von Diligent One

Wenn Sie Zugriff auf mehrere Organisationen von Diligent One haben, werden Sie zu der Organisation weitergeleitet, die Sie zuletzt verwendet haben. Wenn Sie Organisationen mit und ohne aktivierte SSO angehören, müssen Sie ein Passwort zum Anmelden bei der Organisation ohne aktivierte SSO einrichten. Wählen Sie dazu den Link Passwort vergessen? aus.

Wenn Sie auf mehrere Diligent One-Organisationen zugreifen dürfen, können Sie zwischen ihnen wechseln. Weitere Informationen finden Sie unter Zwischen Diligent One-Organisationen wechseln.

Wenn Sie zwischen Organisationen wechseln, werden Sie aufgefordert, die Anmeldeinformationen der Organisation einzugeben, zu der Sie wechseln, falls Sie sich noch nicht bei dieser Organisation angemeldet haben.

Abmeldung mit aktiviertem SSO

Diligent One unterstützt die Einmalabmeldung (SLO, Single Log-Out) unter Verwendung des vom Identitätsanbieter eingeleiteten Workflows. Die SLO-URL lautet:

https://accounts.highbond.com/saml/slo/your-custom-domain

So funktioniert der Ablauf einer Sitzung

Wenn eine Diligent One-Sitzung abläuft, oder Sie versuchen, sich von Diligent One abzumelden, müssen Sie sich zunächst von Ihrem Identitätsanbieter abmelden. Sonst werden Sie automatisch wieder bei Diligent One angemeldet.

Wenn z. B. eine Sitzung in Ihrer Organisation nach drei Stunden abläuft, und die Sitzung bei Ihrem Identitätsanbieter nach drei Tagen, werden Sie drei Tage lang automatisch bei Diligent One angemeldet.

Aus Sicherheitsgründen sollte Ihr Unternehmen sicherstellen, dass die Sitzung bei Ihrem Identitätsanbieter vor der Sitzung Ihrer Instanz abläuft.

Sie können die Dauer für den Ablauf von Sitzungen Ihrer Organisation auf der Seite Organisation aktualisieren ändern. Weitere Informationen finden Sie unter Organisationseinstellungen aktualisieren.

Vorgehensweise, wenn Sie jemanden zu einer Organisation von Diligent One mit aktivierter SSO hinzufügen

Diligent One unterstützt die externe SCIM-Bereitstellung. Wenn Ihr Identitätsanbieter SCIM als Option anbietet, können Sie Benutzer automatisch für die Plattform bereitstellen. Wenn Ihr Identitätsanbieter jedoch nicht über SCIM verfügt, müssen Sie Ihre SSO-Benutzer manuell zur Diligent One-Organisation hinzufügen, damit sie auf die Plattform zugreifen können.

Abonnements und Zugriff auf Diligent One-Apps

Dem Benutzer werden jedoch weder Abonnements zugewiesen, noch erhält er automatisch Zugriff auf Diligent One-Apps. Systemadministratoren müssen Benutzern in Launchpad eine Rolle und ein Abonnement zuweisen, um sicherzustellen, dass diese Benutzer den entsprechenden Zugriff in der Instanz haben.

SSO deaktivieren

Wenn Ihr Unternehmen SSO aktiviert und zu einem späteren Zeitpunkt beschließt, es wieder zu deaktivieren:

- Benutzer, die vor der Aktivierung von SSO kein Passwort eingerichtet haben, müssen auf der Anmeldeseite auf Passwort zurücksetzen klicken, um ein Passwort zu erhalten.

- Benutzer, die vor der Aktivierung von SSO ein Passwort eingerichtet haben, können sich mit ihrem Benutzernamen und Passwort anmelden.

SSO und SAML

Diligent One unterstützt SSO Integration für jeden Identitätsanbieter, der das OASIS SAML-2.0-Protokoll verwendet.

Was ist OASIS SAML 2.0?

SSO ermöglicht Benutzern sich mit OASIS Security Assertion Markup Language 2.0 (SAML 2.0) anzumelden, einem Format zur Kommunikation und Authentifizierung von Identitäten zwischen zwei Web-Applikationen.

OASIS SAML 2.0 umfasst:

- einen Benutzer, der einen Dienst anfordert

- einen Dienstleister oder eine Applikation, die einen Dienst bereitstellt (Diligent One)

- einen Identitätsanbieter oder ein Repository, in dem Benutzerdaten verwaltet werden

In Instanzen, die SSO aktiviert haben, werden Benutzer authentifiziert, wenn sie sich über den unterstützten SAML-Identitätsanbieter bei Diligent One anmelden. Wenn ein Benutzer nicht bei dem SAML-Identitätsanbieter aktiviert ist, wird diesem Benutzer der Zugriff verweigert.

Unterstützte Workflows

Nachdem die SSO-Einstellungen konfiguriert wurden, werden die folgenden Arbeitsabläufe unterstützt:

- Identitätsanbieter initiiert - Zugriff auf Diligent One von der Startseite des Identitätsanbieters.

- Dienstanbieter initiiert - Zugriff auf Diligent One von der Diligent One-Startseite.

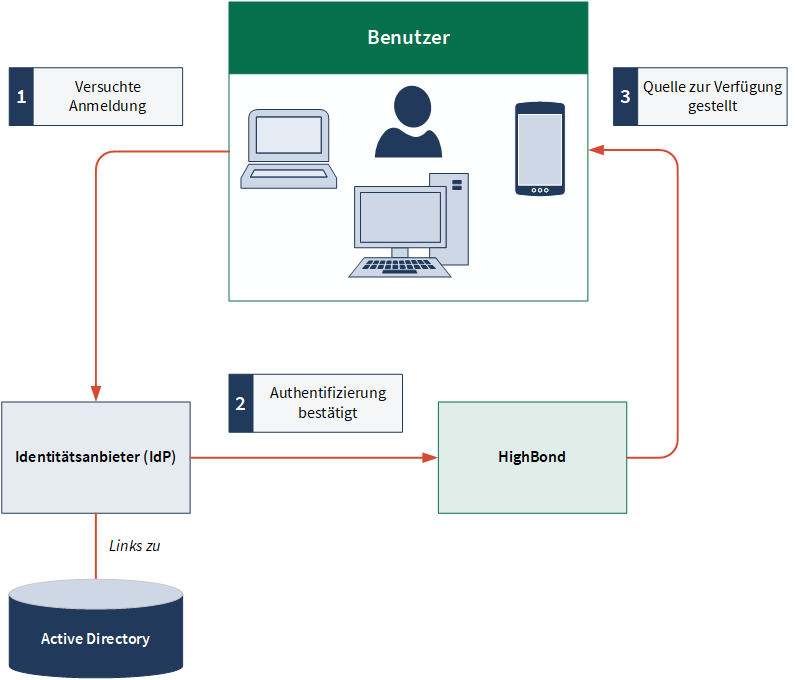

Identitätsanbieter hat den Authentifizierungsprozess initiiert

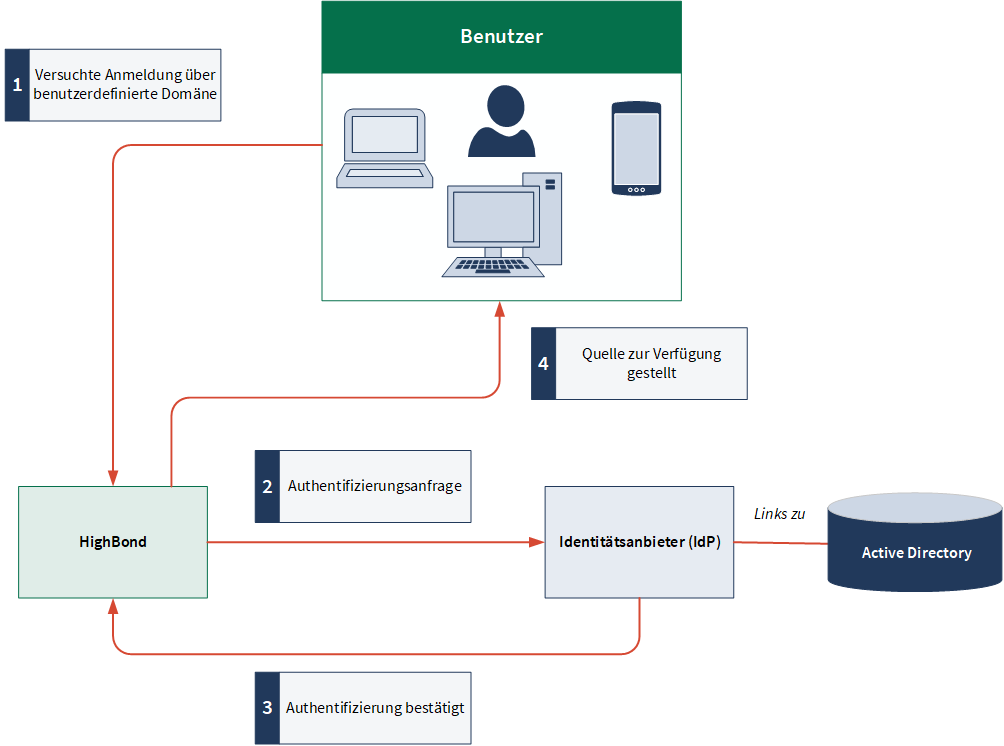

Dienstanbieter hat den Authentifizierungsprozess initiiert

Offboarding von Benutzern, die das Unternehmen verlassen

Wenn Benutzer das Unternehmen verlassen, werden sie durch Ihren Offboarding-Prozess vom Identitätsanbieter entfernt. Die Auswirkungen auf die Benutzer variieren je nach den Organisationen, denen sie angehören, und den spezifischen Konfigurationen dieser Organisationen.

- Wenn Benutzer nur Teil der Organisationen mit aktivierter SSO waren, können sie nicht mehr auf diese Organisationen in Diligent One zugreifen.

- Wenn Benutzer sowohl Ihren Organisationen mit aktivierter SSO als auch anderen Organisationen ohne SSO angehörten:

- Wenn Sie den Benutzer von Ihrem Identitätsanbieter entfernen, müssen Sie sicherstellen, dass die Benutzer aus der Diligent One-Organisation entfernt werden. Der Systemadministrator muss die Benutzer von anderen Organisationen ohne SSO entfernen.

- Wenn Sie Benutzer manuell aus den Organisationen mit aktivierter SSO entfernen, können sie immer noch auf Instanzen ohne SSO zugreifen, nachdem sie ihr Passwort zurückgesetzt haben.