配置单点登录 (SSO)

SSO 是一种身份验证流程,让用户能够在一次登录后即可访问多个应用程序。Diligent One 支持遵守 OASIS SAML 2.0 协议的所有身份提供程序集成 SSO。

您可以为一个组织设置多个 SSO 提供程序。

关于单点登录

-

多 SSO 配置 客户可以在一个组织内配置多个单点登录提供程序。

-

在 SSO 和非 SSO 组织之间切换 如果您在启用了 SSO 的组织和非 SSO 组织之间切换,系统将提示您输入 Diligent One 凭据。如果您没有此凭据,则必须通过选择忘记密码?链接。如果您想对所有组织使用 SSO 来进行身份验证,请通知您的系统管理员为非 SSO 组织配置 SSO。有关详细信息,请参阅配置单点登录 (SSO)。

-

SSO 组织的系统管理员登录体验 系统管理员现在可以使用自己的 Diligent One 平台电子邮箱和密码登录 SSO 组织。这样,在用户无法通过身份验证进入客户组织的情况下,客户的系统管理员可以重新配置其 SSO 配置。系统管理员还可以选择让组织内的某些用户绕过 SSO。

-

Diligent One 平台不再支持即时 (JIT) 配置 根据最佳安全标准,我们不再支持即时配置。如果您想将组织的用户配置过程自动化,请与系统管理员协调,启用外部用户配置(例如 SCIM)。

-

使用公共证书而不是安全指纹 在配置新的 SSO 提供程序或更新当前提供程序时,必须输入公共证书而不是安全指纹。

配置或更新 SSO 时,请输入公共证书(包括 BEGIN CERTIFICATE 和 END CERTIFICATE 行),其格式如下:

-----BEGIN CERTIFICATE-----

<此处为证书内容>

-----END CERTIFICATE-----

权限

只有系统管理员才能为其公司配置 SSO 设置。

要求

- 身份提供程序必须遵守 OASIS SAML 2.0 协议。

- 启用了 SSO 的 Diligent One 实例中的所有用户,必须通过身份提供程序进行身份验证。

如果您的用户访问多个组织

通过身份提供程序进行身份验证的用户可以为多个 Diligent One 组织执行这样的操作,前提条件是所有这些组织都属于同一个公司。

要核实是否符合此前提条件,请查看每个组织的组织设置中的“客户名称”。该名称必须在 SSO 用户需要访问的所有组织中都相同。有关详细信息,请参阅更新组织设置。此外,您可以使用实例切换器验证所考察的组织是否被缩排在相同公司名称的下面。有关详细信息,请参阅在 Diligent One 组织之间切换。

如果您需要更改您的实例所属的公司,请联系“支持”。

身份验证不针对特定区域。用户可以在多个区域访问 Diligent One 实例。

如果您的用户访问培训组织

通过身份提供程序进行身份验证的用户可以创建培训组织,这些实例将自动链接到同一公司。

可以将其他用户添加到这些组织,前提是这些用户不属于具有相同电子邮箱的其他培训组织。这些用户必须设置密码才能访问 Diligent One 培训组织,方法是选择登录页面上的忘记密码?链接。

如果您的用户为多家公司工作

在多家公司工作的用户也可以使用 SSO。登录时,系统会提示他们使用为自已正在访问的特定公司配置的 SSO 进行身份验证。

如果您想同时使用 SSO 和 2FA

您可以免除用户的 SSO 身份验证,允许他们使用 2FA 标准流程登录。有关详细信息,请参阅将用户添加到允许列表以绕过 SSO。

设置 SSO 身份提供程序

-

从启动面板主页 (www.highbond.com)

- 从左侧导航面板中,选择平台设置。

- 从平台设置中的组织下选择安全设置。

- 在安全设置页面的单点登录 (SSO) 选项部分,选择设置提供程序。

- 在单点登录设置面板上,按照下表输入详细信息:

字段 描述 自定义域 识别实例的唯一名称,并使贵公司的用户能够登录到 Diligent One。自定义域是附加了区域代码的实例的子域。

说明您可以在更新组织页面上更改实例的子域。有关详细信息,请参阅 更新组织设置。

名称 输入身份提供程序的名称。 实体 ID 识别发出 SAML 请求的标识提供程序的 URL。这是一个针对您的标识提供程序的 URL。 元数据网址 启动面板可以从您的标识提供程序获取 SSO 配置数据的 URL。这是一个针对您的标识提供程序的 URL。 重定向登录网址 身份提供程序的 URL,供公司用户登录 Diligent One。 退出登录 URL 在用户退出 Diligent One 之后,Diligent One 将公司用户重定向到的 URL。 公共证书 为验证设备和用户而颁发的证书。 - 选择启用。

单点登录 (SSO) 选项部分会显示您添加的身份提供程序。

将用户添加到允许列表以绕过 SSO

添加多个身份验证选项时,可以免除用户使用 SSO 身份验证。通常,这种豁免适用于非任何身份提供程序成员的用户。这些豁免用户可以继续使用他们的用户名和密码登录。

-

所有系统管理员都会自动获得 SSO 绕过权限。

-

如果您的组织启用了双因素身份验证 (2FA),那么它仍然适用于所有用户,甚至包括那些具有绕过单点登录 (SSO) 权限的用户。因此,务必审核用户访问权限,以确保没有用户在无意中被锁定在平台之外。

- 在单点登录 (SSO) 选项部分(安全设置中),选择 + 添加用户选项卡(有权绕过 SSO 的用户部分旁边)。

- 在出现的有权绕过 SSO 的用户面板中,选择要免除使用 SSO 身份验证的用户。

- 选择添加用户。

您可以使用搜索字段查找用户。

添加到允许绕过 SSO 的列表中的用户会显示在有权绕过 SSO 的用户部分中。

从允许绕过 SSO 的列表中移除用户

要移除已在允许绕过 SSO 的列表中添加的用户,请在有权绕过 SSO 的用户部分中,选择要移除的用户旁边显示的移除图标。

无法从允许列表中移除管理员。所有系统管理员都会自动获得绕过权限。

禁用 SSO 身份提供程序

- 在安全设置页面的单点登录 (SSO) 选项部分,选择要禁用的身份提供程序的打开详细信息。

- 在单点登录设置面板中,从状态字段的下拉菜单中选择已禁用。

- 选择保存更改。

- 在出现的确认禁用 SSO 提供程序对话框中,选择确认。

SSO 身份提供程序被标记为已禁用(在单点登录 (SSO) 选项部分)。

禁用 SSO 提供程序后,组织中的用户将无法再使用该提供程序登录。但是,提供程序的信息仍将保存。

启用已禁用的 SSO 身份提供程序

- 在安全设置页面的单点登录 (SSO) 选项部分,选择要启用的身份提供程序的打开详细信息。

- 在单点登录设置面板中,从状态字段的下拉菜单中选择已启用。

- 选择保存更改。

SSO 身份提供程序被标记为已启用(在单点登录 (SSO) 选项部分)。

移除 SSO 身份提供程序

- 在安全设置页面的单点登录 (SSO) 选项部分,选择要移除的身份提供程序的打开详细信息。

- 在单点登录设置面板中,选择移除。

- 在出现的确认移除 SSO 提供程序对话框中,选择确认。

移除 SSO 提供程序后,组织中的用户将无法再使用该 SSO 提供程序登录。该提供程序的信息也会被删除。

启动面板服务提供商 URL

配置 SSO 身份提供程序时,您可能需要以下启动面板服务提供商 URL:

- 服务提供商实体 ID https://accounts.highbond.com/saml/metadata/your_custom_domain

- 服务提供商断言消费者 URL https://accounts.highbond.com/saml/sso/consume/your_custom_domain

启用 SSO 后如何登录

启用 SSO 时,用户可以通过两种方式登录。

启用 SSO 时会发生什么?

启用 SSO 后,可以通过 www.highbond.com 登录:单击继续 SSO,然后提供自定义域。

或者,您可以使用身份提供程序登陆页面中的 Diligent One 应用程序链接访问 Diligent One。

访问任何 Diligent One 应用程序(包括单击从 Diligent One 发送的电子邮件中的链接)时,会通过身份提供程序将您重定向到 Diligent One。

-

启用 SSO 后,您既不能使用电子邮箱和密码登录,也不能修改密码。但是,如果您是系统管理员或被列为可以绕过 SSO 的用户,则可以使用您的电子邮箱和密码登录。

-

如果您的组织中启用了 SSO,则无法更改电子邮件地址。但是,如果您的组织同时启用了 SSO 和 SCIM,则可以更改电子邮件地址。

-

对于仅启用 SSO 的组织,更新后的电子邮件地址会被视为新账户,阻止用户访问与其以前的凭据相关的信息。因此,对于此类组织,如果需要更改电子邮件地址,系统管理员必须首先在 Diligent One 中禁用 SSO,在更新电子邮件地址后再重新启用 SSO。

-

对于启用了 SCIM 的组织,在身份提供程序进行的电子邮件地址更改会自动体现在 Diligent One 平台中。

我每次登录时,都需要输入自己的自定义域吗?

- 如果通过身份提供程序登录,则不必每一次都提供自定义域。

- 如果通过 Diligent One 登录,则可以访问以下 URL 以免每次登录时输入自定义域:https://accounts.highbond.com/saml/sso?custom_domain=your-custom-domain

登录 Diligent One 的多个组织

如果您有权访问 Diligent One 的多个组织,则系统会显示您最近使用的组织。如果您同时属于启用了 SSO 的组织和非 SSO 组织,则必须设置密码才能登录到非 SSO 组织。为此,请选择忘记密码?链接。

如果您可以访问 Diligent One 的多个组织,您可以轻松地在这些组织之间切换。有关详细信息,请参阅在 Diligent One 组织之间切换。

在组织之间切换时,如果您尚未通过该组织的身份验证,系统将提示您输入要切换到的组织的身份认证凭据。

启用 SSO 后如何退出登录

Diligent One 支持使用身份提供程序启动的工作流的 SLO(单点退出登录)。SLO URL 是:

https://accounts.highbond.com/saml/slo/your-custom-domain

会话有效期的工作原理

如果 Diligent One 会话即将过期,或者您尝试退出登录 Diligent One,则必须首先退出登录身份提供程序。否则,您将自动重新登录到 Diligent One。

例如,如果您所在组织的会话有效期是三个小时,而身份提供程序的会话有效期是三天,则您将会自动登录 Diligent One 三天。

出于安全考虑,公司应该确保身份提供程序的会话有效期短于实例的会话有效期。

您可以在更新组织页面上更改组织的会话过期。有关详细信息,请参阅更新组织设置。

如果您将某人添加到启用了 SSO 的 Diligent One 组织,会发生什么

Diligent One 支持 SCIM 外部配置。如果您的身份提供程序有 SCIM 选项,您可以自动将用户配置到平台中。但是,如果您的身份提供程序没有 SCIM,您必须手动将 SSO 用户添加到 Diligent One 组织中,他们才能访问平台。

订阅和访问 Diligent One 应用程序

用户既不会获得订阅分配,也无法访问任何 Diligent One 应用程序。系统管理员必须在启动面板中为用户分配角色和订阅,以确保用户在实例中拥有适当的访问权限。

禁用 SSO

如果您的公司启用了 SSO,后来又决定禁用它:

- 在启用 SSO 之前未设置密码的用户必须单击登录页面上的重置密码以获取密码。

- 在启用 SSO 之前设置了密码的用户可以使用其用户名和密码登录。

SSO 和 SAML

Diligent One 支持遵守 OASIS SAML 2.0 协议的所有身份提供程序集成 SSO。

什么是 OASIS SAML 2.0?

SSO 允许用户使用安全声明标记语言 2.0 (SAML 2.0) 登录,OASIS SAML 2.0 是一种用于两个 web 应用程序之间进行通信和身份验证的格式。

OASIS SAML 2.0 包括:

- 用户请求服务

- 服务提供商或应用程序提供服务 (Diligent One)

- 管理用户信息的身份提供程序或存储库

对于启用了 SSO 的实例,会在用户使用支持的 SAML 身份提供程序登录到 Diligent One 时对其进行身份验证。如果没有在公司的 SAML 身份提供程序中启用该用户,则会拒绝该用户访问。

支持的工作流程

配置了 SSO 设置之后,将会支持以下工作流:

- 已启动身份提供程序 - 从身份提供程序登陆页面访问 Diligent One。

- 已启动服务供应商 - 从 Diligent One 主页访问 Diligent One。

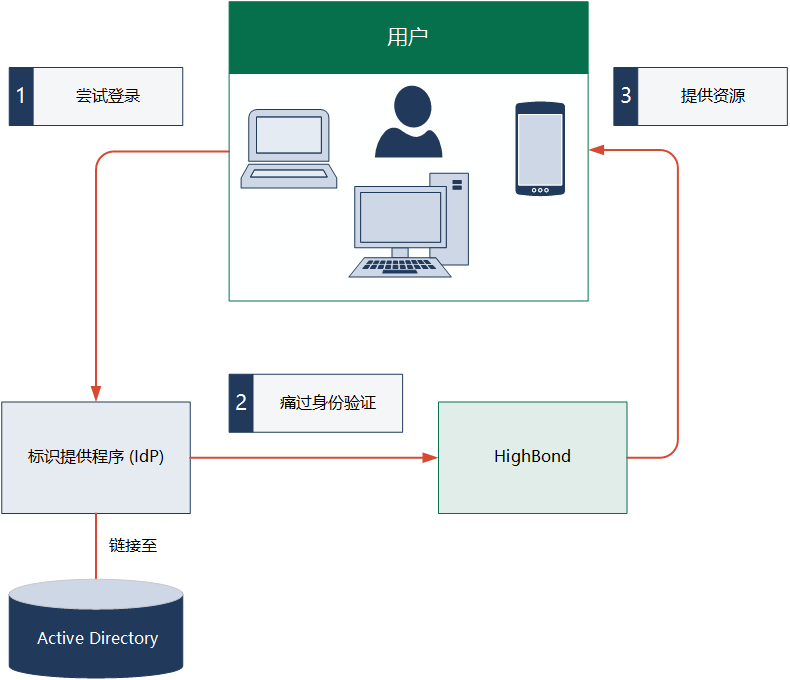

身份提供程序启动的身份验证流程

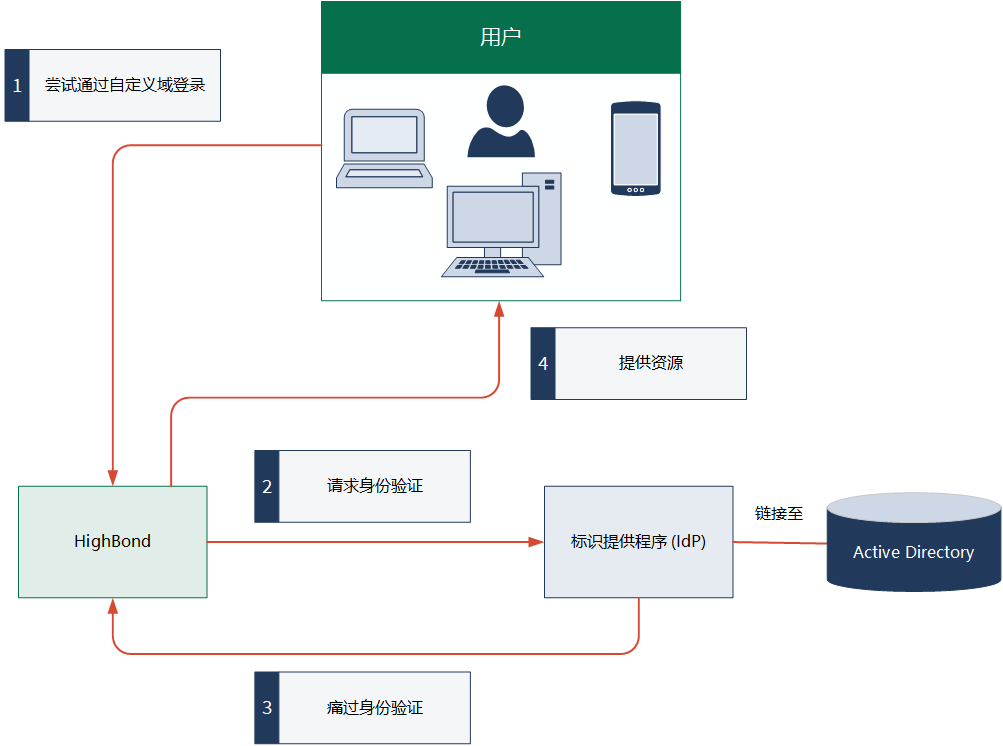

服务提供应商启动的身份验证过程

离职用户处理

如果用户离职,离职处理流程会将其从身份提供程序中移除。对用户的影响因他们所关联的组织以及这些组织的具体配置而异。

- 如果用户仅属于启用了 SSO 的组织,则无法再在 Diligent One 上访问这些组织。

- 如果用户同时属于启用了 SSO 的组织和其他非 SSO 组织:

- 如果将用户从身份提供程序中移除,则必须确保将用户从 Diligent One 组织中移除。系统管理员必须将其从非 SSO 组织中注销。

- 如果手动将该用户从启用了 SSO 的组织中移除,则该用户在重置密码后,仍可以访问非 SSO 实例。