Naleving aantonen

Met duizenden sectorstandaarden, interne beleidsregels en altijd veranderende regelgevingsvoorwaarden kan het intimiderend zijn om dekking in een veranderend nalevingslandschap te optimaliseren. Het is essentieel dat organisaties de benodigde processen en technologieën instellen om nalevingsrisico goed te identificeren, rationaliseren, prioriteren en mitigeren. In dit artikel wordt besproken hoe u garantie over een nalevingsprogramma kunt aantonen met behulp van de apps Projecten, Raamwerken en Nalevingskaarten.

Dit artikel toont hoe u naleving met het COBIT® 5 Framework kunt aantonen. Dezelfde workflow kan echter ook worden toegepast om naleving met het volgende aan te tonen:

- regelgevingen die van toepassing zijn op financiële instellingen, zoals Truth-in Lending, Anti-Money Laundering of Depository Insurance

- andere IT-beveiligingsraamwerken, zoals ISO of NIST

- regelgevingen voor Gegevensprivacy, zoals de EU AVG, GLBA, HIPAA en FERPA

- regelgevingen die van toepassing zijn op overheid of hoger onderwijs, zoals Uniform Grant Guidance, Single Audit of Title IV

Wat betekent het om naleving aan te tonen?

Het aantonen van naleving betekent dat een organisatie zich toelegt op het uitvoeren van werkzaamheden conform de regelgevingen en normen die op de organisatie van toepassing zijn.

Het aantonen van naleving gaat niet alleen over het laten zien dat aan de nalevingsvoorwaarden is voldaan, maar ook het laten zien hoe aan de voorwaarden wordt voldaan, en welke gestructureerde programma's aanwezig zijn om doorlopende naleving mogelijk te maken.

Waar kan ik naleving aantonen?

Bij Diligent gebruiken we de apps Projecten, Raamwerken en Nalevingskaarten om beoordelaars en andere geïnteresseerde derden te laten zien dat er een sterke controle-omgeving aanwezig is. Ons nalevingsprogramma voorkomt dat we de organisatie blootstellen aan acties voor afdwingen van regelgeving en gegevensinbreuken. Hiermee kunnen we samenwerken met zakelijke belanghebbenden die moeten voldoen aan verschillende regelgevingen en normen.

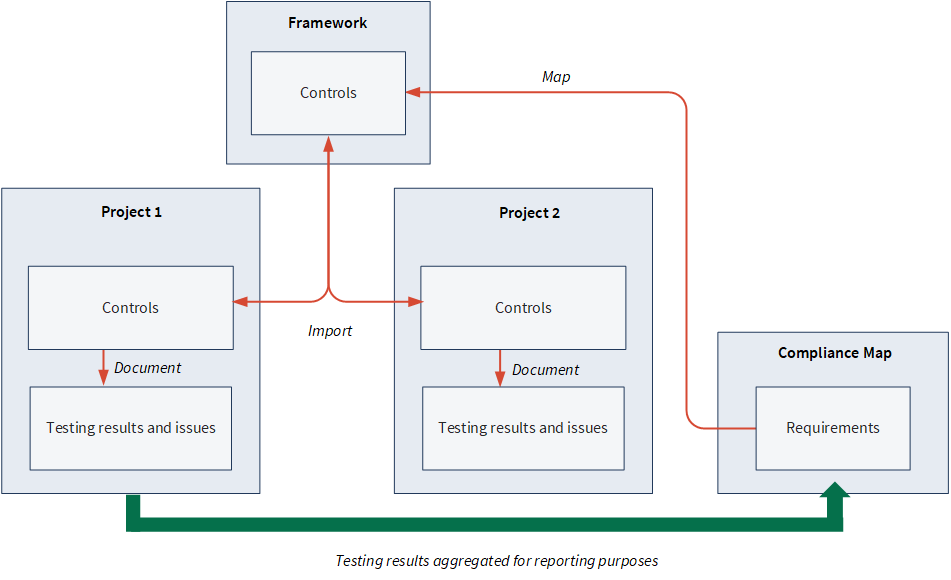

Het grote geheel

- Nalevingskaarten is de plek waar nalevingsteams de initiële nalevingskloof- en risicobeoordeling kunnen uitvoeren door voorwaarden toe te wijzen aan bestaande organisatiecontroles in raamwerken.

- Raamwerken worden samen met Nalevingskaarten gebruikt om de hoofdrelatie tussen voorwaarden en controles vast te leggen, wijzigingen aan controles in een zich ontwikkelende regelgevende en bedrijfsomgeving te beheren en afzonderlijke projecten aan te maken.

- Projecten wordt gebruikt om het ontwerp en de operationele effectiviteit van de controle te testen en problemen vast te leggen. Indien nodig kunt u ook wijzigingen vanuit een project weer synchroniseren naar een raamwerk.

Wanneer u voorwaarden toewijst aan raamwerkcontroles, worden testresultaten en problemen van meerdere projecten automatisch geaggregeerd naar de nalevingskaart, waardoor u de nalevingsstatus in realtime kunt volgen en erover kunt rapporteren.

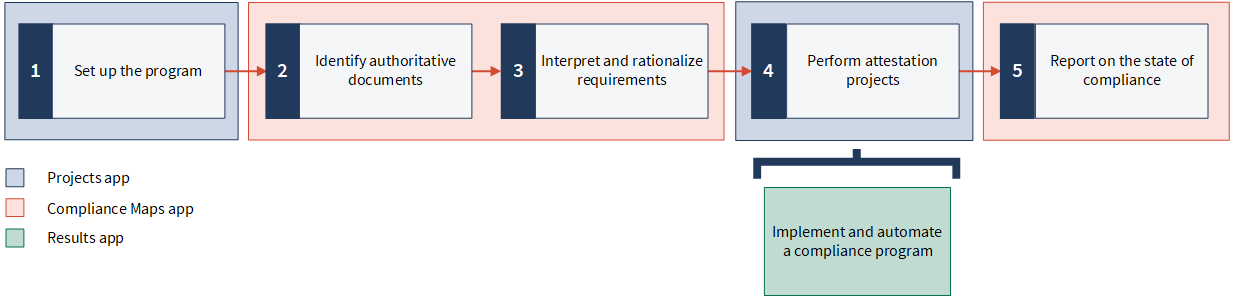

Stappen

Klaar voor een rondleiding?

Laten we deze functies eens wat meer in context bekijken.

1. Het programma instellen

De eerste stap in het uitbouwen van uw nalevingsprogramma is het instellen van uw projecten en raamwerken. U kunt raamwerken maken om een gestructureerde set informatie te beheren en raamwerken gebruiken om meerdere projecten aan te maken. U kunt de terminologie en labels in de projecten aanpassen aan de hand van de normen van uw organisatie, en wijzigingen synchroniseren naar een raamwerk vanuit een project als u die wijzigingen wilt toepassen op andere projecten.

Projecten en raamwerken instellen

Raamwerken zijn handig voor het terugbrengen van handmatige inspanningen die komen kijken bij het instellen van projecten. Ze kunnen worden gebruikt om informatie centraal te beheren in ontwikkelende regelgevings- en bedrijfsomgevingen.

Voorbeeld

Scenario

U bent een IT-nalevingsprofessional en bent eigenaar van drie projecten:

- AVG-nalevingsrisicobeoordeling

- Cyberveiligheidsbeoordeling

- Beoordeling algemene IT-controles

U hebt onlangs vastgesteld dat vergelijkbare risico's en controles van toepassing kunnen zijn op de projecten Cyberveiligheidsbeoordeling en Beoordeling algemene IT-controles.

Eerder hebt u een project gemaakt via het projectsjabloon genaamd Beoordeling algemene IT-controles (IA-context). U wilt dit sjabloon gebruiken om een enkele set risico's en controles te maken die kunnen worden gebruikt in de projecten Cyberveiligheidsbeoordeling en Beoordeling algemene IT-controles.

Proces

Help-onderwerpen

Eerst maakt u een lege AVG-nalevingsrisicobeoordeling. U gebruikt deze later om een nalevingsrisico-inventaris te ontwikkelen en de initiële fase van de nalevingsrisicobeoordeling uit te voeren.

Vervolgens maakt u een nieuw raamwerk genaamd Raamwerk algemene IT-controles, en importeert u de doelen (met risico's en controles) vanuit het projectsjabloon naar het raamwerk.

Ten slotte importeert u de doelen vanuit het raamwerk naar de projecten Cyberveiligheidsbeoordeling en Beoordeling algemene IT-controles.

Resultaat

De AVG-nalevingsrisicobeoordeling is ingesteld en u kunt de audit- en risicogebieden gaan definiëren die relevant zijn voor de organisatie.

De doelen, risico's en controles in het Raamwerk algemene IT-controles zijn gekoppeld aan de doelen, risico's en controles in de projecten Cyberveiligheidsbeoordeling en Beoordeling algemene IT-controles. U kunt de projecten indien nodig nu bijwerken, die updates weer toepassen op het raamwerk en er ook voor zorgen dat aangebrachte updates in het raamwerk worden doorgevoerd in de juiste projecten door projecten te synchroniseren met raamwerken.

Projectterminologie configureren

Terminologie kan tussen verschillende typen projecten flink verschillen, en ook tussen organisaties die dezelfde typen projecten uitvoeren. Organisaties kunnen verschillende projecttypen configureren zodat de terminologie die wordt gebruikt door elk team wordt weergegeven in de relevante projecten.

Voorbeeld

Scenario

U wilt ervoor zorgen dat de terminologie die wordt weergegeven in de AVG-nalevingsrisicobeoordeling is afgestemd op de voorkeurswoordenlijst van uw organisatie.

Proces

Help-onderwerp Termen, velden en meldingen aanpassen

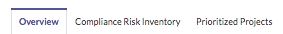

U gaat naar het projecttype Nalevingsonderzoek en configureert de volgende termen op elk tabblad:

Tabblad Risico's en procedures:

- Term voor projectplan → Nalevingsrisico-inventaris

- Afkorting voor projectplan → CRI

- Term voor risico → Voorwaarde

- Term voor procedure → Gepland project

- Term voor procedure-ID → ID gepland project

Tabblad Uitvoeringsprocedures:

- Term voor tabblad uitvoeringsprocedures → Geprioriteerde projecten

- Term voor uitvoeringsprocedure → Geprioriteerde projecten

Resultaat

De aangepaste termen worden toegepast op de AVG-nalevingsrisicobeoordeling:

2. Gemachtigde documenten identificeren

Zodra u uw projecten en raamwerken hebt ingesteld, is de volgende stap het identificeren van gemachtigde documenten die van toepassing zijn op uw organisatie, en het opnemen van deze documenten in uw Nalevingskaart.

Gemachtigde documenten kunnen regelgevingen zijn die zijn gepubliceerd door een regelgevende instantie zoals een overheid, professionele normen gepubliceerd door een beroepsorganisatie of brancheorganisatie, of interne beleidsregels of procedures gepubliceerd door executive management.

Tip

Bepaalde normen en regelgevingen zijn beschikbaar als onderdeel van uw reguliere abonnementsplan. Aanvullende normen en regelgevingen zijn beschikbaar door u te abonneren op content-suites die worden geboden via de Inhoud- en Intelligence-galerij, een centrale opslagplaats voor sectorspecifieke inhoud die kan worden gebruikt in Diligent-producten.

Voorbeeld

Scenario

Uw organisatie moet voldoen aan de Algemene verordening gegevensbescherming (AVG) (EU) 2016/679, een regelgeving die voorwaarden biedt voor het beschermen van persoonsgegevens, die kenmerkende persoonlijke of accountgegevens kunnen bevatten die een persoon identificeren.

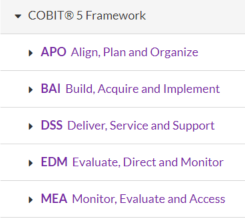

U erkent dat aan AVG kan worden voldaan door bestaande aanbevolen procedures in gebruik te nemen, zoals COBIT, ITIL, NIST en ISO. Voor het in gebruik nemen van de elementen vereist om te voldoen aan AVG-voorwaarden heeft uw organisatie besloten om het COBIT® 5 Framework in te zetten, een uitgebreid IT-auditraamwerk waarmee bedrijven kunnen zorgen voor optimale waarde van IT door een balans te onderhouden tussen het realiseren van voordelen en het optimaliseren van risiconiveaus en resourcegebruik.

Proces

Help-onderwerp Normen en regelgevingen importeren

U importeert het COBIT® 5 Framework naar uw Nalevingskaart.

Resultaat

Uw Nalevingskaart wordt ingevuld met een lijst voorwaarden:

3. Voorwaarden interpreteren en rationaliseren

Zodra u de relevante inhoud hebt geïmporteerd in uw Nalevingskaart, kunt u een nalevingsrisicobeoordeling uitvoeren en beginnen met het interpreteren en rationaliseren van voorwaarden. U hebt de volledige controle over het interne nalevingsproces, inclusief waar op het spectrum u wilt vallen, en het niveau van nalevingsdekking dat u wilt bereiken.

Een nalevingsrisicobeoordeling uitvoeren

Organisaties die nalevingsprogramma's van hoge kwaliteit implementeren, voeren een systematische identificatie en beoordeling van risico's uit. Nalevingsrisicobeoordelingen bieden de middelen voor het beoordelen van toepasselijkheid van normen of regelgevingen, waarbij de normen of regelgevingen die eerst moeten worden beheerd prioriteit krijgen, en wordt aangegeven welke voorwaarden mogelijk van toepassing zijn op de organisatie.

Voorbeeld

Scenario

Voordat u voorwaarden in het COBIT® 5 Framework kunt interpreteren en rationaliseren, moet u een nalevingsrisico-inventaris opstellen om risico's te identificeren en rangschikken, en om op te geven welke geplande projecten bedoeld zijn voor het aanpakken of minimaliseren van de sleutelrisicogebieden.

In de nalevingsrisico-inventaris worden risico's vermeld waarmee de organisatie in het verleden te maken heeft gehad, of naar verwachting in de toekomst mee te maken krijgt. Risico's moeten worden gerangschikt op basis van impact en waarschijnlijkheid op een schaal met drie punten (1-Laag, 2-Gemiddeld, 3-Hoog).

Proces

Help-onderwerpen

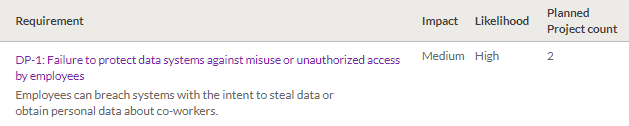

Binnen de AVG-nalevingsrisicobeoordeling kunt u de eerste voorwaarde definiëren: Gegevensinbreuken rapporteren. In de voorwaarde Gegevensinbreuken rapporteren definieert en beoordeelt u het eerste risico dat in het toepassingsgebied van uw organisatie ligt:

DP-1: Gegevenssystemen niet beschermd tegen misbruik of onbevoegde toegang door werknemers Werknemers kunnen inbreken op systemen met de intentie om gegevens te stelen of persoonsgegevens over collega's te verkrijgen.

- Impact Gemiddeld

- Waarschijnlijkheid Hoog

Ten slotte geeft u op dat twee geplande projecten het risicogebied dekken:

- Cyberveiligheidsbeoordeling

- Beoordeling algemene IT-controles

Resultaat

Het eerste risicogebied wordt beoordeeld. De nalevingsrisicobeoordeling helpt bij het bepalen welke voorwaarden binnen het COBIT® 5 Framework van toepassing zijn op de organisatie.

Toepasselijke en gedekte voorwaarden identificeren

Zodra u de nalevingsrisicobeoordeling hebt voltooid, kunt u beginnen met het identificeren van toepasselijke en gedekte voorwaarden.

Er zijn twee primaire methoden die u kunt gebruiken om voorwaarden te interpreteren en rationaliseren:

- Alles precies aanpakken zoals de voorwaarde voorschrijft en overeenkomstig implementeren zorgt voor vermindering in het risico op niet-naleving, maar voor verhoging van de last om naleving te implementeren en beheren

- Interpreteren van voorwaarden door professioneel inzicht toe te passen en rationaliseren van optimale dekking toereikend voor de organisatie vermindert de last van naleving, maar kan het risico op niet-naleving voor de organisatie verhogen

Tip

Een goede nalevingsstrategie probeert de vereiste proces- en controlewijzigingen te rationaliseren om nalevingsdekking te maximaliseren door zoveel mogelijk bestaande processen in te zetten.

Voorbeeld

Scenario

De resultaten van de nalevingsrisicobeoordeling bieden u nu de mogelijkheid om voorwaarden binnen het COBIT® 5 Framework te interpreteren en rationaliseren. U moet professioneel inzicht toepassen en optimale dekking rationaliseren die toereikend is voor de organisatie.

Proces

Help-onderwerp Een nalevingskaart aanmaken

In Nalevingskaarten markeert u elke voorwaarde die van toepassing is op uw organisatie en geeft u een reden op waarom de voorwaarde van toepassing is.

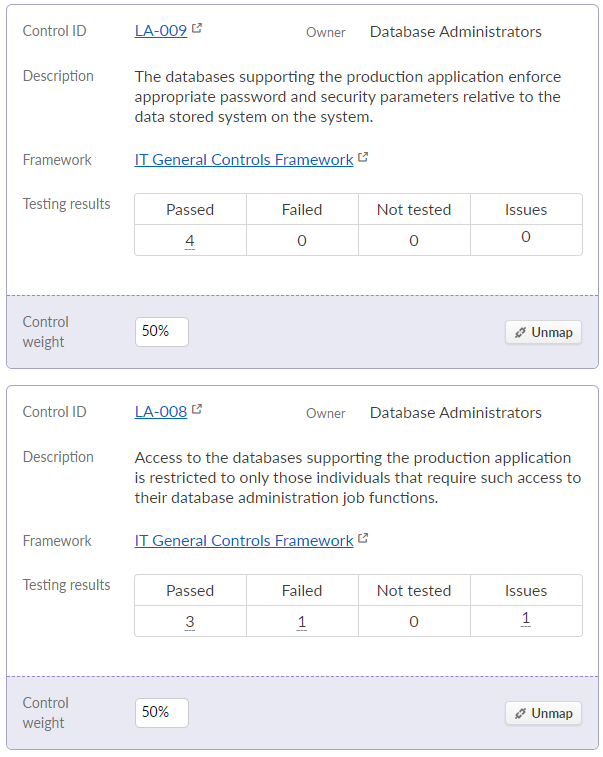

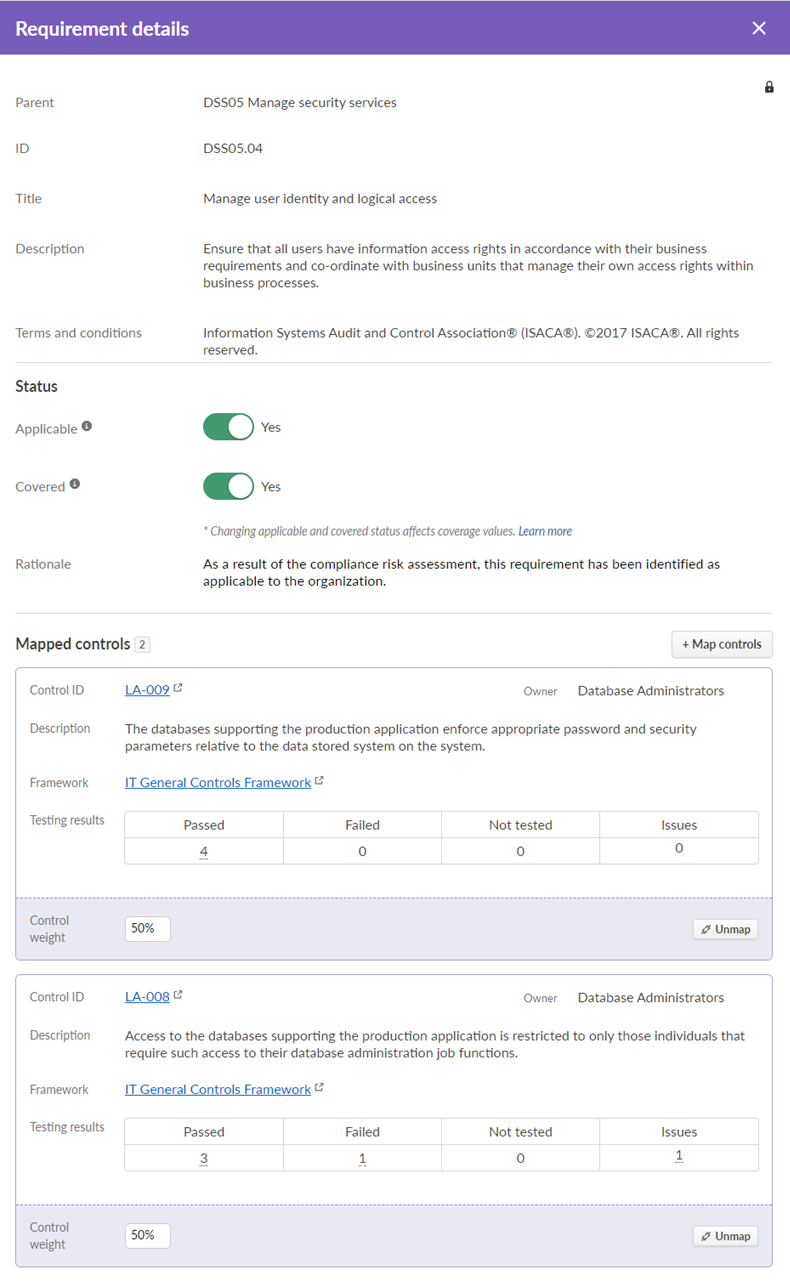

U legt als volgt informatie vast voor voorwaarde DSS05.04 Gebruikersidentiteit en logische toegang beheren:

- Van toepassing Ja

- Gedekt Ja

- Reden Als resultaat van de nalevingsrisicobeoordeling is deze voorwaarde geïdentificeerd als van toepassing op de organisatie.

Ten slotte wijst u de volgende bestaande controles toe aan de voorwaarde DSS05.04:

| Controle-ID | Beschrijving controles | Controlegewicht |

|---|---|---|

| LA-008 | Toegang tot de databases die de productietoepassing ondersteunen, is beperkt tot alleen die personen die dergelijke toegang tot hun taakfuncties voor databasebeheer nodig hebben. | 50% |

| LA-009 | De databases die de productietoepassing ondersteunen, dwingen geschikte wachtwoord- en beveiligingsparameters af met betrekking tot de gegevens die zijn opgeslagen in het systeem. | 50% |

Resultaat

U hebt alles precies zo aangepakt als staat beschreven in de voorwaarde en hebt overeenkomstig twee directe controles geïmplementeerd. Alle testresultaten en problemen gekoppeld aan de controles worden voor rapportagedoelen geaggregeerd naar de Nalevingskaart.

4. Attestatieprojecten uitvoeren

Met behulp van raamwerken als centrale opslagplaats voor informatie kunt u attestatieprojecten uitvoeren om operationele risicobeoordelingen uit te voeren, kunt u samenwerken met controle-eigenaren om nalevingsprestaties centraal te volgen in alle doelen, en kunt u problemen vastleggen. Met het uitvoeren van attestatieprojecten kunt u een benchmark uitvoeren om erachter te komen hoe uw organisatie presteert in het beheren van nalevingsrisico en -voorwaarden.

Operationele risicobeoordelingen uitvoeren

Het uitvoeren van een operationele risicobeoordeling is een proces waarbij u moet bepalen met hoeveel risico een organisatie te maken krijgt. U kunt een algemene set beoordelingscriteria opstellen die kan worden gebruikt in operationele segmenten, entiteiten of bedrijfseenheden, en u kunt operationele risico's scoren op basis van het gedefinieerde scoreraamwerk.

Tip

Als u operationele risico's niet handmatig wilt scoren, kunt u Beoordelingsfactoren gebruiken om verschillende risicobeoordelingen te automatiseren. U kunt een statistiek die is gemaakt in de Resultaten-app koppelen aan een risicobeoordeling in Projecten om de beoordeling te onderbouwen, en inherente risicoscores automatisch invullen op basis van vooraf gedefinieerde statistiekbereiken.

Voorbeeld

Scenario

Uw organisatie heeft een gedegen en verfijnd operationeel risicobeoordelingsproces en evalueert risico's in twee dimensies (Waarschijnlijkheid en Impact) aan de hand van een schaal met 3 punten.

- 1 - Laag

- 2 - Gemiddeld

- 3 - Hoog

U moet nu de inherente risicoscore evalueren om het onbewerkte risico te bepalen waar de organisatie mee te maken krijgt als er geen controles of andere mitigerende factoren zijn ingesteld.

Proces

Help-onderwerpen

U legt de volgende informatie vast in de projecten Cyberveiligheidsbeoordeling en Beoordeling algemene IT-controles:

| Project | Risico | Impact | Waarschijnlijkheid |

|---|---|---|---|

| Cyberveiligheidsbeoordeling | Risico LA-: Risico zonder titel Afzonderlijke taakverantwoordelijkheden om de juiste toegangsbeperking te behouden voor gegevens die niet duidelijk of inzetbaar genoeg zijn. | 2 - Gemiddeld | 1 - Laag |

| Beoordeling algemene IT-controles | 2 - Gemiddeld | 3 - Hoog |

Resultaat

De inherente risicobeoordeling is voltooid. Inherente risicoscores worden voor rapportagedoelen geaggregeerd naar het raamwerk.

Controles documenteren en evalueren

Controle-eigenaren kunnen helpen bij het documenteren van het bestaan van ingestelde controles en het evalueren van hun effectiviteit aan de hand van attestatie en/of bijvoeging van bewijs, het definiëren van actieplannen om ontbrekende controles te implementeren om gevallen van niet-naleving aan te pakken, of uitleggen waarom een controle niet nodig is.

Tip

Eerstelijnspersoneel in een organisatie kan de Missiecontrole-app gebruiken om de controles te beheren waar ze toegang toe hebben, buiten de Projecten-app. Missiecontrole is een app die controle-informatie vanuit Projecten in een vereenvoudigde en gecentraliseerde weergave presenteert.

Voorbeeld

Scenario

Nu u inherent risico hebt beoordeeld, wilt u ook het restrisico kunnen bepalen. Dit is de hoeveelheid risico die overblijft nadat controles zijn ingesteld.

Proces

Help-onderwerpen

- Procedures uitvoeren en controles testen

- Garantie volgen met behulp van raamwerken

- Een nalevingskaart aanmaken

U legt de volgende informatie vast en test het ontwerp en de operationele effectiviteit van elke controle in de projecten Cyberveiligheidsbeoordeling en Beoordeling algemene IT-controles:

Project: Cyberveiligheidsbeoordeling

- Risico: LA-: Risico zonder titel

- Controles:

- LA-008

- Controle-attributen:

- Beschrijving: toegang tot de databases die de productietoepassing ondersteunen, is beperkt tot alleen die personen die dergelijke toegang tot hun taakfuncties voor databasebeheer nodig hebben.

- Weging: 50%

- Stapsgewijze beschrijving Resultaten: goed ontworpen

- Testresultaten: werkt effectief

- Controle-attributen:

- LA-009

- Controle-attributen:

- Beschrijving: de databases die de productietoepassing ondersteunen, dwingen geschikte wachtwoord- en beveiligingsparameters af met betrekking tot de gegevens die zijn opgeslagen in het systeem.

- Weging: 50%

- Stapsgewijze beschrijving Resultaten: goed ontworpen

- Testresultaten: werkt effectief

- Controle-attributen:

- LA-008

Project: Beoordeling algemene IT-controles

- Risico: LA-: Risico zonder titel

- Controles:

- LA-008

- Controle-attributen:

- Beschrijving: toegang tot de databases die de productietoepassing ondersteunen, is beperkt tot alleen die personen die dergelijke toegang tot hun taakfuncties voor databasebeheer nodig hebben.

- Weging: 50%

- Stapsgewijze beschrijving Resultaten: goed ontworpen

- Testresultaten: uitzondering(en) genoteerd

- Controle-attributen:

- LA-009

- Controle-attributen:

- Beschrijving: de databases die de productietoepassing ondersteunen, dwingen geschikte wachtwoord- en beveiligingsparameters af met betrekking tot de gegevens die zijn opgeslagen in het systeem.

- Weging: 50%

- Stapsgewijze beschrijving Resultaten: goed ontworpen

- Testresultaten: werkt effectief

- Controle-attributen:

- LA-008

Resultaat

Testresultaten gekoppeld aan de controle worden geaggregeerd naar het raamwerk en Nalevingskaart voor rapportagedoelen:

Problemen en acties vastleggen

U kunt gemarkeerde problemen vastleggen en toewijzen voor correctie tijdens het nalevingsbeoordelingsproces, en problemen delegeren naar controle- of probleemeigenaren om de status en bijbehorende actieplannen bij te werken. U kunt ook acties toewijzen aan een belanghebbende voor het eenvoudig volgen, vastleggen van bewijs en oplossen.

Voorbeeld

Scenario

Omdat een van de controletests niet is geslaagd in de Beoordeling algemene IT-controles, moet u de uitzondering noteren door een probleem te loggen. U moet ook een specifieke opvolgingsmaatregel maken die is gekoppeld aan een geconstateerd probleem, en deze toewijzen aan het juiste personeelslid.

Proces

Help-onderwerpen

U documenteert het volgende probleem en de volgende acties in de Beoordeling algemene IT-controles:

Probleem

- Titel/koptekst Onbevoegde werknemers hebben mogelijk toegang tot kritieke systemen

- Beschrijving Er is geen proces aanwezig om ervoor te zorgen dat alleen bevoegde werknemers toegang hebben tot kritieke systemen.

- Eigenaar: IT-manager

- Probleemtype Deficiëntie

- Datum vastgesteld Datum

- Ernst Hoog

- Gepubliceerd Gepubliceerd

Actie

- Titel Bevoegde toegang tot kritieke systemen op regelmatige basis monitoren

- Eigenaar: IT-manager

- Beschrijving Monitor productietoegangslogboeken en vergelijk gelogde gebeurtenissen met een goedgekeurde gebruikerslijst

- Vervaldatum Datum

- Status Geopend

- Prioriteit Hoog

Resultaat

Het probleem en de actie zijn vastgelegd. Audit kan op een later moment het correctieplan beoordelen en de resultaten van de hertest vastleggen om te bepalen of het probleem echt is gecorrigeerd.

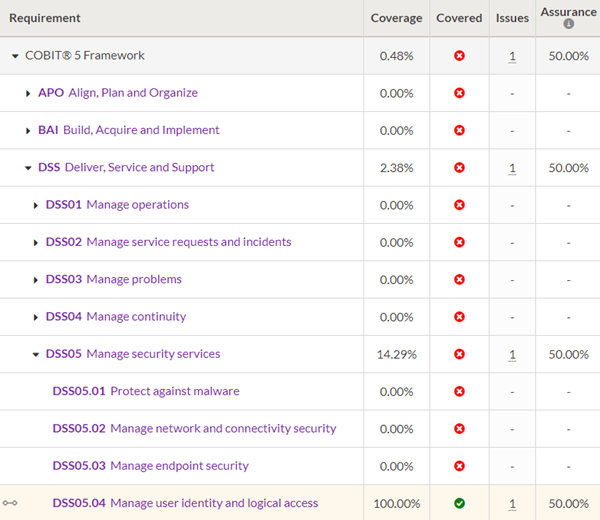

5. Rapporteren over de status van een naleving

Uiteindelijk is naleving de uitkomst van het uitvoeren van een goed beheerd en goed gecontroleerd programma. Nalevingskaarten bieden de mogelijkheid voor alle drie de verdedigingslinies om snel inzicht te krijgen in het werk dat elke afdeling uitvoert, en om geaggregeerde informatie in realtime te bekijken.

Voor het aantonen van nalevingsvoortgang kunt u nalevingsgarantie scoren met een enkele, algehele statistiek (Dekking). Deze statistiek geeft management een direct inzicht in de mate waarin de organisatie naleving volgt per regelgeving, bedrijfsproces of entiteit. U kunt ook op elk gewenst moment realtime rapporten genereren die de status van verschillende controlegebieden communiceren, evenals de voortgang van het programma in zijn geheel.

Voorbeeld

Scenario

U moet volgen hoe goed uw organisatie presteert voor wat betreft het mitigeren van nalevingsrisico zodat resources goed kunnen worden toegekend. Gelukkig worden de testresultaten en problemen die u hebt vastgelegd in de attestatieprojecten geaggregeerd naar uw Nalevingskaart, zodat u uw nalevingsstatus in realtime kunt volgen en erover kunt rapporteren.

Proces

Help-onderwerp Een nalevingskaart aanmaken

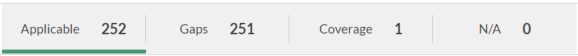

U opent Nalevingskaarten en bekijkt de geaggregeerde en samengevatte informatie:

Voor meer details over DSS05.04 klikt u op de voorwaarde en bekijkt u de toegewezen controles en geaggregeerde testresultaten:

Als u de nalevingsvoortgang wilt aantonen, deelt u de statistiek Dekking met management en exporteert u het Excelrapport. Dit biedt management een direct inzicht in de mate waarin de organisatie het COBIT® 5 Framework naleeft.

Resultaat

U krijgt snel inzicht in de actuele status van naleving voor uw organisatie.

Wat gaat er nu gebeuren?

Lees hoe u een nalevingsprogramma implementeert en automatiseert

Met de Resultaten-apps kunnen beoordelaars incidenten vastleggen via Data Analytics, getriggerde workflows definiëren voor het beheren van incidenten, hoofdoorzaakanalyse en correctie-activiteiten uitvoeren, en zaken sluiten zodra ze klaar zijn voor rapportage.

Raadpleeg Een nalevingsprogramma implementeren voor meer informatie.