Configurer le SSO (Single Sign-On)

SSO est un processus d'authentification qui permet aux utilisateurs d'accéder à plusieurs applications après s'être authentifiés une seule et unique fois. Diligent One prend en charge l'intégration SSO pour tous les fournisseurs d'identité qui adhèrent au protocole OASIS SAML 2.0.

Vous pouvez configurer plusieurs fournisseurs SSO pour une même organisation.

À propos de l’authentification unique

-

Configuration Multi SSO Les clients peuvent configurer plusieurs fournisseurs d’authentification unique au sein d’une même organisation.

-

Passer d’une organisation SSO à une organisation non SSO Si vous passez d’une organisation SSO à une organisation non SSO, vous serez invité à saisir vos identifiants Diligent One. Si vous ne disposez pas de ces informations d’identification, vous devez créer un mot de passe en sélectionnant le lien Mot de passe oublié ? . Si vous souhaitez vous authentifier à l’aide de l’authentification unique pour toutes vos organisations, informez vos administrateurs système afin qu’ils configurent l’authentification unique pour les organisations qui ne l’utilisent pas. Pour plus d’informations, consultez la section Configurer le SSO (Single Sign-On).

-

Expérience de connexion des administrateurs système pour les organisations SSO Les administrateurs système peuvent désormais se connecter aux organisations SSO à l’aide de l’adresse e-mail et du mot de passe de leur plateforme Diligent One. Cela permet à nos clients de reconfigurer leurs configurations SSO via leurs administrateurs système dans le cas où les utilisateurs ne peuvent pas s’authentifier dans leur organisation. L’administrateur système peut également sélectionner certains utilisateurs au sein de l’organisation afin de contourner l’authentification unique.

-

La plateforme Diligent One ne prend pas en charge l’approvisionnement juste-à-temps (JAT) Afin de nous conformer aux meilleures normes de sécurité, nous ne prenons pas en charge le provisionnement juste-à-temps. Demandez à votre administrateur système d’activer le provisionnement externe des utilisateurs (par exemple, SCIM) si vous souhaitez automatiser le processus de provisionnement des utilisateurs de votre organisation.

-

Utiliser les certificats publics au lieu de l’empreinte de sécurité Lors de la configuration d’un nouveau fournisseur SSO ou de la mise à jour d’un fournisseur existant, vous devez saisir le certificat public au lieu de l’empreinte de sécurité.

Lorsque vous configurez ou mettez à jour l’authentification unique, saisissez le certificat public (y compris les lignes BEGIN CERTIFICATE et END CERTIFICATE). Son format est le suivant :

-----BEGIN CERTIFICATE-----

<contenu du certificat ici>

-----END CERTIFICATE-----

Autorisations

Seuls les admins système peuvent configurer des paramètres SSO pour leur entreprise.

Conditions requises

- Votre fournisseur d'identité doit se conformer au protocole OASIS SAML 2.0.

- Tous les utilisateurs d'une instance Diligent One à SSO actif doivent s'authentifier par le biais d'un fournisseur d'identité.

Si vos utilisateurs ont accès à plusieurs organisations

Les utilisateurs qui s’authentifient par le biais d’un fournisseur d’identité peuvent le faire pour plusieurs organisations Diligent One, si toutes ces organisations appartiennent à la même entreprise.

Pour vérifier cette information, regardez l’option « Nom client » dans les paramètres d’organisation de chaque organisation. Il doit en être de même dans toutes les organisations auxquelles les utilisateurs SSO ont besoin d’accéder. Pour plus d’informations, consultez la section Mettre à jour les paramètres de l'organisation. Vous pouvez également utiliser la sélection d’instances pour vérifier que les organisations en question ont été retirées sous le même nom de société. Pour plus d’informations, consultez la section Passer d’une organisation Diligent One à l’autre.

Si vous avez besoin de modifier l'entreprise d'appartenance de votre instance, contactez l'Assistance.

L'authentification n'est pas propre à une région. Les utilisateurs peuvent accéder à des instances Diligent One dans différentes régions.

Si vos utilisateurs accèdent à des organisations de formation

Les utilisateurs qui s’authentifient par un fournisseur d’identités peuvent créer des organisations de formation qui sont automatiquement liées à la même entreprise.

D’autres utilisateurs peuvent être ajoutés à ces organisations tant qu’ils n’appartiennent pas déjà à une autre organisation de formation pour laquelle ils utilisent la même adresse e-mail. Ces utilisateurs doivent configurer un mot de passe pour accéder aux organismes de formation Diligent One en sélectionnant le lien Mot de passe oublié ? sur la page de connexion.

Si vos utilisateurs travaillent pour différentes entreprises

Les utilisateurs qui travaillent pour plusieurs entreprises peuvent utiliser l’authentification unique. Lors de la connexion, ils sont invités à s’authentifier avec l’authentification unique configurée pour l’entreprise à laquelle ils accèdent.

Si vous souhaitez utiliser l’authentification unique et l’authentification à deux facteurs

Vous pouvez exempter les utilisateurs de l’authentification unique en leur donnant la possibilité de se connecter au moyen du processus standard avec l’authentification à deux facteurs. Pour plus d’informations, consultez la section Ajouter des utilisateurs à la liste d’autorisation pour contourner l’authentification unique.

Configuration des fournisseurs d’identité SSO

-

Ouvrez la page d'accueil de la Barre de lancement (www.highbond.com).

- Dans le menu de gauche, sélectionnez Paramètres de la plateforme.

- Dans Paramètres de la plateforme, sous Organisation, sélectionnez Paramètres de sécurité.

- Dans la page Paramètres de sécurité, dans la section Options d’authentification unique (SSO), sélectionnez Configurer le fournisseur.

- Dans le panneau de configuration de l’authentification unique, saisissez les informations comme indiqué dans le tableau suivant :

Champ Description Domaine client Le nom unique qui identifie votre instance et permet aux utilisateurs de l'instance de se connecter à Diligent One. Le domaine personnalisé correspond à un sous-domaine de l'instance complété par un code de région.

RemarqueVous pouvez modifier votre sous-domaine de l’instance dans la page Mettre à jour l’organisation. Pour plus d’informations, consultez la section Mettre à jour les paramètres de l'organisation.

Nom Attribuez un nom au fournisseur d’identité. L'ID de l'entité L'URL qui identifie le fournisseur d'identité à l'origine d'une requête SAML. Il s'agit d'une URL propre à votre fournisseur d'identité. L'URL des métadonnées L'URL à laquelle la Barre de lancement peut accéder pour obtenir les données de configuration SSO auprès de votre fournisseur d'identité. Il s'agit d'une URL propre à votre fournisseur d'identité. L’URL de connexion de redirection L'URL de votre fournisseur d'identité destinée aux utilisateurs de l'entreprise pour la connexion à Diligent One. L'URL de déconnexion L'URL vers laquelle Diligent One redirige les utilisateurs dans l'entreprise une fois qu'ils sont déconnectés de Diligent One. Certificat public Le certificat délivré pour vérifier l’appareil et l’utilisateur. - Sélectionnez Activer.

La section Options d’authentification unique (SSO) affiche le fournisseur d’identité que vous avez ajouté.

Ajouter des utilisateurs à la liste d’autorisation pour contourner l’authentification unique

Lorsque vous ajoutez plusieurs options d’authentification, vous pouvez exempter les utilisateurs de l’utilisation de l’authentification SSO. En général, cette exemption s’applique aux utilisateurs qui ne sont membres d’aucun fournisseur d’identité. Ces utilisateurs exemptés peuvent continuer à se connecter avec leur nom d’utilisateur et leur mot de passe.

-

Tous les Admins système reçoivent automatiquement des autorisations de contournement du SSO.

-

Si l’authentification à double facteur (2FA) est activée pour votre organisation, celle-ci s’appliquera à tous les utilisateurs, même ceux autorisés à contourner l’authentification unique (SSO). Il est donc important de vérifier les accès des utilisateurs pour s’assurer que personne n’a été involontairement exclu de la plateforme.

- Dans la section Options d’authentification unique (SSO) des Paramètres de sécurité, sélectionnez l’onglet +Ajouter des utilisateurs à côté de la section Utilisateurs autorisés à ignorer l’authentification unique.

- Dans le panneau Utilisateurs autorisés à contourner l’authentification unique qui s’affiche, sélectionnez les utilisateurs que vous souhaitez exempter de l’utilisation de l’authentification unique.

- Sélectionnez Ajouter des utilisateurs.

Vous pouvez utiliser le champ Rechercher pour trouver des utilisateurs.

Les utilisateurs ajoutés à la liste pour contourner l’authentification unique apparaissent dans la section Utilisateurs autorisés à contourner l’authentification unique.

Supprimer des utilisateurs de la liste d’autorisation pour contourner l’authentification unique

Pour supprimer des utilisateurs ajoutés à la liste d’autorisation afin de contourner l’authentification unique, dans la section Utilisateurs autorisés à contourner l’authentification unique, sélectionnez l’icône de suppression qui apparaît à côté de l’utilisateur que vous souhaitez supprimer.

Les Admins système ne peuvent pas être retirés de la liste des utilisateurs autorisés. Tous les Admins système reçoivent automatiquement des autorisations de contournement.

Désactiver les fournisseurs d’identité SSO

- Sur la page Paramètres de sécurité, dans la section Options d’authentification unique (SSO), sélectionnez Ouvrir les détails pour le fournisseur d’identité que vous souhaitez désactiver.

- Dans le panneau de configuration de l’authentification unique, dans le menu déroulant du champ Statut, sélectionnez Désactivé.

- Sélectionnez Enregistrer les modifications.

- Dans la boîte de dialogue Confirmer la désactivation du fournisseur SSO qui s’affiche, sélectionnez Confirmer.

Le fournisseur d’identité SSO est marqué comme Désactivé dans la section Options d’authentification unique (SSO).

Une fois le fournisseur SSO désactivé, les utilisateurs de votre entreprise ne peuvent plus se connecter avec ce fournisseur. Les informations du fournisseur restent toutefois enregistrées.

Activer un fournisseur d’identité SSO désactivé

- Sur la page Paramètres de sécurité, dans la section Options d’authentification unique (SSO), sélectionnez Ouvrir les détails pour le fournisseur d’identité que vous souhaitez activer.

- Dans le panneau de configuration de l’authentification unique, dans le menu déroulant du champ Statut, sélectionnez Activé.

- Sélectionnez Enregistrer les modifications.

Le fournisseur d’identité SSO est marqué comme Activé dans la section Options d’authentification unique (SSO).

Supprimer les fournisseurs d’identité SSO

- Sur la page Paramètres de sécurité, dans la section Options d’authentification unique (SSO), sélectionnez Ouvrir les détails pour le fournisseur d’identité que vous souhaitez supprimer.

- Dans le panneau de configuration de l’authentification unique, sélectionnez Supprimer.

- Dans la boîte de dialogue Confirmer la suppression du fournisseur SSO qui s’affiche, sélectionnez Confirmer.

Une fois le fournisseur SSO supprimé, les utilisateurs de votre entreprise ne peuvent plus se connecter avec ce fournisseur. Les informations du fournisseur sont également supprimées.

URL de prestataire de service de Barre de lancement

Lorsque vous configurez votre fournisseur d'identité SSO, vous pouvez avoir besoin des URL de prestataire de service suivantes pour la barre de lancement :

- ID entité du prestataire de service https://accounts.highbond.com/saml/metadata/votre_domaine_spécifique

- URL consommateur d'assertion du prestataire de service https://accounts.highbond.com/saml/sso/consume/votre_domaine_spécifique

Mode de connexion lorsque SSO est activé

Les utilisateurs peuvent se connecter de deux manières différentes lorsque SSO est activé.

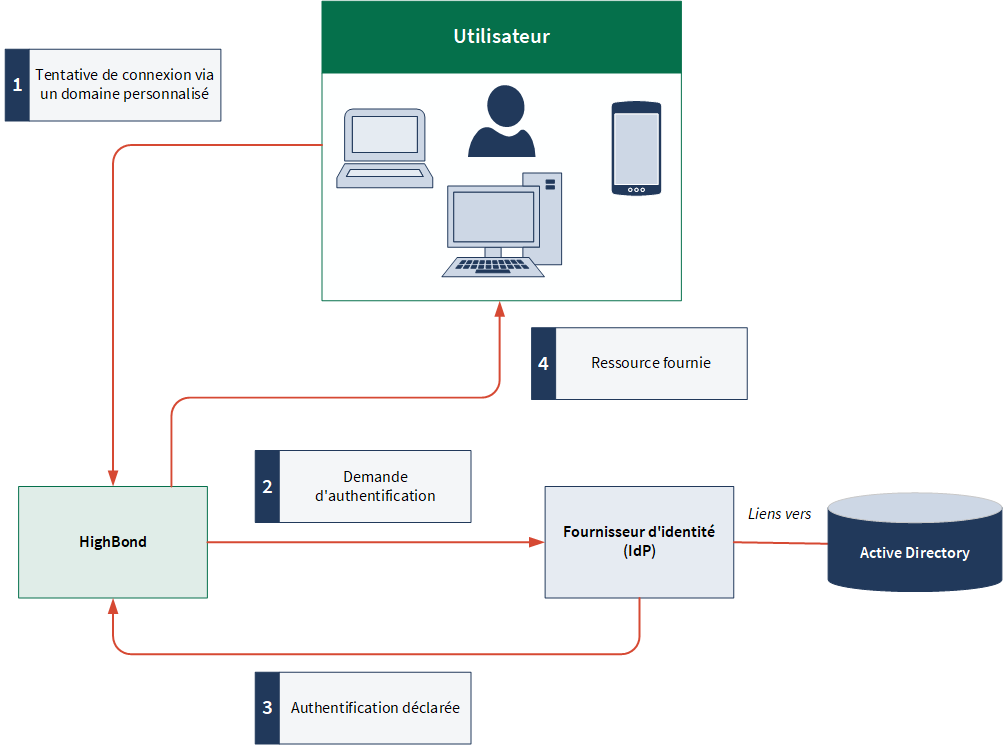

Que se passe-t-il lorsque SSO est activé ?

Lorsque l’authentification unique est activée, vous pouvez vous connecter en vous rendant sur www.highbond.com, en cliquant sur Continuer avec l’authentification unique, puis en fournissant votre domaine personnalisé.

Vous pouvez également accéder à Diligent One à l'aide du lien de l'application Diligent One depuis la page de destination de votre fournisseur d'identité.

Vous êtes redirigé vers Diligent One via votre fournisseur d'identité lorsque vous accédez à l'une des applications Diligent One (y compris en cliquant sur un lien figurant dans un e-mail envoyé par Diligent One).

-

Une fois le SSO activé, vous ne pouvez plus vous connecter avec votre e-mail et votre mot de passe ni modifier votre mot de passe. Cependant, si vous êtes un administrateur système ou un utilisateur autorisé à contourner l’authentification unique, vous pouvez vous connecter avec votre adresse e-mail et votre mot de passe.

-

Vous ne pouvez pas modifier les adresses e-mail si l’authentification unique est activée dans votre organisation. Cependant, si votre organisation a activé à la fois l’authentification unique (SSO) et le protocole SCIM, les adresses e-mail peuvent être modifiées.

-

Dans une organisation où seule l’authentification unique est activée, les adresses électroniques mises à jour sont traitées comme de nouveaux comptes, ce qui empêche les utilisateurs d’accéder aux informations associées à leurs précédentes informations d’identifications. Par conséquent, pour ces organisations, si les adresses e-mail doivent être modifiées, l’administrateur système doit d’abord désactiver l’authentification unique dans Diligent One, mettre à jour les adresses e-mail, puis réactiver l’authentification unique.

-

Si votre organisation a activé SCIM, les modifications apportées aux adresses e-mail par votre fournisseur d’identité sont automatiquement répercutées dans la plateforme Diligent One.

Faut-il que je saisisse mon domaine personnalisé à chaque connexion ?

- Si vous vous connectez par le biais de votre fournisseur d'identité, vous n'avez pas besoin de renseigner de domaine personnalisé à chaque fois.

- Si vous vous connectez via Diligent One, vous pouvez accéder à l'URL suivante afin de ne pas avoir à saisir systématiquement de domaine personnalisé : https://accounts.highbond.com/saml/sso?custom_domain=votre-domaine-personnalisé

Se connecter à plusieurs organisations de Diligent One

Si vous avez accès à différentes organisations de Diligent One, vous êtes dirigé vers la dernière organisation utilisée. Si vous appartenez à la fois à des organisations SSO et non SSO, vous devez configurer un mot de passe pour vous connecter à l’organisation non SSO. Pour ce faire, sélectionnez le lien Mot de passe oublié ? .

Si vous avez accès à plusieurs organisations de Diligent One, vous pouvez facilement passer de l’une à l’autre. Pour plus d’informations, consultez la section Passer d’une organisation Diligent One à l’autre.

Lorsque vous passez d’une organisation à une autre, vous devez saisir les identifiants de l’organisation vers laquelle vous basculez si vous ne vous êtes pas déjà authentifié auprès de celle-ci.

Mode de déconnexion lorsque SSO est activé

Diligent One prend en charge SLO (Single Log-Out) à l'aide du flux de travail lancé par le fournisseur d'identité. L'URL de SLO correspond à :

https://accounts.highbond.com/saml/slo/votre-domaine-personnalisé

Fonctionnement de l'expiration de session

Lorsqu'une session Diligent One expire ou que vous essayez de vous déconnecter de Diligent One, vous devez commencer par vous déconnecter de votre fournisseur d'identité. Sinon, vous êtes automatiquement renvoyé vers Diligent One.

Par exemple, si l’expiration de la session de votre organisation se trouve dans trois heures et si celle de votre fournisseur d’identité est dans trois jours, vous êtes automatiquement connecté à Diligent One pendant trois jours.

Par souci de sécurité, votre entreprise doit vérifier si l'expiration de votre fournisseur d'identité est inférieure à celle de votre instance.

Vous pouvez modifier l’expiration de session de votre organisation dans la page Mettre à jour l’organisation. Pour plus d’informations, consultez la section Mettre à jour les paramètres de l'organisation.

Que se passe-t-il lorsque vous ajoutez quelqu’un à une organisation de Diligent One compatible avec l’authentification unique ?

Diligent One prend en charge le provisionnement externe SCIM. Si votre fournisseur d’identité propose le protocole SCIM, vous pouvez provisionner automatiquement les utilisateurs sur la plateforme. Cependant, si votre fournisseur d’identité ne dispose pas de SCIM, vous devrez ajouter manuellement vos utilisateurs SSO à l’organisation Diligent One pour qu’ils puissent accéder à la plateforme.

Abonnements et accès aux applications Diligent One

Aucune inscription ni aucun accès aux applications Diligent One ne sont affectés à l'utilisateur. Les admins système doivent affecter un rôle et un abonnement aux utilisateurs dans la barre de lancement afin de s'assurer que les utilisateurs ont un accès approprié au niveau de l'instance.

Désactivation du SSO

Si votre entreprise active SSO, et par la suite décide de le désactiver :

- Les utilisateurs n’ayant pas créé de mot de passe avant l’activation du SSO doivent cliquer sur l’option Réinitialiser le mot de passe de la page de connexion pour obtenir un mot de passe.

- Les utilisateurs ayant créé un mot de passe avant l’activation du SSO peuvent se connecter avec leur nom utilisateur et leur mot de passe.

SSO et SAML

Diligent One prend en charge l'intégration SSO pour tous les fournisseurs d'identité qui adhèrent au protocole OASIS SAML 2.0.

Qu'est-ce qu'OASIS SAML 2.0 ?

SSO permet aux utilisateurs de se connecter à l'aide d'OASIS SAML 2.0 (Security Assertion Markup Language 2.0), un format de communication et d'authentification d'identités entre deux applications Web.

OASIS SAML 2.0 implique :

- Un utilisateur demandant un service

- Un fournisseur de service ou une application fournissant un service (Diligent One)

- Un fournisseur d'identité ou un répertoire qui gère les informations sur l'utilisateur

Pour les instances qui ont activé SSO, les utilisateurs sont authentifiés lorsqu'ils se connectent à Diligent One à l'aide d'un fournisseur d'identité SAML pris en charge. Si l'utilisateur n'est pas activé dans le fournisseur d'identité SAML de son entreprise, son accès est refusé.

Flux de travail pris en charge

Une fois les paramètres SSO configurés, les flux de travail suivants sont pris en charge :

- Fournisseur d'identité lancé : accès à Diligent One depuis la page de destination du fournisseur d'identité.

- Fournisseur de service lancé : accès à Diligent One depuis la page d'accueil de Diligent One.

Processus d’authentification pour fournisseur d’identité lancé

Processus d'authentification pour fournisseur de service lancé

Déclasser des utilisateurs en partance

Lorsque les utilisateurs quittent votre entreprise, votre processus de départ les supprime de votre fournisseur d’identité. L’impact sur les utilisateurs varie en fonction des organisations auxquelles ils étaient associés et des configurations propres à ces dernières.

- Si les utilisateurs faisaient partie uniquement de vos organisations avec SSO activé, ils ne peuvent plus accéder à ces organisations sur Diligent One.

- Si les utilisateurs appartenaient à la fois à vos organisations SSO et à d’autres organisations non SSO :

- Si vous supprimez l’utilisateur de votre fournisseur d’identité, vous devez vous assurer que les utilisateurs ont été supprimés de l’organisation Diligent One. L’administrateur système doit déconnecter les utilisateurs d’autres organisations non SSO.

- Si vous supprimez manuellement des utilisateurs des organisations compatibles SSO, ils peuvent accéder aux instances non SSO une fois qu’ils ont réinitialisé leur mot de passe.