Compliance demonstrieren

In einer sich wandelnden Compliance-Landschaft mit Tausenden von Industriestandards, internen Richtlinien und ständig wechselnden regulatorischen Anforderungen ist die Optimierung des Handlungsspielraums eine gewaltige Aufgabe. Es ist für Organisationen von entscheidender Wichtigkeit, dass sie die notwendigen Prozesse und die erforderliche Technologie einsetzen, um das Compliance-Risiko in angemessener Art und Weise identifizieren, rationalisieren, priorisieren und beilegen. Dieser Artikel behandelt die Demonstration von Absicherung über ein Compliance-Programm unter Verwendung der Projekte-, Frameworks- und Compliance-Maps-Apps.

Dieser Artikel beschreibt, wie Sie Compliance mit dem Framework COBIT® 5 demonstrieren können. Derselbe Workflow eignet sich jedoch auch für die Demonstration von Compliance mit:

- Bestimmungen, die für Finanzinstitute gelten, wie Truth-in Lending, das Geldwäschebekämpfungsgesetz oder Depository Insurance

- anderen Frameworks für die IT-Sicherheit wie ISO oder NIST

- Datenschutzbestimmungen wie EU GDPR, GLBA, HIPAA und FERPA

- Bestimmungen, wie für Behörden oder höhere Bildungseinrichtungen gelten wie Uniform Grant Guidance, Single Audit oder Title IV

Was bedeutet es, Compliance zu demonstrieren?

Die Demonstration von Compliance bedeutet, dass eine Organisation sich in der Pflicht sieht, ihre Geschäfte im Einklang mit den für sie geltenden Bestimmungen und Standards zu führen.

Bei der Demonstration von Compliance geht es nicht nur darum, dass die Compliance-Anforderungen erfüllt wurde, sondern auch zu demonstrieren, wie die Anforderungen erfüllt und welche strukturierten Programme eingesetzt werden, um eine kontinuierliche Compliance zu ermöglichen.

Wo demonstriert man Compliance?

Bei Diligent verwenden wir die Projekte-, Frameworks- und Compliance Maps-Apps, um Prüfern und anderen interessierten Parteien zu bescheinigen, dass ein starkes Kontrollumfeld vorhanden ist. Unser Compliance-Programm verhindert, dass aufsichtsrechtliche Strafen und Datenschutzverletzungen der Organisation schaden. Es kann uns auch in die Lage versetzen, mit Beteiligten zusammenarbeiten, die unterschiedliche Vorschriften und Standards einhalten müssen.

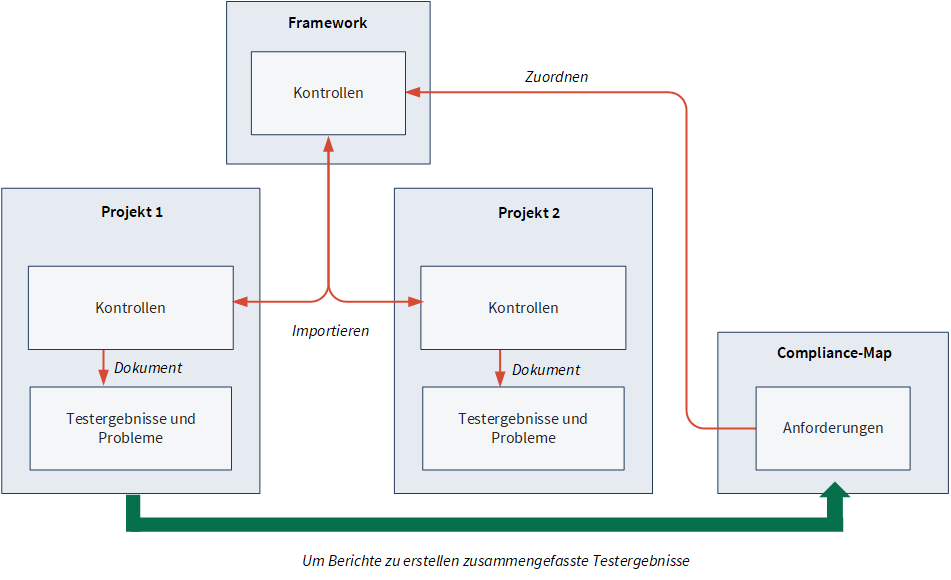

Der umfassende Überblick

- Compliance-Maps In dieser App führen die Mitarbeiter aus Compliance-Teams die anfängliche Bewertung von Compliance-Lücken und Risiken durch, indem sie die Anforderungen den bestehenden betrieblichen Kontrollen zuordnen, die im Framework enthalten sind.

- Frameworks Werden im Zusammenhang mit Compliance-Maps verwendet, um die Masterbeziehungen zwischen den Anforderungen und den Kontrollen zu erfassen, Änderungen an den Kontrollen in einer sich entwickelnden regulatorischen und Geschäftsumgebung zu verwalten und einzelne Projekte zu definieren.

- Projekte-App Die App wird genutzt, um das Design und die betriebliche Effizienz der Kontrolle zu testen und Probleme zu erfassen. Falls erforderlich, können Sie Änderungen auch wieder mit einem Framework aus einem Projekt synchronisieren.

Wenn Sie die Anforderungen Framework-Kontrollen zuordnen, werden Testergebnisse und Probleme aus mehreren Projekten automatisch in der Compliance-Map zusammengefasst. Sie sind so in der Lage, den Compliance-Status in Echtzeit zu überwachen und Berichte dazu zu erstellen.

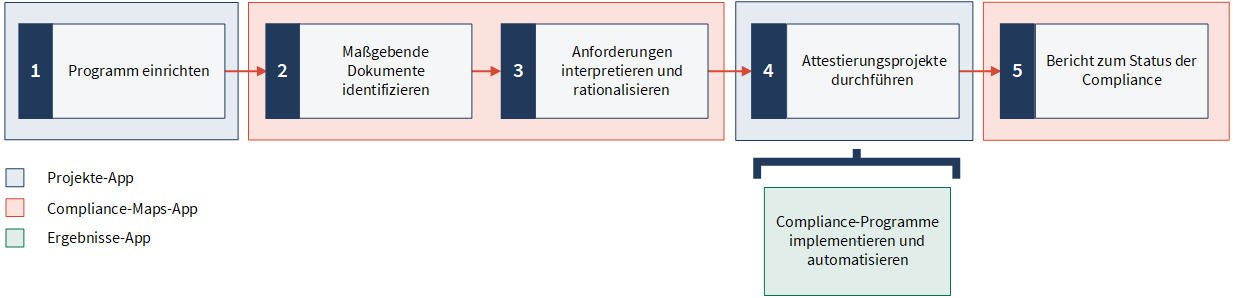

Schritte

Bereit für eine Tour?

Beschäftigen wir uns ein wenig genauer mit den Funktionen in diesem Kontext.

1. Programm einrichten

Der erste Schritt beim Aufbau Ihres Compliance-Programms besteht aus der Einrichtung Ihrer Projekte und Frameworks. Sie können Frameworks erstellen, um einen strukturierten Satz von Informationen zu verwalten und Frameworks verwenden, um mehrere Projekte aufzubauen. Sie können auch die Terminologie und Bezeichnungen in den Projekten entsprechend den Standards Ihrer Organisation anpassen und Änderungen aus einem Projekt zurück in ein Framework synchronisieren, wenn Sie diese Änderungen auf andere Projekte anwenden möchten.

Projekte und Frameworks einrichten

Frameworks sind hilfreich für die Reduzierung des manuellen Aufwands beim Einrichten von Projekten, und können verwendet werden, um zentral Informationen verwalten, indem Sie regulatorische oder geschäftliche Umgebungen einbeziehen.

Beispiel

Szenario

Sie sind eine Fachkraft für IT-Compliance und für drei Projekte verantwortlich:

- GDPR Compliance-Risikobewertung

- Prüfung der Cybersicherheit

- Genereller IT-Kontroll-Review

Vor kurzem ist Ihnen aufgefallen, dass ähnliche Risiken und Kontrollen auf die Projekte Prüfung der Cybersicherheit und Genereller IT-Kontroll-Review angewendet werden können.

Zuvor haben Sie ein Projekt aus einer Projektvorlage mit der Bezeichnung Genereller IT-Kontroll-Review (IA Zusammenhang) erstellt. Sie möchten mit dieser Vorlage einen Satz aus Risiken und Kontrollen erstellen, der in beiden Projekten, d.h. Prüfung der Cybersicherheit und Genereller IT-Kontroll-Review, verwendet werden kann.

Prozess

Hilfethemen

- Projekte anlegen

- Mit Projektvorlagen arbeiten

- Übersicht über Frameworks

- Ziele klonen und importieren

Als erste erstellen Sie eine leere GDPR Compliance-Risikobewertung – Sie verwenden dieses Projekt später, um ein Compliance-Risiko-Inventar zu erstellen und die anfänglichen Phasen der Compliance-Risikobewertung durchzuführen.

Dann erstellen Sie ein neues Framework mit der Bezeichnung Framework für generelle IT-Kontrollen und importieren die Ziele (die Risiken und Kontrollen enthalten) aus der Projektvorlage in das Framework.

Schließlich importieren Sie die Ziele aus dem Framework in die Projekte Prüfung der Cybersicherheit und Genereller IT-Kontroll-Review.

Ergebnis

Die GDPR Compliance-Risikobewertung ist eingerichtet, und Sie können damit beginnen, die Prüfungs- und Risikobereiche zu definieren, die für die Organisation wichtig sind.

Die Ziele, Risiken und Kontrollen im Framework für generelle IT-Kontrollen sind mit den Zielen, Risiken und Kontrollen in den Projekten Prüfung der Cybersicherheit und Genereller IT-Kontroll-Review verknüpft. Sie können nun die Projekte nach Bedarf aktualisieren, diese Aktualisierungen optional wieder auf das Framework anwenden und außerdem sicherstellen, dass die im Framework vorgenommenen Aktualisierungen auf die entsprechenden Projekte übertragen werden, indem Sie Projekte mit Frameworks synchronisieren.

Projektterminologie konfigurieren

Die Terminologie kann sich zwischen verschiedenen Projekttypen und auch zwischen Organisationen, die dieselben Projekttypen ausführen, stark unterscheiden. Organisationen können verschiedene Projekttypen konfigurieren, sodass die von jedem Team verwendete Terminologie in den relevanten Projekten widergespiegelt wird.

Beispiel

Szenario

Sie möchten sicherstellen, dass die in der „GDPR Compliance-Risikobewertung” verwendete Terminologie der in Ihrer Organisation verwendeten Sprache entspricht.

Prozess

Hilfethema Begriffen, Felder und Benachrichtigungen anpassen

Sie navigieren zum Projekttyp Compliance-Ermittlung/-untersuchung und konfigurieren die folgenden Begriffe auf jeder Registerkarte:

Registerkarte Risiko und Verfahren:

- Begriff für Projektplan → Compliance-Risiko-Inventar

- Abkürzung für Projektplan→ CRI

- Begriff für Risiko → Anforderung

- Begriff für Verfahren → Geplantes Projekt

- Begriff für Verfahrens-ID→ ID für geplantes Projekt

Registerkarte Verfahrensausführungen:

- Begriff für Registerkarte „Verfahrensausführungen” → Priorisierte Projekte

- Begriff für Verfahrensausführung → Priorisierte Projekte

Ergebnis

Die benutzerdefinierten Begriffen werden auf die GDPR Compliance-Risikobewertung angewendet:

2. Maßgebende Dokumente identifizieren

Sobald Sie die Projekte und Frameworks eingerichtet haben, besteht der nächste Schritt aus der Identifikation der maßgebenden Dokumente, die für Ihre Organisation gelten, und diese Dokumente in die Compliance-Map aufzunehmen.

Bei den maßgebenden Dokumenten kann es sich um Bestimmungen handeln, die von einer Regulierungsstelle, wie einer Behörde, veröffentlicht wurden, oder um fachliche Normen von einer Berufsgenossenschaft oder einem Wirtschaftsverband oder interne Richtlinien bzw. Verfahren von der Geschäftsführung.

Tipp

Bestimmte Standards und Bestimmungen sind als Teil Ihres regulären Abonnementplans verfügbar: Weitere Standards und Bestimmungen können in Form von Content-Suites über die Content & Intelligence-Galerie, einem Zentralspeicher für branchenspezifische Inhalte, die in Diligent-Produkten verwendet werden können, abonniert werden.

Beispiel

Szenario

Ihre Organisation muss die Datenschutz-Grundverordnung (GDPR) (EU) 2016/679 erfüllen, eine Verordnung, die die Anforderungen für den Schutz personenbezogener Daten festlegt, zu denen tyische persönliche oder Kontodaten gehören, die die Person identifizieren.

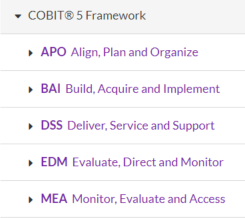

Sie stellen fest, dass man die GDPR durch Einführung der bestehenden Best Practices wie COBIT, ITIL, NIST und ISO erfüllen kann. Um die erforderlichen Regularien einzuführen, um die Anforderungen der GDPR zu erfüllen, hat sich Ihre Organisation entschieden, das Framework COBIT® 5, ein umfassendes Framework für IT-Prüfungen, einzuführen. Es hilft Unternehmen, innerhalb der IT eine optimale Wertschöpfung zu erreichen, indem ein Gleichgewicht zwischen der Realisierung von Vorteilen und der Optimierung von Risiken sowie der Nutzung von Ressourcen aufrechterhalten wird.

Prozess

Hilfethema Standards und Vorschriften importieren

Sie importieren das Framework COBIT® 5 in Ihre Compliance-Map.

Ergebnis

Die Liste der Anforderungen wird in die Compliance-Map aufgenommen:

3. Anforderungen interpretieren und rationalisieren

Sobald Sie den relevanten Inhalt in die Compliance-Map importiert haben, können Sie eine Compliance-Risikobewertung durchführen und damit beginnen, die Anforderungen zu interpretieren und zu rationalisieren. Sie haben die volle Kontrolle über den internen Compliance-Prozess. Dazu gehört die Festlegung der Position im Spektrum, wo das Unternehmen angesiedelt sein soll, und die Compliance-Abdeckung, die erreicht werden soll.

Compliance-Risikobewertung durchführen

Organisationen, die Compliance-Programme mit hoher Qualität durchführen, führen eine systematische Identifikation und Bewertung von Risiken durch. Compliance-Risikobewertungen ermöglichen die Bewertung, ob Standards oder Bestimmungen angewendet werden können, sie legen Prioritäten für Standards oder Bestimmungen fest, die zuerst verwaltet werden sollten, und informieren darüber, welche Anforderungen für die Organisation gelten.

Beispiel

Szenario

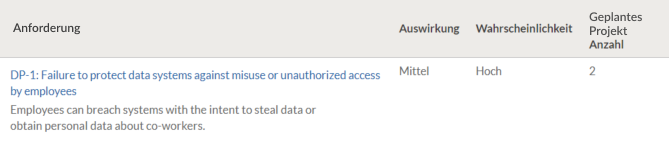

Bevor Sie Anforderungen im Framework COBIT® 5 interpretieren und rationalisieren, müssen Sie ein Compliance-Risikoinventar entwickeln, um Risiken zu identifizieren und eine Rangfolge festzulegen, sowie anzugeben, welche geplanten Projekte sich mit den Schlüsselrisikobereichen beschäftigen und diese minimieren.

Das Compliance-Risikoinventar besteht aus einer Liste der Risiken, die die Organisation in der Vergangenheit bewältigen musste oder die sie künftig aller Voraussicht nach bewältigen muss. Risiken sollten auf Grundlage von Auswirkung und Wahrscheinlichkeit auf einer 3-Punkte-Skala (1-Niedrig, 2-Mittel, 3-Hoch) klassifiziert werden.

Prozess

Hilfethemen

Innerhalb der GDPR Compliance-Risikobewertung definieren Sie die erste Anforderung: Datenschutzverletzungen melden. In der Anforderung Datenschutzverletzungen melden definieren und bewerten Sie das erste Risiko, welches sich im Umfang für Ihre Organisation befindet:

DP-1: Versagen beim Schutz der Datensysteme vor Missbrauch oder unbefugten Zugriff durch Mitarbeiter Mitarbeiter können Datenschutzverletzungen mit der Absicht begehen, Daten zu stehlen oder Daten über Kollegen in Erfahrung zu bringen.

- Auswirkung Mittel

- Wahrscheinlichkeit Hoch

Schließlich geben Sie zwei geplante Projekte an, die den Risikobereich abdecken:

- Prüfung der Cybersicherheit

- Genereller IT-Kontroll-Review

Ergebnis

Der erste im Fokus stehende Risikobereich ist bewertet. Die Compliance-Risikobewertung hilft Ihnen bei der Bestimmung, welche Anforderungen innerhalb des Frameworks COBIT® 5 für die Organisation gelten.

Zutreffende und abgedeckte Anforderungen identifizieren

Sobald Sie die Compliance-Risikobewertung abgeschlossen haben, können Sie mit der Identifikation der geltenden und abgedeckten Anforderungen beginnen.

Es gibt zwei primäre Methoden, mit deren Hilfe Sie Anforderungen auswerten und rationalisieren können:

- Sie gehen genau entsprechend der Vorschrift in der Anforderung vor und führen Sie die Implementierung entsprechend durch Auf diese Weise reduzieren Sie das Risiko einer Konformitätsverletzung, erhöhen aber den Aufwand, um die Compliance zu implementieren und zu verwalten

- Sie interpretieren die Anforderungen, indem Sie Ihr berufliches Urteilsvermögen walten lassen und anhand rationaler Erwägungen, die optimale, für Ihre Organisation ausreichende Deckung zu finden Auf diese Weise reduzieren Sie den Compliance-Aufwand, aber erhöhen das Risiko einer Compliance-Verletzung für Ihre Organisation

Tipp

Eine gute Compliance-Strategie verfolgt das Ziel, den erforderlichen Prozess und die Kontrolländerungen zu rationalisieren, um die Compliance-Abdeckung durch die Ausnutzung von so vielen bestehenden Prozessen wie möglich zu maximieren.

Beispiel

Szenario

Dank der Ergebnisse der Compliance-Risikobewertung sind Sie nun in der Lage, die Anforderungen innerhalb des Frameworks COBIT® 5 auswerten und rationalisieren. Sie müssen anhand Ihres fachlichen Urteilsvermögen die optimale Abdeckung rationalisieren, die für die Organisation ausreichend ist.

Prozess

Hilfethema Eine Compliance-Map erstellen

Markieren Sie in den Compliance-Maps jede Anforderung, die für Ihre Organisation gilt. Geben Sie einen rationalen Grund an, warum die Anforderung gilt.

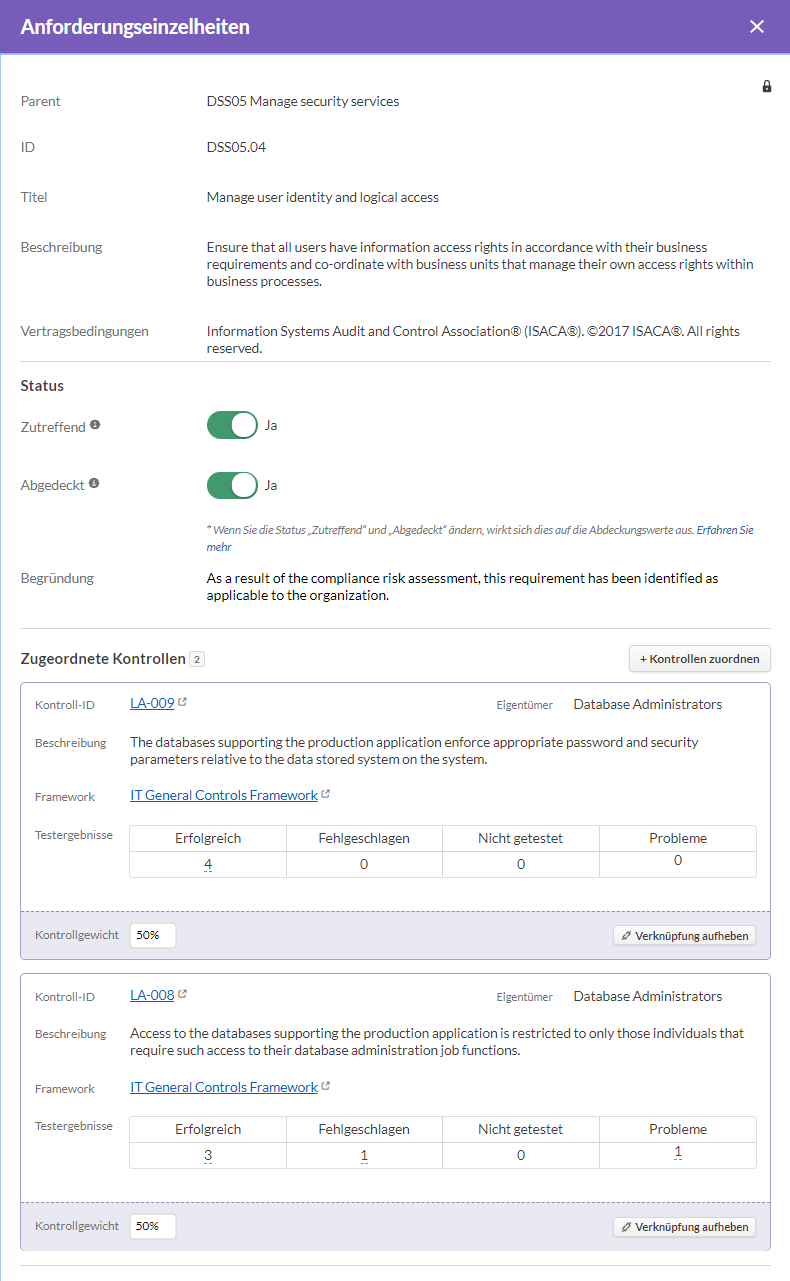

Sie erfassen Informationen für die Anforderung DSS05.04 Benutzeridentität und logischen Zugriff verwalten wie folgt:

- Anwendbar Ja

- Abgedeckt Ja

- Begründung Als Ergebnis der Risikobewertung zur Einhaltung der Vorschriften wurde diese Anforderung als auf die Organisation anwendbar ermittelt.

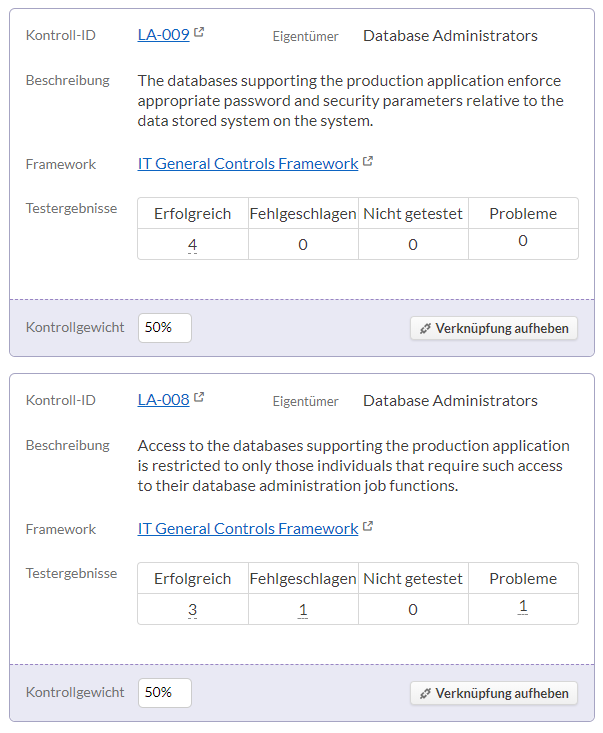

Schließlich ordnen Sie die folgenden bestehenden Kontrollen der Anforderung DSS05.04 zu:

| Kontroll-ID | Beschreibung der Kontrolle | Kontrollgewicht |

|---|---|---|

| LA-008 | Der Zugriff auf die Datenbanken, die die Produktionsanwendung unterstützen, ist auf die Personen beschränkt, die im Rahmen Ihrer Arbeit als Datenbankadministrator einen solchen Zugriff benötigen. | 50% |

| LA-009 | Die Datenbanken, die die Produktionsanwendung unterstützen. erzwingen das geeignete Kennwort und die Sicherheitsparameter relativ zu dem Datenspeichersystem im System. | 50% |

Ergebnis

Sie haben alle genau wie durch die Anforderung vorgesehen gelöst und entsprechend zwei direkte Kontrollen implementiert. Alle Testergebnisse und Probleme im Zusammenhang mit den Kontrollen werden zum Zweck der Berichterstellung in der Compliance-Map gespeichert.

4. Attestierungsprojekte durchführen

Die Verwendung von Frameworks als ein zentrales Repository der Informationen ermöglicht Ihnen die Ausführung von Attestierungsprojekte zur Durchführung von betrieblichen Risikobewertungen, die Arbeit mit Eigentümern Information, um zentral die Compliance-Leistung über alle Ziele hinweg zu überwachen und Probleme zu erfassen. Die Durchführung von Attestierungsprojekten ermöglicht Ihnen, mit Hilfe von Benchmarks zu messen, wie Ihre Organisation bei der Verwaltung des Compliance-Risikos und der Anforderungen abschneidet.

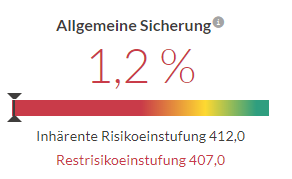

Betriebliche Risikobewertungen durchführen

Die Durchführung einer betrieblichen Risikobewertung ist ein Prozess, bei dem festgestellt wird, wie viel Risiko eine Organisation ausgesetzt ist. Sie entwickeln ein einheitliches Paket aus Bewertungskriterien, die über operative Segmente, Entitäten oder Geschäftseinheiten verwendet werden können, und Sie stufen die betrieblichen Risiken auf Grundlage des definierten Einstufungs-Frameworks ein.

Tipp

Um die manuelle Einstufung von betrieblichen Risiken zu vermeiden, können Sie Bewertungsfaktoren einsetzen, um verschiedene Risikobewertungen zu automatisieren. Sie können eine in der Ergebnisse-App erstellte Metrik mit einer Risikobewertung in der Projekte-App verknüpfen und die inhärenten Risikoeinstufungen auf Grundlage von vordefinierten Metrikbereichen automatisch ausfüllen.

Beispiel

Szenario

Ihre Organisation hat einen ausgereiften und verfeinerten Risikobewertungsprozess und bewertet das Risiko über zwei Dimensionen (Wahrscheinlichkeit und Auswirkung) auf einer 3-Punkte-Skala:

- 1 - Niedrig

- 2 - Mittel

- 3 - Hoch

Sie müssen nun die inhärente Risikoeinstufung bewerten, um das unbearbeitete Risiko für die Organisation zu ermitteln, wenn keine Kontrollen oder andere beilegende Kontrollen eingesetzt wurden.

Prozess

Hilfethemen

Sie erfassen die folgenden Informationen in den Projekten Prüfung der Cybersicherheit und allgemeiner Review der IT-Kontrollen:

| Projekt | Risiko | Auswirkung | Wahrscheinlichkeit |

|---|---|---|---|

| Prüfung der Cybersicherheit | Risiko LA-: Risiko ohne Namen Arbeitszuständigkeiten von Personen zur Beibehaltung der entsprechenden Zugriffsbeschränkung auf Daten, die nicht entsprechend klar oder umsetzbar sind. | 2 - Mittel | 1 - Niedrig |

| Genereller IT-Kontroll-Review | 2 - Mittel | 3 - Hoch |

Ergebnis

Die inhärente Risikobewertung ist abgeschlossen. Die inhärenten Risikoeinstufungen werden zusammengefasst und im Framework gespeichert, um Berichte zu erstellen.

Kontrollen dokumentieren und bewerten

Eigentürmer von Kontrollen können dazu beitragen, das Vorhandensein der bereits eingesetzten Kontrollen zu dokumentieren und deren Effektivität über die Attestierung und/oder das Beifügen von Beweisen auszuwerten. Sie definieren Aktionspläne, um die fehlenden Kontrollen zu implementieren und Lösungen für die Fälle von fehlender Compliance zu finden oder um zu erklären, warum eine Kontrolle nicht erforderlich ist.

Tipp

Mitarbeiter im Kundenverkehr können außerhalb der Projekte-App über die App „Kontrollzentrum” die Kontrollen, auf die sie Zugriff haben, verwalten. Kontrollzentrum ist eine App, die Kontrollinformationen aus der Projekte-App auf einer vereinfachten und zentralisierten Ansicht darstellt.

Beispiel

Szenario

Nachdem Sie nun jedes inhärente Risiko bewertet haben, möchten Sie auch in der Lage sein, das Restrisiko zu ermitteln, d.h. wie viel Risiko verbleibt, nachdem die Kontrollen eingerichtet wurden.

Prozess

Hilfethemen

- Verfahren ausführen und Kontrollen testen

- Absicherung mit Frameworks überwachen

- Eine Compliance-Map erstellen

Sie erfassen die folgenden Informationen in den Projekten und testen das Design und die betriebliche Effizienz jeder Kontrolle in den beiden Projekten Prüfung der Cybersicherheit und Genereller IT-Kontroll-Review:

Projekt: Prüfung der Cybersicherheit

- Risiko: LA-: Risiko ohne Namen

- Kontrollen:

- LA-008

- Kontrollattribute:

- Beschreibung: Der Zugriff auf die Datenbanken, die die Produktionsanwendung unterstützen, ist auf die Personen beschränkt, die im Rahmen Ihrer Arbeit als Datenbankadministrator einen solchen Zugriff benötigen.

- Gewichtung: 50 %

- Exemplarische Vorgehensweise Ergebnisse: Angemessen gestaltet

- Testergebnisse: Funktionieren effektiv

- Kontrollattribute:

- LA-009

- Kontrollattribute:

- Beschreibung: Die Datenbanken, die die Produktionsanwendung unterstützen, erzwingen geeignete Kennwort- und Sicherheitsparameter in Bezug auf die im System gespeicherten Daten.

- Gewichtung: 50 %

- Exemplarische Vorgehensweise Ergebnisse: Angemessen gestaltet

- Testergebnisse: Funktionieren effektiv

- Kontrollattribute:

- LA-008

Projekt: Prüfung der allgemeinen IT-Kontrollen

- Risiko: LA-: Risiko ohne Namen

- Kontrollen:

- LA-008

- Kontrollattribute:

- Beschreibung: Der Zugriff auf die Datenbanken, die die Produktionsanwendung unterstützen, ist auf die Personen beschränkt, die im Rahmen Ihrer Arbeit als Datenbankadministrator einen solchen Zugriff benötigen.

- Gewichtung: 50 %

- Exemplarische Vorgehensweise Ergebnisse: Angemessen gestaltet

- Testergebnisse: Ausnahme(n) vermerkt

- Kontrollattribute:

- LA-009

- Kontrollattribute:

- Beschreibung: Die Datenbanken, die die Produktionsanwendung unterstützen, erzwingen geeignete Kennwort- und Sicherheitsparameter in Bezug auf die im System gespeicherten Daten.

- Gewichtung: 50 %

- Exemplarische Vorgehensweise Ergebnisse: Angemessen gestaltet

- Testergebnisse: Funktionieren effektiv

- Kontrollattribute:

- LA-008

Ergebnis

Testergebnisse im Zusammenhang mit der Kontrolle werden zum Zweck der Berichterstellung zusammengefasst und im Framework und der Compliance-Map gespeichert.

Probleme und Aktionen erfassen

Während des gesamten Compliance-Prozesses können Sie markierte Probleme erfassen und für eine Beilegung zuweisen und Probleme an die Eigentümer der Kontrolle oder des Problems delegieren, um den Status und damit in Zusammenhang stehende Aktionspläne zu delegieren. Sie können außerdem Aktionen beliebigen Interessenvertretern zuweisen, um sie einfach zu überwachen, Beweise zu erfassen und eine Lösung zu finden.

Beispiel

Szenario

Da einer der Kontrolltests in der Genereller IT-Kontroll-Review fehlgeschlagen ist, müssen Sie die Ausnahme notieren, indem Sie ein Problem protokollieren. Sie erstellen ebenfalls eine spezifische Anschlussmaßnahme, die mit einem identifizierten Problem verbunden ist, und weisen sie dem entsprechenden Mitarbeiter zu.

Prozess

Hilfethemen

Sie dokumentieren in Genereller IT-Kontroll-Preview das folgende Problem und die folgenden Aktionen:

Problem

- Titel/Überschrift Unbefugte Mitarbeiter haben möglicherweise Zugriff auf kritische Systeme

- Beschreibung Es gibt keinen Prozess, der sicherstellt, dass nur befugte Mitarbeiter Zugriff auf kritische Systeme haben

- Eigentümer IT-Manager

- Problemtyp Defizit

- Datum identifiziert Datum

- Schweregrad Hoch

- Veröffentlicht Veröffentlicht

Aktion

- Titel Regelmäßige Überwachung des privilegierten Zugriffs auf kritische Systeme

- Eigentümer IT-Manager

- Beschreibung Überwachen der Zugriffsprotokolle der Produktionssysteme und Vergleichen der protokollierten Ereignisse mit der Liste der sanktionierten Benutzer

- Fälligkeitsdatum Datum

- Status Geöffnet

- Priorität Hoch

Ergebnis

Das Problem und die Aktion werden erfasst. Zu einem späteren Zeitpunkt kann die Prüfungskommission den Beilegungsplan prüfen und die Ergebnisse von erneuten Tests dokumentieren, um zu ermitteln, ob das Problem wirklich beigelegt wurde.

5. Bericht zum Status der Compliance

Compliance ist ultimativ das Ergebnis der Führung eines Programms mit einem guten Management oder hervorragenden Kontrollen. Compliance-Maps bieten die Möglichkeit für alle drei Verteidigungslinien, schnell Erkenntnisse über die Arbeit in jeder Abteilung zu erlangen und zusammengefasste Informationen in Echtzeit anzuzeigen.

Um den Compliance-Prozess zu demonstrieren, können Sie die Compliance Assurance mit einer allgemeinen Metrik (Abdeckung) einstufen. Diese Metrik vermittelt dem Management sofort ein Verständnis des Umfangs, in dem die Organisation nach Bestimmung, Geschäftsprozess oder Entität konform ist. Sie können außerdem jederzeit Berichte in Echtzeit generieren, die den Status einzelner Kontrollbereiche sowie den Fortschritt des Compliance-Programms insgesamt kommunizieren.

Beispiel

Szenario

Sie müssen nun insgesamt überwachen, wie gut Ihre Organisation Compliance-Risiken beilegt, sodass Ressourcen entsprechend zugeteilt werden können. Glücklicherweise werden die Testergebnisse und Probleme, die Sie in den Attestierungsprojekten erfasst haben, in der Compliance-Map zusammengefasst. Sie sind dazu in der Lage, den Compliance-Status in Echtzeit zu überwachen und entsprechende Berichte zu erstellen.

Prozess

Hilfethema Eine Compliance-Map erstellen

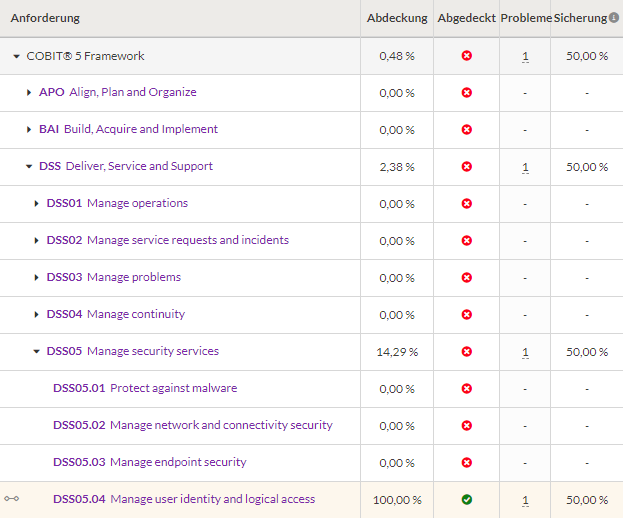

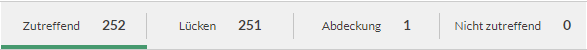

Sie öffnen die Compliance-Maps und zeigen die aggregierten und zusammengefassten Informationen an:

Um weitere Details über DSS05.04 abzurufen, klicken Sie auf die Anforderung und zeigen die zugeordneten Kontrollen und zusammengefassten Testergebnisse an:

Um den Compliance-Prozess zu demonstrieren, veröffentlichen Sie die Metrik Abdeckung für das Management und exportieren den Excel-Bericht. Diese vermittelt dem Management ein unmittelbares Verständnis über den Grad, inwieweit die Organisation mit dem Framework COBIT® 5 übereinstimmt.

Ergebnis

Sie erhalten schnell Einblick in den aktuellen Status der Compliance in der Organisation.

Wie geht's weiter?

Sie lernen, wie man das Compliance-Programm implementieren und automatisieren kann

Die Ergebnisse-App ermöglicht Gutachtern, Vorfälle mit Hilfe von Datenanalysen zu erfassen, getriggerte Workflows zur Incident-Management zu definieren, eine Analyse der Grundursache und Aktivitäten zur Beilegung durchzuführen und Fälle zu schließen, sobald sie für die Berichterstellung bereit sind.

Weitere Informationen finden Sie unter Compliance-Programme implementieren.