コンプライアンスの実証

業界基準、社内ポリシー、そして進化し続ける規制要件が何千も存在するなか、変化するコンプライアンスの状況を最適に網羅するのは簡単ではありません。組織は、必要なプロセスとテクノロジーを設定し、コンプライアンス リスクを適切に特定、合理化、優先順位付けし、軽減することが極めて重要になります。この記事では、プロジェクト、フレームワーク、およびコンプライアンス マップ アプリを使用した、コンプライアンス プログラムに関する保証の実証方法について取り上げます。

この記事では、COBIT® 5 フレームワークの順守の実証方法が説明されています。ただし、同じワークフローは、次のことの順守を実証するためにも適用可能です。

- 真性貸付法、アンチマネー ロンダリング、または預金保険をはじめとする金融機関に適用される規制

- ISO や NIST などのその他の IT セキュリティ フレームワーク

- EU GDPR、GLBA、HIPAA、および FERPA などのデータ プライバシー規制

- 統一助成金指針(Uniform Grant Guidance)、単一監査、タイトル IV など、政府や高等教育に適用される規制

コンプライアンスの実証とは?

コンプライアンスの実証とは、組織に適用される規制と基準に準拠して、組織がビジネスを行うことに尽力することです。

コンプライアンスの実証は、コンプライアンスの要件が満たされていることを示すだけでなく、どのように要件が満たされ、 現在進行中のコンプライアンスを可能にする上でどんな構成のプログラムを設定するのかを示すことでもあります。

コンプライアンスをどこで実証するのか?

Diligent では、プロジェクト、フレームワーク、およびコンプライアンスマップアプリを使用して、査定者およびその他関心のある第三者に対して、強力な統制環境が存在することを証明できます。当社のコンプライアンス プログラムは、組織が規制の強制措置またはデータ漏えいにさらされないようにすることができますさらに当社は、各種の規則と基準を遵守する必要があるビジネスの利害関係者と協力できます。

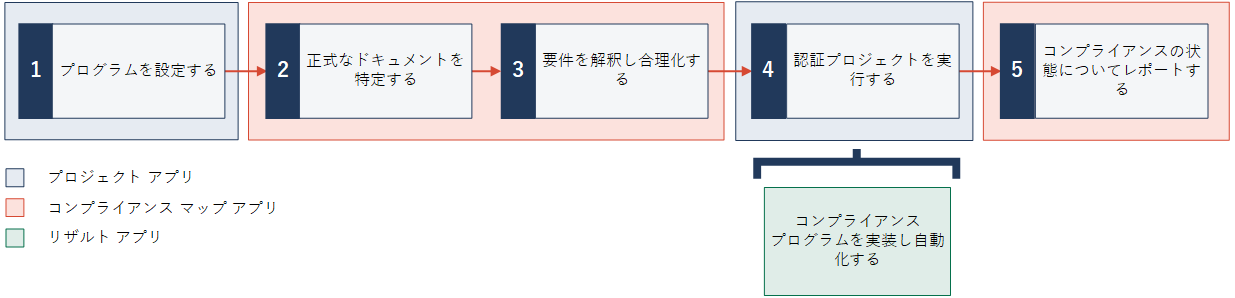

全体像

- コンプライアンス マップは、フレームワークに含まれる既存の組織の統制に要件をマッピングすることで、コンプライアンス チームが初回のコンプライアンス ギャップとリスク評価を実行できる場所です。

- フレームワークはコンプライアンス マップとのつながりで使用され、要件と統制間のマスターの関係を一元化して把握し、進化する規制とビジネス環境で統制への変更を管理し、個々のプロジェクトを構築します。

- プロジェクトは、統制の設計と運用の有効性をテストし、問題を把握するために使用されます。必要に応じて、プロジェクトからフレームワークに戻して変更を同期化することもできます。

要件をフレームワークの統制にマッピングすると、複数のプロジェクトからのテスト結果と問題はコンプライアンス マップに自動的に集約され、コンプライアンスの進捗状況についてリアルタイムで追跡、レポートできます。

手順

ツアーに向けて準備完了?

これらの機能を文脈でより詳しく見ていきましょう。

1. プログラムを設定する

コンプライアンス プログラムを構築する最初のステップは、プロジェクトとフレームワークを設定することです。フレームワークを作成して構造化された情報のセットを管理し、フレームワークを使用して複数のプロジェクトを構築できます。組織の基準に沿ってプロジェクトの用語およびラベルをカスタマイズして、これらの変更を他のプロジェクトに適用したい場合は、プロジェクトからフレームワークに変更を戻して同期化することもできます。

プロジェクトとフレームワークを設定する

フレームワークは、プロジェクトの設定に関わる手動での取り組みを減らす助けとなる上、規制環境とビジネス環境の展開において情報の一元管理に使用できます。

例

シナリオ

あなたは、次の 3 つのプロジェクトを所有する IT コンプライアンスの専門家です。

- GDPR コンプライアンス リスク評価

- サイバーセキュリティ レビュー

- IT 一般統制レビュー

最近、類似したリスクと統制は、サイバーセキュリティ レビューと IT 一般統制レビューのプロジェクトに適用できることに気が付きました。

以前には、IT 一般統制レビュー(IA の文脈)という名のプロジェクト テンプレートからプロジェクトを作成しました。あなたはこのテンプレートを使用して、サイバーセキュリティ レビューと IT 一般統制レビューのプロジェクトの両方で使用可能な、リスクと統制の単一のセットを作成したいと考えています。

プロセス

ヘルプ トピック

まず、空白の GDPR コンプライアンス リスク評価を作成します。これを後ほど使用して、コンプライアンス リスクのインベントリを策定し、コンプライアンス リスク評価の最初のフェーズを実施します。

次に、IT 一般統制フレームワークという名の新しいフレームワークを作成し、プロジェクト テンプレートからフレームワークに目標(リスクと統制を含む)をインポートします。

最後に、目標をフレームワークから、サイバーセキュリティ レビューと IT 一般統制レビューのプロジェクトにインポートします。

結果

GDPR コンプライアンス リスク評価が設定されます。組織に関連のある監査とリスク領域を定義し始めることができます。

IT 一般統制フレームワークの目標、リスク、および統制は、サイバーセキュリティ レビューと IT 一般統制レビューのプロジェクトの目標、リスク、および統制にリンクしています。ここで、必要に応じてプロジェクトを更新し、オプションでこれらの更新をフレームワークに戻して適用し、プロジェクトをフレームワークを同期させることで、フレームワークに行われた更新を適切なプロジェクトに伝達するよう徹底することができます。

プロジェクト用語を構成する

さまざまな種類のプロジェクト間で、また同じ種類のプロジェクトを実行する組織間でも、用語が大きく異なる場合があります。各チームが使用する用語が関連するプロジェクトで反映されるよう、組織はさまざまなプロジェクトの種類を構成できます。

例

シナリオ

あなたは、GDPR コンプライアンス リスク評価で表示される用語が、組織の優先語彙に即するように徹底したいと考えています。

プロセス

ヘルプ トピック 用語、フィールド、通知のカスタマイズ

コンプライアンス調査/検査のプロジェクトの種類に進み、各タブの次の用語を構成します。

[リスクと手続き]タブ:

- プロジェクト計画を表す用語 → コンプライアンス リスク インベントリ

- プロジェクト計画の省略形 → CRI

- リスクを表す用語 → 要件

- 続きの用語 → 予定プロジェクト

- 手続き ID を表す用語 → 予定プロジェクト ID

[手続きの実行]タブ:

- [手続きの実行]タブを表す用語 → 優先順位付けされたプロジェクト

- [手続きの実行]を表す用語 → 優先順位付けされたプロジェクト

結果

カスタム用語が GDPR コンプライアンス リスク評価に適用されます。

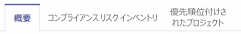

2. 正式なドキュメントを特定する

プロジェクトとフレームワークを設定したら、次のステップでは、組織に適用可能な正式なドキュメントを特定し、これらのドキュメントをコンプライアンス マップに含めます。

正式なドキュメントは、政府などの規制当局が発行する規制や、専門的実施機関や事業者団体が発行する専門的基準、管理職が発行する社内ポリシーや手続きの形を取る場合があります。

ヒント

ご利用の定期サブスクリプション プランの一環として、特定の基準と規制を利用できます。その他の基準と規制は、Diligent 製品で使用可能な業界固有のコンテンツの中央リポジトリである、コンテンツとインテリジェンス ギャラリーを通じて提供されるコンテンツ スイートをサブスクライブすることで利用できます。

例

シナリオ

組織では、一般データ保護規則 (General Data Protection Regulation、GDPR)(EU)、2016/679 を順守する必要があります。この規制は、個人を特定する典型的な個人データやアカウント データを含めることが可能な、個人データを保護する要件を提供するというものです。

あなたは、GDPR は、COBIT、ITIL、NIST、および ISO などの既存のベスト プラクティスを採用することで達成可能と認識しています。GDPR の要件を満たすために必要な要素を採用するために、組織は COBIT® 5 フレームワークを活用することを決定しました。これは、包括的な IT 監査フレームワークであり、利益の実現と、リスク レベルとリソースの使用の最適化の間のバランスを維持することで、企業が IT から最適な価値創造ができるようにするものです。

プロセス

ヘルプ トピック 基準と規則のインポート

COBIT® 5 フレームワークをコンプライアンス マップにインポートします。

結果

コンプライアンス マップには要件一覧が入力されます。

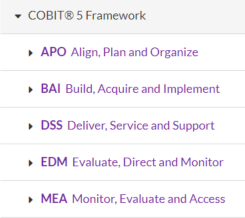

3. 要件を解釈し合理化する

関連するコンテンツをコンプライアンス マップにインポートしたら、コンプライアンス リスク評価を実行し、要件の解釈と合理化のプロセスを始めることができます。あなたは、実現したい範囲を含む、社内のコンプライアンス プロセス、および達成したいコンプライアンス対象範囲のレベルを完全に管理できます。

コンプライアンス リスク評価を実行する

高い品質のコンプライアンス プログラムを実施する組織は、リスクの体系的な特定と評価を行います。コンプライアンス リスク評価は、標準または一般的な適用可能性の評価に加え、最初に管理すべき基準または規制の優先順位付け、そしてどの要件が組織に適用可能かの通知の手段を提供します。

例

シナリオ

COBIT® 5 フレームワークの要件を解釈、合理化する前に、コンプライアンス リスク インベントリを策定してリスクを特定し、ランク付けして、どの予定プロジェクトが主要リスク エリアに取り組むか、または最小化する役目を果たすかを指定する必要があります。

コンプライアンス リスク インベントリは、組織が過去に直面したか、将来直面すると予想されるリスクを列挙します。リスクは 3 段階評価 (1-低、2-中、3-高) で影響度と発生可能性に基づきランク付けされます。

プロセス

ヘルプ トピック

GDPR コンプライアンス リスク評価内では、最初の要件:レポート データ漏洩を定義します。レポート データ漏洩要件では、組織で範囲内にある最初のリスクを定義、評価します。

DP-1: 従業員による誤用や不正アクセスに対するデータ システム保護の失敗 従業員はデータを盗んだり、同僚に関する個人データを取得したりする目的でシステムを破壊する場合があります。

- 影響度 中

- 発生可能性 高

最後に、リスク エリアを対象とするその 2 つの予定プロジェクトを指定します。

- サイバーセキュリティ レビュー

- IT 一般統制レビュー

結果

焦点とする最初のリスク エリアが評価されます。コンプライアンス リスク評価は、COBIT® 5 フレームワーク内のどの要件が組織に適用できるかを判断するのを助けます。

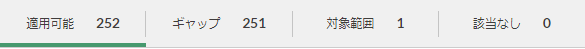

適用可能で対象となる要件を特定する

コンプライアンス リスク評価を完了したら、適用可能で対象となる要件を特定するプロセスを開始できます。

要件を解釈、合理化する上で使用可能な基本的な方法が 2 つあります。

- 要件で要求されたすべての項目に対処して適切に実現する:これはコンプライアンス以外のリスクを軽減するが、コンプライアンスを実現して管理する負担を増大させる

- 専門的な判断を適用して要件を解釈し、組織に十分な、合理的で最適の対象範囲を決定する:これはコンプライアンスの負担を軽減するが、組織のコンプライアンス以外のリスクを増大させる可能性がある

ヒント

優れたコンプライアンス戦略では、できるだけ多くの既存のプロセスを活用することでコンプライアンスの対象範囲を最大化するために、必要なプロセスを合理化するとともに変更を管理することに努めます。

例

シナリオ

コンプライアンス リスク評価の結果により、COBIT® 5 フレームワーク内の要件を解釈、合理化することができるようになりました。あなたは、専門的な判断を適用し、組織にとって十分で最適な対象範囲を合理化する必要があります。

プロセス

ヘルプ トピック コンプライアンス マップを作成する

コンプライアンス マップでは、組織に適用できる各要件をマークし、要件が適用可能である理由を述べる論理的根拠を提供します。

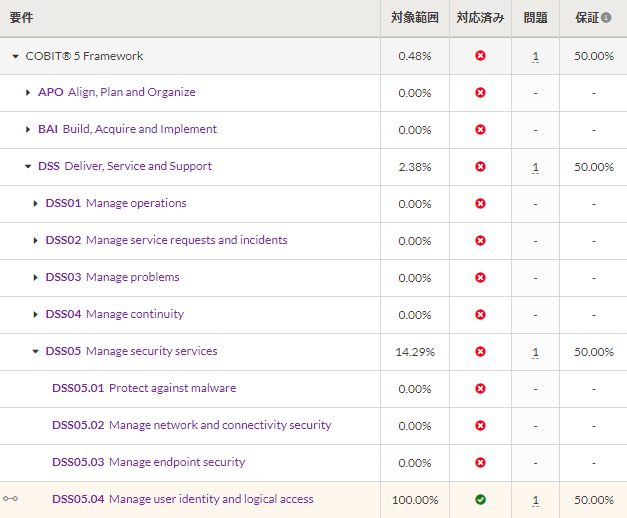

要件 "DSS05.04 ユーザー ID と論理アクセスの管理" の情報を次のように把握します。

- 適用可能:"はい"

- 対応済み:"はい"

- 論理的根拠: コンプライアンス リスク評価の結果、この要件は組織に適用可能と識別されました。

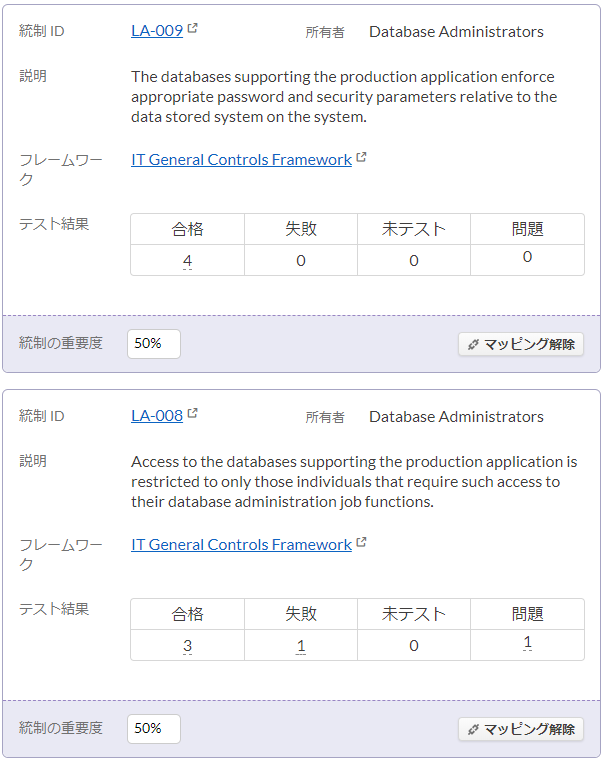

最後に、次の既存の統制を要件 "DSS05.04" にマッピングします。

| 統制 ID | 統制の説明 | 統制の重み |

|---|---|---|

| LA-008 | 運用アプリケーションをサポートするデータベースへのアクセスは、データベース管理のジョブ機能へのこうしたアクセスが必要な個人にのみ制限されます。 | 50% |

| LA-009 | 運用アプリケーションをサポートするデータベースは、そのシステム上でデータが保管されるシステムに関連のある適切なパスワードとセキュリティのパラメータを強化します。 | 50% |

結果

あなたは、要件が指示するとおり厳密にすべてのことに対応し、それに応じて 2 つの直接統制を実施しました。統制に関連するテスト結果と問題は、レポート目的でコンプライアンス マップに集約されます。

4. 認証プロジェクトを実行する

情報の一元化されたリポジトリとしてフレームワークを使用すると、証明プロジェクトを実行して運用リスク評価を実施するほか、統制の所有者と連携してすべての目標にわたりコンプライアンスのパフォーマンスを一元的に追跡し、問題を把握できます。認証プロジェクトを実行すると、組織がどの程度上手にコンプライアンス リスクと要件の管理を実施しているかをベンチマークできます。

運用リスク評価を実行する

運用リスク評価の実施は、組織がどの程度のリスクに直面するかの判断を伴うプロセスです。運用セグメント、エンティティ、または事業単位にわたり使用可能な共通の評価基準を策定し、定義されたスコアリング フレームワークに基づき、運用リスクのスコアを付けることができます。

ヒント

運用リスクの手動でのスコア付けを回避するには、評価ドライバーを使用し、さまざまなリスク評価を自動化することができます。リザルト アプリで作成されたメトリクスをプロジェクトのリスク評価にリンクさせ、評価を通知し、事前定義されたメトリクスの範囲に基づき、固有のリスク スコアを自動入力します。

例

シナリオ

組織は、成熟した再定義された運用リスク評価プロセスを有しており、3 段階で 2 つの次元 (発生可能性と影響度) にわたりリスクを評価します。

- 1 - 低

- 2 - 中

- 3 - 高

ここで、あなたは固有のリスク スコアを評価し、統制または他の軽減要因が実施されない場合に、組織が直面する未熟なリスクを特定する必要があります。

プロセス

ヘルプ トピック

サイバーセキュリティ レビューと IT 一般統制レビュー プロジェクトの次の情報を把握します。

| プロジェクト | リスク | 影響度 | 発生可能性 |

|---|---|---|---|

| サイバーセキュリティ レビュー | リスク LA-: 無名のリスク データに関する適切なアクセス制限を維持する個人の職務責任が、十分に明らかでないか、すぐに実施できません。 | 2 - 中 | 1 - 低 |

| IT 一般統制レビュー | 2 - 中 | 3 - 高 |

結果

固有のリスク評価が完了しています。固有のリスク スコアが、レポート目的でフレームワークに集約されています。

統制を文書化および評価する

統制の所有者は、実施されている統制の文書化、評価や証拠の添付による統制の効果の評価、不適合の場合に対応するために欠落した統制を実施するアクション計画の定義、または統制が必要でない理由の説明を行う必要があります。

ヒント

組織の第一線のスタッフは、ミッション コントロールを使用して、アクセス可能な統制をプロジェクト アプリ外で管理することができます。ミッション コントロールは、プロジェクト内の統制情報を、簡略化して一元化したビューに表示するアプリです。

例

シナリオ

固有のリスクを評価した今、統制を実装した後に、残余リスク、またはどの程度のリスクが残っているかを判断できるようにしたいとも考えています。

プロセス

ヘルプ トピック

サイバーセキュリティ レビューと IT 一般統制レビュー プロジェクトの両方において、次の情報を把握し、各統制の設計と運用の有効性をテストします。

プロジェクト: サイバーセキュリティレビュー

- リスク: LA-: 無題のリスク

- 統制:

- LA-008

- 統制属性:

- 説明 運用アプリケーションをサポートするデータベースへのアクセスは、データベース管理のジョブ機能へのこうしたアクセスが必要な個人にのみ制限されます。

- 重み:50%

- ウォークスルー 結果:適切に設計されています

- テスト結果:効果的に運用しています

- 統制属性:

- LA-009

- 統制属性:

- 説明 運用アプリケーションをサポートするデータベースは、そのシステム上で保管されるデータに関連のある適切なパスワードとセキュリティのパラメーターを強化します。

- 重み:50%

- ウォークスルー 結果:適切に設計されています

- テスト結果:効果的に運用しています

- 統制属性:

- LA-008

プロジェクト: IT 一般統制レビュー

- リスク: LA-: 無題のリスク

- 統制:

- LA-008

- 統制属性:

- 説明 運用アプリケーションをサポートするデータベースへのアクセスは、データベース管理のジョブ機能へのこうしたアクセスが必要な個人にのみ制限されます。

- 重み:50%

- ウォークスルー 結果:適切に設計されています

- テスト結果:例外に注意

- 統制属性:

- LA-009

- 統制属性:

- 説明 運用アプリケーションをサポートするデータベースは、そのシステム上で保管されるデータに関連のある適切なパスワードとセキュリティのパラメーターを強化します。

- 重み:50%

- ウォークスルー 結果:適切に設計されています

- テスト結果:効果的に運用しています

- 統制属性:

- LA-008

結果

統制に関連するテスト結果は、レポート目的でフレームワークとコンプライアンス マップに集約されます。

問題とアクションを把握する

コンプライアンスのレビュー プロセス全体で改善のために警告された問題の把握と割り当てを行い、問題を統制または問題の所有者に権限委譲し、状況と関連する行動計画を更新することができます。容易な追跡、証拠の把握、および解決ができるよう、アクションを関係者に割り当てることもできます。

例

シナリオ

IT 一般統制レビューで統制テストの 1 つに失敗したため、あなたは問題をログ記録することで、例外に注意を払う必要があります。また、特定された問題に関連付けられた具体的なフォローアップの対策を作り、これを適切なスタッフに割り当てたいとも考えています。

プロセス

ヘルプ トピック

IT 一般統制レビューで次の問題とアクションを文書化します。

問題

- タイトル/見出し 権限が与えられていない従業員がクリティカル システムへのアクセス権を持つ場合がある

- 説明 権限のある従業員のみがクリティカルシステムにアクセスできるよう徹底するプロセスが設定されていません

- 所有者 IT マネージャー

- 問題の種類 不備

- 特定された日付 日付

- 重要度 高

- 公開済み 公開済み

アクション

- タイトル クリティカル システムへの特権のあるアクセスを定期的に監視する

- 所有者 IT マネージャー

- 説明 運用アクセスログを監視し、ログ記録されたイベントと許可されたユーザーリストを比較します

- 期日 日付

- 進捗状況 オープン

- 優先度 高

結果

問題とアクションが把握されます。後日、監査では、改善計画をレビューし、問題が実際に改善されたかどうかを判断するために再テスト結果を文書化できます。

5. コンプライアンスの進捗状況についてレポートする

結局のところ、コンプライアンスとは、よく管理、統制されたプログラムを実行した結果です。コンプライアンス マップにより、防御線の全 3 つが、各部門が行っている業務の考察を素早く得て、リアルタイムで集約情報を確認すできます。

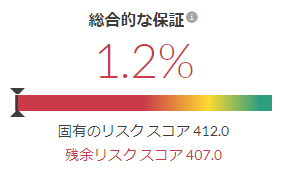

コンプライアンスの進捗状況を実証するには、単一の全メトリクス(対象範囲)でコンプライアンスの保証のスコアを付けることができます。このメトリクスにより、経営陣は、組織による規制、ビジネス プロセス、またはエンティティ別の順守の度合いを即時理解できます。さらにいつでも、リアルタイム レポートを生成し、さまざまな統制分野の進捗状況とプログラムの全体的な進捗状況を伝えることができます。

例

シナリオ

リソースが適切に割り当てられるように、あなたは、組織がどの程度よくコンプライアンス リスクの軽減を行っているかを総合的に追跡する必要があります。幸運にも、認証プロジェクトで把握したテスト結果と問題はコンプライアンス マップに集約されており、リアルタイムでコンプライアンスの進捗状況について追跡、レポートすることができます。

プロセス

ヘルプ トピック コンプライアンス マップを作成する

コンプライアンス マップを開き、集約、要約された情報を確認します。

DSS05.04 に関するさらなる詳細を入手するには、要件をクリックし、マッピングされた統制と集約されたテスト結果を確認します。

コンプライアンスの進捗状況を実証するには、経営陣と対象範囲メトリクスを共有し、Excel レポートをエクスポートします。これにより経営陣は、組織が COBIT® 5 フレームワークに準拠する度合について即理解することができます。

結果

組織のコンプライアンスの現在の進捗状況について素早く洞察が得られます。

次の手順

コンプライアンス プログラムを実装および自動化する方法を習得する

リザルト アプリより、評価者は、データ アナリティクスによるインシデントの把握に加え、インシデントのマッピングのためにトリガーされるワークフローの定義、根本原因分析と改善活動の実行を行い、報告の準備ができたらケースを閉じることができます。

詳細については、コンプライアンス プログラムの実装を参照してください。