Demostración del cumplimiento

Con miles de estándares de la industria, políticas internas y requisitos normativos en constante cambio, optimizar la cobertura en un entorno de cumplimiento cambiante puede ser intimidante. Es vital que las organizaciones implementen los procesos y la tecnología necesarios para identificar, racionalizar, priorizar y mitigar adecuadamente el riesgo de cumplimiento. En este artículo, analizamos cómo demostrar el aseguramiento en un programa de cumplimiento utilizando las aplicaciones Proyectos, Marcos y Mapas de cumplimiento.

Este artículo ilustra cómo demostrar el cumplimiento con el Marco COBIT® 5. Sin embargo, el mismo flujo de trabajo también se puede aplicar para demostrar el cumplimiento con:

- normas que se aplican a las instituciones financieras, tales como la ley de veracidad en los préstamos, antilavado de dinero o seguro de depósitos

- otros marcos de seguridad de los sistemas, como ISO o NIST

- normativa sobre la privacidad de los datos, como el Reglamento General de Protección de Datos de la Unión Europea (UE GDPR), la Ley Gramm Leach Bliley (GLBA), la Ley de Responsabilidad y Portabilidad del Seguro de Salud (HIPAA) y la Ley de Privacidad y Derechos Educativos de la Familia (FERPA)

- regulaciones que se aplican al gobierno o a la educación superior, tales como la guía uniforme de subvenciones (Uniform Grant Guidance), auditoría única (Single Audit) o título IV (Title IV)

¿Qué significa demostrar el cumplimiento?

Demostrar el cumplimiento significa que una organización se compromete a realizar negocios de conformidad con las normas y estándares que se les aplican.

Demostrar el cumplimiento no solo consiste en demostrar que se han cumplido los requisitos de cumplimiento, sino también en demostrar cómo se cumplen los requisitos y qué programas estructurados existen para permitir el cumplimiento continuo.

¿Dónde demuestro el cumplimiento?

En Diligent utilizamos las aplicaciones Proyectos, Marcos y Mapas de cumplimiento para certificar a los evaluadores y otros terceros interesados que existe un fuerte entorno de control. Nuestro programa de cumplimiento previene la exposición de la organización a filtraciones de datos y a la violación de las medidas de aplicación de la norma. También nos permite colaborar con partes interesadas que deben cumplir con varios estándares y normas.

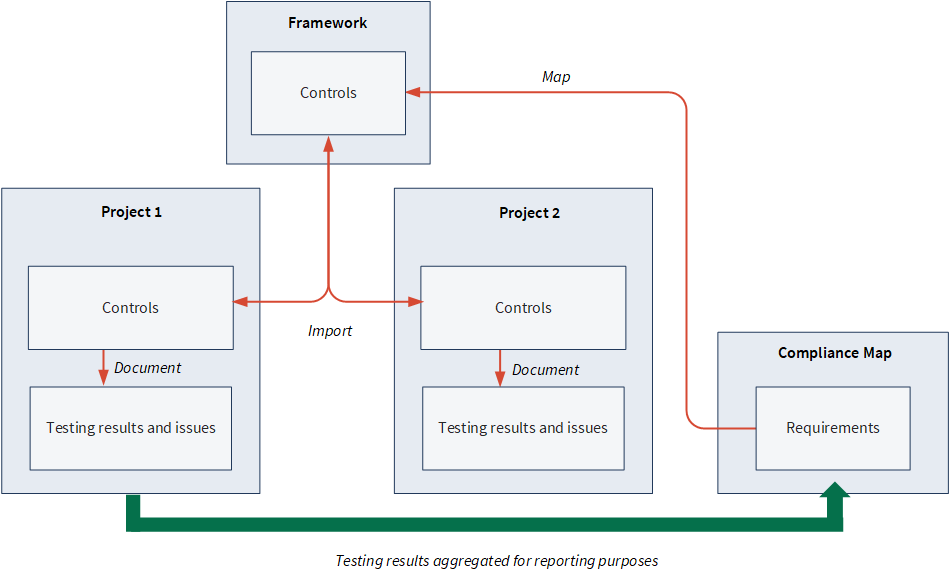

La visión general

- Mapas de cumplimiento es donde los equipos de cumplimiento pueden realizar la evaluación inicial de la brecha entre el cumplimiento y los riesgos, asignando los requisitos a los controles organizacionales existentes contenidos en los marcos.

- Marcos se utilizan en conexión con los mapas de cumplimiento para capturar de forma centralizada la relación maestra entre requisitos y controles, administrar los cambios en los controles en un entorno regulatorio y empresarial en evolución y crear proyectos individuales.

- Proyectos se utiliza para probar el diseño y la efectividad operativa del control y para capturar asuntos. Si es necesario, también puede sincronizar los cambios a un marco desde un proyecto.

Cuando asigna requisitos a los controles del marco, los resultados de las pruebas y los asuntos de varios proyectos se agregan automáticamente al mapa de cumplimiento, lo que le permite realizar el seguimiento y hacer reportes sobre el estado del cumplimiento en tiempo real.

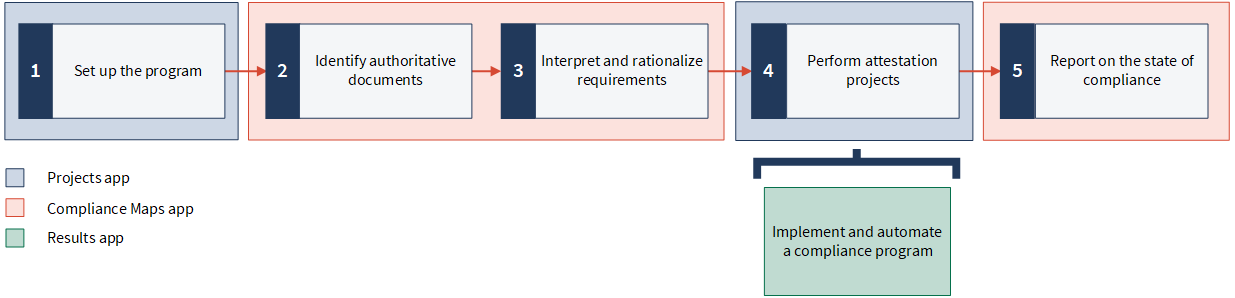

Pasos

¿Listo para una visita guiada?

Echemos un vistazo más de cerca a estas características en el contexto.

1. Configurar el programa

El primer paso para desarrollar su programa de cumplimiento es configurar sus proyectos y marcos. Puede crear marcos para administrar un conjunto estructurado de información y usar marcos para construir múltiples proyectos. También puede personalizar la terminología y las etiquetas de los proyectos de acuerdo con los estándares de su organización y sincronizar los cambios a un marco desde un proyecto si desea aplicar esos cambios a otros proyectos.

Configurar proyectos y marcos

Los marcos son útiles para reducir los esfuerzos manuales relacionados con la configuración de proyectos y se pueden utilizar para administrar centralmente la información en entornos normativos y comerciales en evolución.

Ejemplo

Escenario

Usted es un profesional de cumplimiento de sistemas que posee tres proyectos:

- Evaluación del riesgo de cumplimiento con GDPR (Reglamento General de Protección de Datos)

- Revisión de la ciberseguridad

- Revisión de controles generales de sistemas

Recientemente usted reconoció que riesgos y controles similares pueden aplicarse a los proyectos de Revisión de la ciberseguridad y Revisión de controles generales de sistemas.

Anteriormente, usted creaba un proyecto a partir de una plantilla de proyecto llamada Revisión de controles generales de sistemas (contexto de arquitectura de la información). Desea utilizar esta plantilla para crear un conjunto único de riesgos y controles que se pueden utilizar en los proyectos de Revisión de la ciberseguridad y Revisión de controles generales de sistemas.

Proceso

Temas de ayuda

- Creación de proyectos

- Uso de plantillas de proyectos

- Panorama de Marcos

- Clonación e importación de objetivos

En primer lugar, crea una Evaluación de los riesgos de cumplimiento con GDPR en blanco; la usará más adelante para desarrollar un inventario de los riesgos de cumplimiento y realizar las fases iniciales de la evaluación de los riesgos de cumplimiento.

Luego, crea un nuevo marco llamado Marco de control general informático e importa los objetivos (que contienen los riesgos y controles) desde la plantilla de proyecto al marco.

Finalmente, usted importa los objetivos del marco a los proyectos de Revisión de la ciberseguridad y Revisión de controles generales de sistemas.

Resultado

Se configura la Evaluación de los riesgos de cumplimiento con GDPR y usted puede comenzar a definir las áreas de auditoría y riesgos que son relevantes para la organización.

Los objetivos, riesgos y controles en el Marco de control general informático están relacionados con los objetivos, riesgos y controles en los proyectos Revisión de la ciberseguridad y Revisión de controles generales de sistemas. Ahora puede actualizar los proyectos según sea necesario, opcionalmente aplicar esas actualizaciones al marco, y también asegurarse de que las actualizaciones realizadas al marco se propaguen a los proyectos apropiados sincronizando los proyectos con los marcos.

Configurar la terminología del proyecto

La terminología puede variar ampliamente entre los distintos tipos de proyectos y también entre las organizaciones que realizan el mismo tipo de proyectos. Las organizaciones pueden configurar los diferentes tipos de proyectos para que la terminología utilizada por cada equipo se refleje en los proyectos relevantes.

Ejemplo

Escenario

Usted desea asegurarse de que la terminología que se muestra en el proyecto de Evaluación de los riesgos de cumplimiento con GDPR se alinee con el léxico preferido por su organización.

Proceso

Tema de ayuda Personalización de términos, campos y notificaciones

Usted navega hasta el tipo de proyecto de Investigación/examen del cumplimiento y configura los siguientes términos en cada ficha:

Ficha Riesgos y procedimientos:

- Término para plan del proyecto → Inventario de riesgos del cumplimiento

- Abreviatura para plan del proyecto → CRI

- Término para riesgo→ Requisito

- Término para procedimiento → Proyecto planificado

- Término para identificador del procedimiento → Identificador del proyecto planificado

Ficha Procedimientos de ejecución:

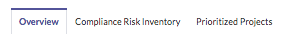

- Término para la ficha de procedimientos de ejecución → Proyectos priorizados

- Término para procedimiento de ejecución → Proyectos priorizados

Resultado

Los términos personalizados se aplican a Evaluación del riesgo de cumplimiento con GDPR:

2. Identificar los documentos fidedignos

Una vez que haya configurado sus proyectos y marcos, el siguiente paso es identificar los documentos fidedignos que son aplicables a su organización e incluir estos documentos en su mapa de cumplimiento.

Los documentos fidedignos pueden adoptar la forma de normas publicadas por un organismo regulador, como un gobierno, estándares profesionales publicados por un organismo de práctica profesional o una asociación comercial, o políticas o procedimientos internos publicados por la gerencia ejecutiva.

Consejo

Ciertos estándares y normas están disponibles como parte de su plan de suscripción regular. Los estándares y las normas adicionales están disponibles al suscribirse a las suites de contenidos ofrecidas a través de Galería de contenidos e inteligencia , un repositorio central para contenido específico de la industria que puede utilizarse en productos de Diligent.

Ejemplo

Escenario

Su organización debe cumplir con el Reglamento General de Protección de Datos (GDPR) (U. E.) 2016/679, un reglamento que establece requisitos para proteger los datos personales, que pueden incluir datos personales o de cuentas típicos que identifiquen a una persona.

Usted reconoce que se puede cumplir con el GDPR adoptando las mejores prácticas existentes, como COBIT, ITIL, NIST e ISO. Para adoptar los elementos necesarios para cumplir con los requisitos del GDPR, su organización ha decidido aprovechar el marco COBIT®5, un marco integrado de auditoría de sistemas que ayuda a las empresas a crear un valor óptimo desde sistemas, manteniendo un equilibrio entre la realización de beneficios y la optimización de los niveles de riesgo y el uso de recursos.

Proceso

Tema de ayuda Importación de estándares y normas

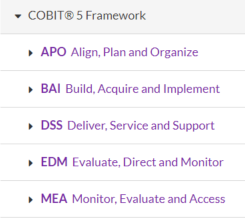

Usted importa el marco COBIT® 5 a su mapa de cumplimiento.

Resultado

Su mapa de cumplimiento se completa con una lista de requisitos:

3. Interpretar y racionalizar los requisitos

Una vez que haya importado el contenido relevante a su mapa de cumplimiento, puede realizar una evaluación del riesgo de cumplimiento e iniciar el proceso de interpretación y racionalización de los requisitos. Usted tiene control total sobre el proceso interno de cumplimiento, incluyendo definir en qué lugar del espectro desea caer, y el nivel de cobertura de cumplimiento que desea alcanzar.

Realizar una evaluación de riesgos del cumplimiento

Las organizaciones que implementan programas de cumplimiento de alta calidad participan en la identificación y evaluación sistemáticas de los riesgos. Las evaluaciones de riesgos del cumplimiento proporcionan los medios para evaluar la aplicabilidad de normas o estándares, priorizando los estándares o normas que deben administrarse primero y reportando cuáles requisitos pueden ser aplicables a la organización.

Ejemplo

Escenario

Antes de que pueda interpretar y racionalizar los requisitos en el Marco COBIT® 5, necesita desarrollar un inventario de los riesgos del cumplimiento para identificar y clasificar los riesgos, y especificar cuáles proyectos planificados servirán para abordar o minimizar las áreas de riesgo claves.

El inventario de los riesgos del cumplimiento enumerará los riesgos a los que la organización se ha enfrentado en el pasado o que se espera que afronte en el futuro. Los riesgos deben clasificarse de acuerdo con el impacto y la probabilidad en una escala de tres puntos (1-Bajo, 2-Medio, 3-Alto).

Proceso

Temas de ayuda

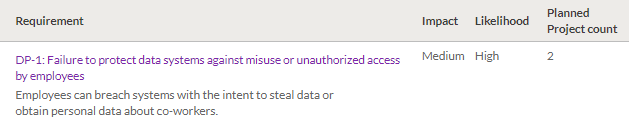

Dentro de Evaluación de los riesgos del cumplimiento con GDPR, usted define el primer requisito: Incumplimientos de los datos del reporte. En el requisito Incumplimientos de los datos del reporte, usted define y evalúa el primer riesgo que está dentro del alcance de su organización:

DP-1: falla en la protección de los sistemas de datos ante el uso indebido o el acceso no autorizado por parte de los empleados Los empleados pueden violar los sistemas con la intención de robar datos u obtener datos personales sobre los compañeros de trabajo.

- Impacto Medio

- Probabilidad Alta

Finalmente, especifica que dos proyectos planificados cubrirán el área de riesgo:

- Revisión de la ciberseguridad

- Revisión de controles generales de sistemas

Resultado

Se evalúa la primera área de riesgo que se enfoca. La evaluación del riesgo de cumplimiento ayudará a determinar cuáles requisitos dentro del Marco COBIT® 5 son aplicables a la organización.

Identificar los requisitos aplicables y cubiertos

Una vez que haya completado la evaluación de riesgos de cumplimiento, puede comenzar el proceso de identificación de los requisitos aplicables y cubiertos.

Hay dos métodos principales que puede utilizar para interpretar y racionalizar los requisitos:

- Abordar todo exactamente en la forma indicada por el requisito e implementarlo de conformidad reduce el riesgo de incumplimiento pero aumenta la carga de implementar y administrar el cumplimiento

- Interpretar los requisitos aplicando un criterio profesional y racionalizar la cobertura óptima suficiente para que la organización reduce la carga del cumplimiento pero puede aumentar el riesgo de incumplimiento para la organización

Consejo

Una buena estrategia de cumplimiento intenta racionalizar los cambios requeridos en los procesos y controles para maximizar la cobertura de cumplimiento aprovechando el mayor número posible de los procesos existentes.

Ejemplo

Escenario

Los resultados de la evaluación de riesgos del cumplimiento ahora le permiten interpretar y racionalizar los requisitos dentro del Marco COBIT® 5. Debe aplicar el juicio profesional y racionalizar una cobertura óptima que sea suficiente para la organización.

Proceso

Tema de ayuda Crear un mapa de cumplimiento

En los mapas de cumplimiento, marque cada requisito aplicable a su organización, proporcione un fundamento que indique por qué es aplicable el requisito.

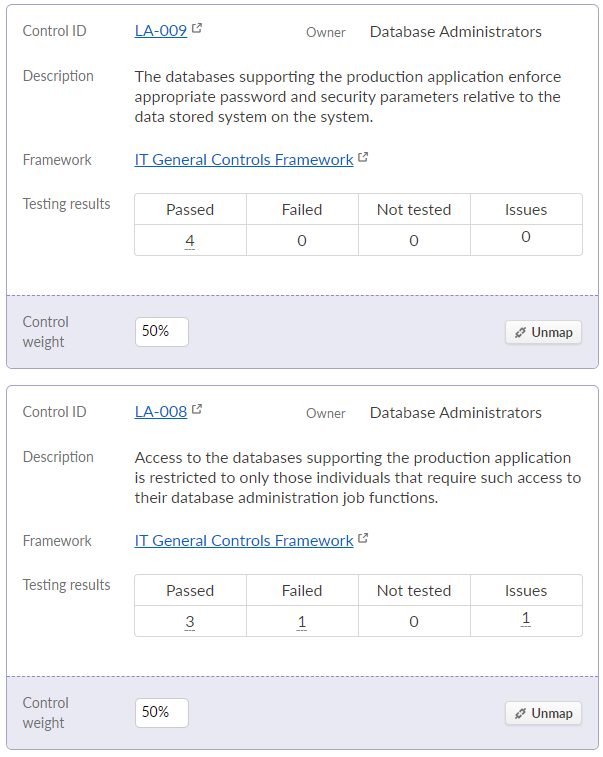

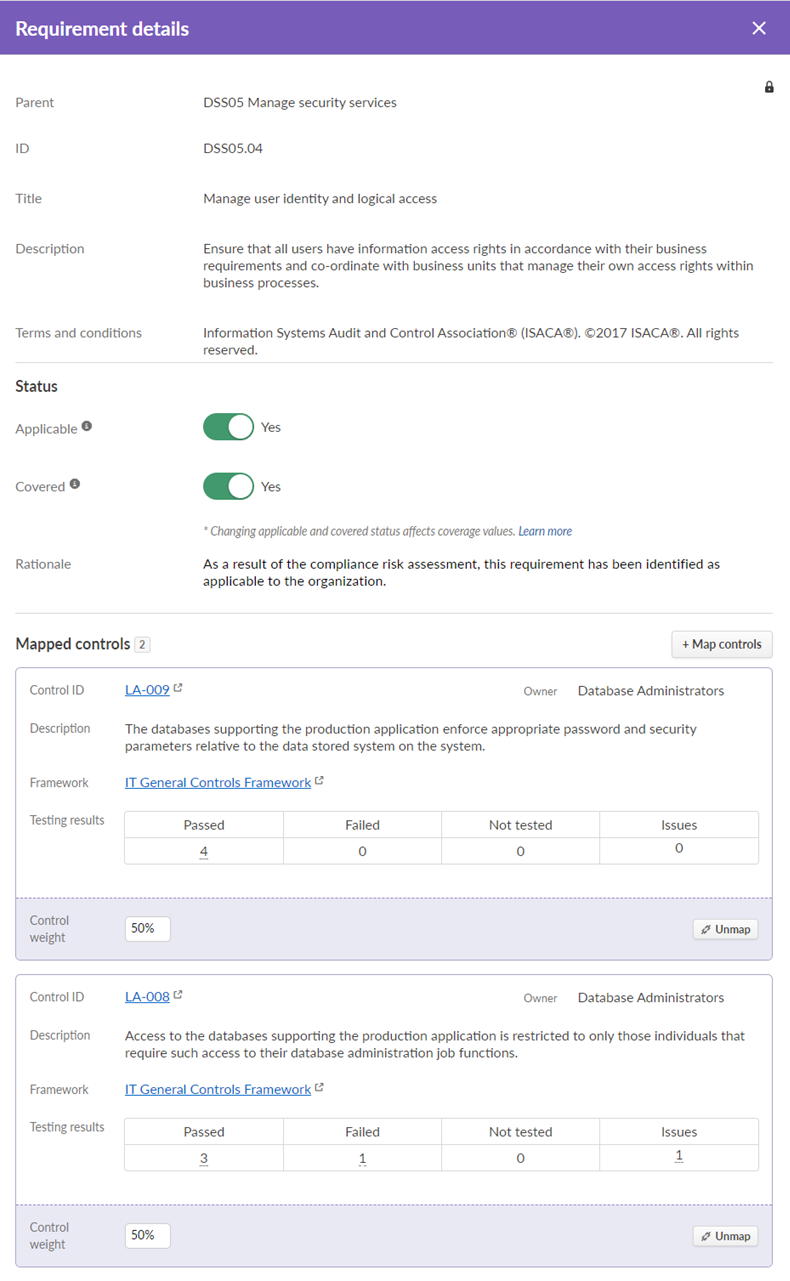

Usted captura información para el requisito DSS05.04. Administre la identidad del usuario y el acceso lógico de la siguiente manera:

- Aplicable Sí

- Cubierto Sí

- Base lógica Como resultado de la evaluación del riesgo de cumplimiento, este requisito se ha identificado como aplicable a la organización.

Finalmente, usted asigna los siguientes controles existentes al requisito DSS05.04:

| Identificador del control | Descripción del control | Peso del control |

|---|---|---|

| LA-008 | El acceso a las bases de datos que soportan la aplicación de producción está restringido solo a aquellas personas que requieren dicho acceso para las funciones de la tarea de administración de la base de datos. | 50 % |

| LA-009 | Las bases de datos que soportan la aplicación de producción imponen parámetros adecuados de contraseña y seguridad en relación con el sistema almacenado de datos en el sistema. | 50 % |

Resultado

Usted ha tratado todo exactamente como lo exige el requisito e implementado dos controles directos en consecuencia. Todos los resultados de las pruebas y los asuntos asociados con los controles se agregan al mapa de cumplimiento para fines de reportes.

4. Realizar proyectos de certificación

Utilizando marcos como repositorio centralizado de la información, puede ejecutar proyectos de certificación para realizar evaluaciones de los riesgos operacionales, trabajar con los propietarios de los controles para realizar un seguimiento central del rendimiento del cumplimiento en todos los objetivos y capturar asuntos. La realización de proyectos de certificación le permite comparar cómo se desempeña su organización en la administración del riesgo de cumplimiento y los requisitos.

Realizar evaluaciones del riesgo operacional

La realización de una evaluación del riesgo operacional es un proceso que implica determinar a cuánto riesgo se enfrenta una organización. Puede desarrollar un conjunto común de criterios de evaluación que se puedan utilizar en todos los segmentos operativos, entidades o unidades de negocio, y calificar los riesgos operativos en función del marco de calificación definido.

Consejo

Para evitar calificar manualmente los riesgos operacionales, puede utilizar los Controladores de evaluación para automatizar diferentes evaluaciones de riesgos. Puede enlazar una medida creada en la aplicación Resultados a una evaluación de riesgos en Proyectos para hacer reportes sobre la evaluación y completar automáticamente las calificaciones de riesgo inherentes de acuerdo con los rangos predefinidos de las medidas.

Ejemplo

Escenario

Su organización tiene un proceso maduro y refinado de evaluación de los riesgos operativos y evalúa el riesgo en dos dimensiones (probabilidad e impacto) en una escala de tres puntos:

- 1 - Bajo

- 2 - Medio

- 3 - Alto

Ahora, debe evaluar la calificación del riesgo inherente para determinar el riesgo bruto al que se enfrenta la organización si no se han implementado controles u otros factores de mitigación.

Proceso

Temas de ayuda

Usted captura la siguiente información en los proyectos Revisión de la ciberseguridad y Revisión de controles generales de sistemas:

| Proyecto | Riesgo | Impacto | Probabilidad |

|---|---|---|---|

| Revisión de la ciberseguridad | Riesgo LA-: Riesgo sin título Las responsabilidades del trabajo de las personas para mantener una restricción de acceso apropiada sobre los datos no son suficientemente claras ni accionables. | 2 - Medio | 1 - Bajo |

| Revisión de controles generales de sistemas | 2 - Medio | 3 - Alto |

Resultado

Se completa la evaluación de riesgos inherente. Las calificaciones de riesgo inherentes se agregan al marco para fines de reportes.

Documentar y evaluar los controles

Los propietarios del control pueden contribuir en documentar la existencia de los controles implementados y evaluar su efectividad a través de la certificación y/o la evidencia que se adjunta, definir planes de acción para implementar los controles faltantes para tratar las instancias de incumplimiento o explicar por qué no es necesario un control.

Consejo

Los operadores de primera línea de una organización pueden usar la aplicación Control de la misión para administrar los controles a los que tienen acceso, fuera de la aplicación Proyectos. Control de la misión es una aplicación que presenta información de control desde Proyectos en una vista simplificada y centralizada.

Ejemplo

Escenario

Ahora que ha evaluado el riesgo inherente, también desea poder determinar el riesgo residual, o el riesgo que resta después de que se han implementado los controles.

Proceso

Temas de ayuda

- Ejecución de procedimientos y pruebas de controles

- Seguimiento del aseguramiento utilizando marcos

- Crear un mapa de cumplimiento

Usted captura la siguiente información y prueba el diseño y la efectividad operativa de cada control en los proyectos Revisión de la ciberseguridad y Revisión de controles generales de sistemas:

Proyecto: Revisión de la ciberseguridad

- Riesgo: LA-: Riesgo sin título

- Controles:

- LA-008

- Atributos del control:

- Descripción: El acceso a las bases de datos que soportan la aplicación de producción está restringido solo a aquellas personas que requieren dicho acceso para las funciones de la tarea de administración de la base de datos.

- Peso: 50 %

- Resultados de la revisión de confiabilidad: Diseñados en forma apropiada

- Resultados de las pruebas: Funcionando de manera efectiva

- Atributos del control:

- LA-009

- Atributos del control:

- Descripción: Las bases de datos que soportan la aplicación de producción imponen parámetros adecuados de contraseña y seguridad en relación con el sistema almacenado de datos en el sistema.

- Peso: 50 %

- Resultados de la revisión de confiabilidad: Diseñados en forma apropiada

- Resultados de las pruebas: Funcionando de manera efectiva

- Atributos del control:

- LA-008

Proyecto: Revisión de controles generales de sistemas

- Riesgo: LA-: Riesgo sin título

- Controles:

- LA-008

- Atributos del control:

- Descripción: El acceso a las bases de datos que soportan la aplicación de producción está restringido solo a aquellas personas que requieren dicho acceso para las funciones de la tarea de administración de la base de datos.

- Peso: 50 %

- Resultados de la revisión de confiabilidad: Diseñados en forma apropiada

- Resultados de las pruebas: Excepción(es) observada(s)

- Atributos del control:

- LA-009

- Atributos del control:

- Descripción: Las bases de datos que soportan la aplicación de producción imponen parámetros adecuados de contraseña y seguridad en relación con el sistema almacenado de datos en el sistema.

- Peso: 50 %

- Resultados de la revisión de confiabilidad: Diseñados en forma apropiada

- Resultados de las pruebas: Funcionando de manera efectiva

- Atributos del control:

- LA-008

Resultado

Los resultados de las pruebas asociados con el control se agregan al marco y al mapa de cumplimiento para fines de reportes:

Capturar asuntos y acciones

Puede capturar y asignar asuntos marcados para corrección a lo largo del proceso de revisión del cumplimiento y delegar asuntos a los propietarios del control o de los asuntos para actualizar el estado y los planes de acción relacionados. También puede asignar acciones a cualquier parte interesada para facilitar el seguimiento, la captura de pruebas y la resolución.

Ejemplo

Escenario

Dado que una de las pruebas de control falló en la Revisión de controles generales de sistemas, debe tener en cuenta la excepción registrando un asunto. También desea crear una medida de seguimiento específica que esté asociada con un asunto identificado y asignarla al miembro del personal correspondiente.

Proceso

Temas de ayuda

Usted documenta los siguientes asuntos y acciones en la Revisión de controles generales de sistemas:

Asunto

- Título/encabezado Empleados no autorizados pueden tener acceso a sistemas críticos

- Descripción No existe un proceso instaurado que garantice que solo los empleados autorizados tengan acceso a los sistemas críticos

- Propietario Gerente de sistemas

- Tipo de asunto Deficiencia

- Fecha de identificación Fecha

- Gravedad Alta

- Publicado Publicado

Acción

- Título Monitoree el acceso privilegiado a los sistemas críticos de manera regular

- Propietario Gerente de sistemas

- Descripción Controle los logs de acceso de producción y compare los eventos registrados con una lista aprobada de usuarios

- Fecha de vencimiento Fecha

- Estado Abierto

- Prioridad Alta

Resultado

Se capturan el asunto y la acción. En una fecha posterior, la auditoría puede revisar el plan de acciones correctivas y documentar los resultados de las nuevas pruebas para determinar si el asunto se ha corregido o no.

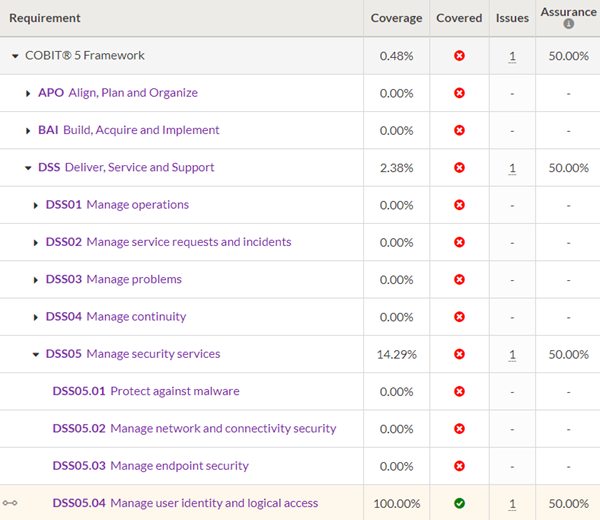

5. Reportar sobre el estado de cumplimiento

En última instancia, el cumplimiento es el resultado de ejecutar un programa bien administrado y bien controlado. Los mapas de cumplimiento proporcionan la posibilidad de que las tres líneas de defensa obtengan rápidamente una idea del trabajo que está realizando cada departamento y se vea información agregada en tiempo real.

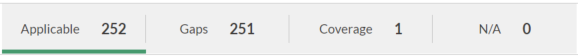

Para demostrar el progreso en el cumplimiento, puede calificar el aseguramiento del cumplimiento con una sola medida general (Cobertura). Esta medida única y general proporciona a la gerencia una comprensión instantánea del grado en que la organización cumple, ordenado por regulación, procesos de negocios o entidad. En cualquier momento, usted también puede generar reportes en tiempo real para comunicar el estado de las diversas áreas de control así como el progreso del programa en general.

Ejemplo

Escenario

Usted necesita hacer un seguimiento general sobre cuán bien está actuando su organización para mitigar el riesgo, de modo que los recursos se puedan asignar de manera adecuada. Afortunadamente, los resultados de las pruebas y los asuntos que capturó en los proyectos de certificación se agregan a su mapa de cumplimiento normativo, lo que le permite hacer el seguimiento y realizar reportes sobre el estado de cumplimiento en tiempo real.

Proceso

Tema de ayuda Crear un mapa de cumplimiento

Usted abre mapas de cumplimiento y visualiza la información agregada y resumida:

Para obtener más detalles sobre DSS05.04, haga clic en el requisito y vea los controles asignados y los resultados de las pruebas agregados:

Para demostrar el progreso en el cumplimiento, comparta la medida Cobertura con la administración y exporte el informe Excel. Esto proporciona a la administración una comprensión instantánea del grado en que la organización cumple con el Marco COBIT® 5.

Resultado

Puede conocer rápidamente el estado actual de cumplimiento de su organización.

¿Qué sigue?

Aprenda cómo implementar y automatizar un programa de cumplimiento

La aplicación Resultados permite a los evaluadores capturar incidentes a través de estudios analíticos de datos, definir flujos de trabajo disparados para administrar incidentes, realizar análisis de las causas principales y las actividades de las acciones correctivas, y cerrar casos una vez que estén listos para la generación de reportes.

Para obtener más información, consulte Implementación de un programa de cumplimiento.