Démontrer la conformité

Il existe des milliers de normes, de politiques internes et d’obligations réglementaires qui évoluent constamment. Optimisez votre assurance dans cet environnement peut être intimidant. Il est essentiel que les organisations mettent en place les processus et la technologie nécessaires pour identifier, rationaliser, prioriser et atténuer le risque de conformité de manière appropriée. Cet article explique comment démontrer l'assurance dans un programme de conformité via les applications Projets, Cadres et Cartes de conformité.

Cet article explique comment démontrer la conformité au cadre COBIT® 5. Cependant, il est possible d'appliquer le même flux de travail pour démontrer la conformité avec :

- les réglementations qui s'appliquent aux institutions financières, telles que la loi sur la transparence en matière de prêts (Truth-in Lending), la lutte contre le blanchiment d'argent ou l'assurance dépositaire ;

- d'autres cadres de sécurité informatique, tels que ISO ou NIST ;

- les législations sur la confidentialité des données telles que le RGPD dans l'UE, le GLBA, l'HIPAA et le FERPA ;

- les réglementations qui s'appliquent à l'enseignement supérieur ou au gouvernement, telles que le Uniform Grant Guidance (Directives d'attribution d'aide uniforme), le Single Audit (audit individuel) ou le Title IV (titre IV).

Que signifier démontrer la conformité ?

Démontrer la conformité signifie qu'une organisation s'engage à gérer son activité conformément aux réglementations et aux normes en vigueur.

Démontrer la conformité ne consiste pas à simplement montrer que l'organisation respecte les exigences de conformité mais à démontrer également les procédures mises en place pour les respecter ainsi que les programmes structurés mis en œuvre pour permettre une conformité continue.

Où démontrer la conformité ?

Chez Diligent, nous utilisons les applications Projets, Cadres et Cartes de conformité pour certifier aux assesseurs et à d'autres tiers concernés l'existence d'un environnement de contrôle performant. Notre programme de conformité nous empêche d'exposer l'organisation à des mesures d'exécution réglementaires ou à des violations de données il nous permet également de collaborer avec les intervenants dans l'entreprise devant respecter différentes réglementations et normes

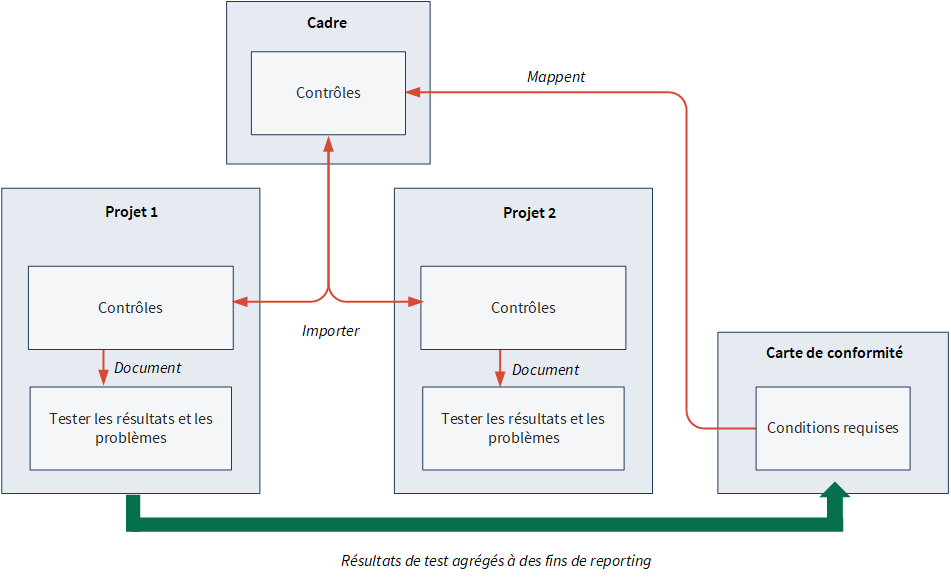

Une image étendue

- Les cartes de conformité correspondent à l'emplacement dans lequel les équipes de conformité peuvent constater les premières omissions de conformité et voir l'évaluation du risque en mappant les exigences aux contrôles organisationnels contenus dans les cadres.

- Les cadres s'utilisent conjointement avec les cartes de conformité pour capturer de manière centralisée la relation de base entre les exigences et les contrôles, gérer les modifications des contrôles dans un environnement commercial et réglementaire en évolution, et créer des projets individuels.

- Les projets permettent de tester la conception et l’efficacité opérationnelle du contrôler, et de capturer les problèmes. Si nécessaire, vous pouvez également resynchroniser les modifications avec un cadre d'un projet.

Lorsque vous mappez des exigences aux contrôles de cadre, les résultats de test et les problèmes de plusieurs projets sont automatiquement agrégés dans la carte de conformité vous permettant ainsi de suivre et de rapporter le statut de conformité en temps réel.

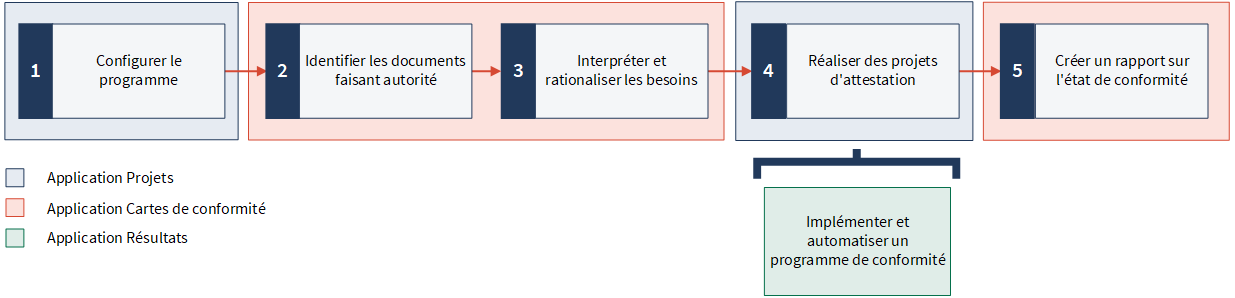

Étapes

Prêt pour un tour ?

Étudions plus précisément ces fonctions dans leur contexte.

1. Configurer le programme

La première de la génération de votre programme de conformité consiste à configurer vos projets et vos cadres. Vous pouvez créer des cadres afin de gérer un ensemble structuré d'informations et utiliser des cadres pour créer plusieurs projets. Vous pouvez également personnaliser la terminologie et les libellés dans les projets en fonction des normes de votre organisation puis resynchoniser les modifications avec un cadre d'un projet si vous voulez les appliquer à d'autres projets.

Configurer des projets et des cadres

Les cadres contribuent à réduire les efforts manuels nécessaires pour définir des projets et ils permettent de gérer de manière centralisée les informations dans des environnements réglementaires et commerciaux en constante évolution.

Exemple

Scénario

En tant que professionnel de la conformité informatique, vous êtes en charge de trois projets :

- Évaluation du risque de conformité de la RGPD

- Examen de cybersécurité

- Revue des contrôles généraux informatiques

Récemment, vous avez détecté que des risques et contrôles similaires peuvent s'appliquer aux projets Examen de cybersécurité et Revue des contrôles généraux informatiques.

Auparavant, vous avez créé un projet à partir d’un modèle de projet intitulé Revue des contrôles généraux informatiques (contexte IA). Vous voulez utiliser ce modèle pour créer un ensemble individuel de risques et de contrôles utilisables aussi bien dans les projets Examen de cybersécurité et Revue des contrôles généraux informatiques.

Processus

Rubriques d'aide

- Créer des projets

- Utiliser des modèles de projet

- Aperçu de l’application Cadres

- Cloner et importer des objectifs

Commencez par créer une évaluation du risque de conformité de la RGPD vierge. Elle vous permettra ultérieurement de développer un inventaire de risque de conformité et de mener les phases initiales de l'évaluation du risque de conformité.

Ensuite, vous créez un nouveau cadre intitulé Cadre des contrôles généraux informatiques puis importez les objectifs (qui contiennent les risques et les contrôles) depuis le modèle de projet vers le cadre.

Pour terminer, vous importez les objectifs du cadre vers les projets Examen de cybersécurité et Revues de contrôles généraux informatiques.

Résultat

L'évaluation du risque de conformité de la RGPD est configurée et vous pouvez commencer à définir les domaines d'audit et de risque qui sont pertinents pour l'organisation.

Les objectifs, les risques et les contrôles figurant dans Cadre des contrôles généraux informatiques sont liés à ceux figurant dans les projets Examen de cybersécurité et Revue des contrôles généraux informatiques. Vous pouvez désormais mettre à jour des projets si nécessaire, éventuellement appliquer à nouveau ces mises à jour au cadre ainsi que vous assurez que les mises à jour effectuées au niveau du cadre se propagent aux projets correspondants par synchronisation des projets avec les cadres.

Configurer la terminologie du projet

La terminologie peut varier grandement entre les différents types de projets mais aussi entre les organisations qui effectuent les mêmes types de projets. Les organisations peuvent configurer différents types de projets afin que la terminologie utilisée par chaque équipe soit reprise dans les projets pertinents.

Exemple

Scénario

Vous voulez vous assurer que la terminologie affichée dans l'évaluation des risques de conformité du RGPD est conforme au lexique de votre organisation.

Processus

Rubrique d'aide Personnaliser les termes, les champs et les notifications

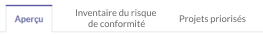

Vous accédez au type de projet Examen / Enquête de conformité et configurez les termes suivants dans chaque onglet :

Onglet Risque et procédures :

- Terme pour plan du projet → Inventaire du risque de conformité

- Abréviation de plan du projet → CRI

- Terme pour risque → Exigence

- Terme pour procédure→ Projet planifié

- Terme pour ID procédure → ID projet planifié

Onglet Procédures d'exécution :

- Terme pour l'onglet de procédures d'exécution → Projets priorisés

- Terme pour procédure d'exécution → Projets priorisés

Résultat

Les termes spécifiques s'appliquent à l'évaluation des risques de conformité du RGPD :

2. Identifier les documents faisant autorité

Une fois que vous avez configuré vos projets et cadres, l'étape suivante consiste à identifier les documents faisant autorité qui s'appliquent à votre organisation et à les inclure à votre carte de conformité.

Les documents faisant autorité peuvent être des réglementations publiées par un organisme de contrôle, comme un gouvernement, des normes professionnelles publiées par un corps d'exercice professionnel ou une association commerciale, ou des règles ou procédures internes publiées par la direction.

Astuce

Certaines normes et réglementations sont disponibles dans le cadre de votre plan d'abonnement normal : D'autres normes et réglementations sont disponibles lorsque vous vous abonnez aux suites de contenu proposées par Contenu et Galerie de renseignements, un référentiel central pour le contenu propre au secteur pouvant être utilisé dans les produits Diligent.

Exemple

Scénario

Votre organisation doit respecter le règlement général sur la protection des données (RGPD) (UE) 2016/679, une réglementation qui stipule des exigences sur la protection des données personnelles susceptibles d'intégrer des données personnelles ou sur le compte qui permettent d'identifier une personne.

Vous constatez que le RGPD peut être satisfait en adoptant les meilleures pratiques existantes comme COBIT, ITIL, NIST et ISO. Pour adopter les éléments nécessaires pour respecter les exigences du RGPD, votre organisation a décidé d'utiliser le cadre COBIT® 5, un cadre d'audit IT complet qui aide les entreprises à créer une valeur optimale à partir de l'IT en maintenant un équilibre entre ses avantages et l'optimisation des niveaux de risque et l'utilisation des ressources.

Processus

Rubrique d'aide Importer les normes et réglementations

Vous importez le cadre COBIT® 5 vers votre carte de conformité.

Résultat

Votre carte de conformité est renseignée au moyen d'une liste de conditions :

3. Interpréter et rationaliser les besoins

Lorsque vous avez importé le contenu pertinent dans votre carte de conformité, vous pouvez exécuter une évaluation de risque de conformité et commencer le processus d'interprétation et de rationalisation des besoins. Vous avez le contrôle complet sur le processus de conformité interne, dont la position du spectre où vous voulez tomber et le niveau de couverture de conformité que vous voulez atteindre.

Effectuer une évaluation du risque de conformité

Les organisations qui mettent en œuvre un programme de conformité de haute qualité s'engagent dans une identification systématique et une évaluation des risques. Les évaluations de risque de conformité offrent les moyens d'évaluer l'applicabilité d'une norme ou d'une réglementation, de prioriser les normes ou les réglementations à gérer en premier et désigner les exigences qui peuvent être appliquées à l'organisation.

Exemple

Scénario

Avant de pouvoir interpréter et rationaliser les exigences dans le cadre COBIT® 5, vous devez développer un inventaire de risques de conformité afin d'identifier et de classer les risques et indiquer les projets planifiés à utiliser pour répondre ou atténuer les domaines de risque clés.

L'inventaire de risques de conformité liste les risques auxquels l'organisation a été confrontés par le passé ou auxquels elle doit s'attendre à l'avenir. Le classement des risques doit s'effectuer en fonction de l'impact et de la probabilité sur une échelle à trois points (1-Faible, 2-Moyen, 3-Élevé).

Processus

Rubriques d'aide

Dans l’évaluation du risque de conformité pour le RGPD, vous définissez la première exigence : déclarer les violations de données. Dans l'exigence Déclarer les violations de données, vous définissez et évaluez le premier risque qui se trouve dans le périmètre de votre organisation :

DP-1 : échec de la protection des systèmes de données face à la mauvaise utilisation ou un accès non autorisé par les employés Les employés peuvent violer le système dans le but de voler des données ou d'obtenir des données confidentielles sur des collaborateurs.

- Impact Moyen

- Probabilité Élevée

Pour finir, vous indiquer que deux projets planifiés couvriront le domaine de risque :

- Examen de cybersécurité

- Revue des contrôles généraux informatiques

Résultat

Le premier domaine de risque essentiel est évalué. L'évaluation du risque de conformité permet de déterminer les exigences spécifiées dans le cadre COBIT® 5 qui sont applicables à l'organisation.

Identifier des exigences applicables et couvertes

Une fois que vous avez terminé l'évaluation du risque de conformité, vous pouvez commencer le processus d'identification des exigences applicables et couvertes.

Vous avez le choix principalement entre deux méthodes pour interpréter et justifier les exigences :

- Respecter scrupuleusement la condition requise et procéder à l'implémentation en conséquence cette méthode réduit le risque de non-conformité mais augmente les frais d'implémentation et de gestion de la conformité.

- Interpréter les exigences en appliquant une réflexion professionnelle et rationaliser une couverture optimale pour l'organisation cette méthode réduit les frais de conformité mais est susceptible d'augmenter le risque de non-conformité pour l'organisation.

Astuce

Une stratégie de conformité appropriée tente de rationaliser le processus requis et de contrôler les modifications afin d'optimiser la couverture de conformité en utilisant autant de processus existants que possible.

Exemple

Scénario

Les résultats de l’évaluation du risque de conformité vous permettent désormais d’interpréter et de rationaliser les exigences dans le cadre COBIT® 5. Vous devez avoir un jugement professionnel et rationaliser la couverture optimale qui convient à votre organisation.

Processus

Rubrique d'aide Créer une carte de conformité

Dans les cartes de conformité, vous marquez chaque exigence applicable à votre organisation, vous donnez une explication rationnelle à la raison pour laquelle l'exigence est applicable.

Vous récupérez les informations nécessaires pour l'exigence DSS05.04 Gestion de l'identité utilisateur et de l'accès logique comme suit :

- Applicable Oui

- Couvert Oui

- Rational En tant que résultat de l'évaluation du risque de conformité, cette condition a été identifiée comme étant applicable à l'organisation.

Enfin, vous mappez les contrôles existants suivants à l'exigence DSS05.04 :

| ID du contrôle | Description du contrôle | Poids du contrôle |

|---|---|---|

| LA-008 | L'accès aux bases de données qui prennent en charge l'application de production est limité uniquement aux personnes qui ont besoin de ce type d'accès pour disposer des fonctions des tâches d'administration de base de données. | 50 % |

| LA-009 | Les bases de données qui prennent en charge l'application de production requièrent un mot de passe et des paramètres de sécurité appropriés pour les données stockées dans le système. | 50 % |

Résultat

Vous avez satisfait toutes les conditions émises par l'exigence et mis en œuvre deux contrôles directs en conséquence. Tout résultat de test et problème associé aux contrôles est agrégé dans la carte de conformité à des fins de reporting.

4. Réaliser des projets d'attestation

L'utilisation des cadres comme un référentiel centralisé pour les informations vous permet d'exécuter des projets d'attestation afin de mener des évaluations de risque, collaborer avec des propriétaires de contrôle pour suivre de manière centralisée les performances de conformité dans tous les objectifs et capturer des problèmes. En réalisant des projets d'attestation, vous pouvez évaluer dans quelle mesure votre organisation gère de manière appropriée le risque de conformité et les exigences.

Exécuter des évaluations de risque opérationnel

Une évaluation de risque opérationnel est un processus qui implique la détermination du nombre de risques auxquels une organisation fait face. Vous pouvez développer un ensemble typique de critères d'évaluation pouvant être utilisés dans les secteurs opérationnels, les entités ou les unités commerciales et noter les risques opérationnels en fonction du cadre de score défini.

Astuce

Pour éviter une notation manuelle des risques opérationnels, vous pouvez utiliser des pilotes d’évaluation afin d’automatiser les différentes évaluations de risque. Vous pouvez lier une mesure créée dans l'application Résultats à une évaluation de risque dans projets afin d'informer l'évaluation et renseigner automatiquement les scores de risque inhérents en fonction de plages de mesures prédéfinies.

Exemple

Scénario

Votre organisation dispose d'un processus d'évaluation de risque opérationnel mature et précis ; elle évalue le risque dans deux dimensions (Probabilité et Impact) sur une échelle à trois points :

- 1 - Faible

- 2 - Moyen

- 3 - Élevé

Désormais, vous devez évaluer le score de risque inhérent afin de déterminer le risque brut auquel l'organisation sera confrontée si aucun contrôle ou tout autre facteur d'atténuation n'est mis en place.

Processus

Rubriques d'aide

Vous récupérez les informations suivantes dans les projets Examen de cybersécurité et Revue des contrôles généraux informatiques :

| Projet | Risque | Impact | Probabilité |

|---|---|---|---|

| Examen de cybersécurité | Risque LA- : risque sans titre Les responsabilités des tâches attribuées aux personnes pour gérer la restriction d'accès appropriée aux données ne sont pas suffisamment claires ou utilisables. | 2 - Moyen | 1 - Faible |

| Revue des contrôles généraux informatiques | 2 - Moyen | 3 - Élevé |

Résultat

L'évaluation du risque inhérent est terminée. Les scores de risque inhérent sont agrégés dans le cadre à des fins de reporting.

Documenter et évaluer les contrôles

Les propriétaires de contrôle peuvent contribuer à justifier de l'existence de contrôle et à évaluer leur efficacité au moyen d'attestation et/ou de mise à disposition de preuve, définir des plans d'action pour implémenter les contrôles manquants afin de faire face aux cas de non-conformité ou expliquer la raison pour laquelle un contrôle est inutile.

Astuce

L'application Suivi des contrôles permet aux personnel de première ligne dans une organisation de gérer les contrôles auxquels il a accès, en dehors de l'application Projets. Suivi des contrôles est une application qui présente les informations sur les contrôles provenant de Projets dans une vue simplifiée et centralisée.

Exemple

Scénario

Une fois que vous avez évalué chaque risque inhérent, vous voulez également pouvoir déterminer le risque résiduel ou le niveau de risque qu'il subsiste après que des contrôles ont été mis en place.

Processus

Rubriques d'aide

- Exécuter des procédures ou tester des contrôles

- Suivre l'assurance à l'aide de cadres

- Créer une carte de conformité

Vous récupérez les informations suivantes et tester la conception et l'efficacité opérationnelle de chaque contrôle dans les deux projets Examen de cybersécurité et Revue des contrôles généraux informatiques :

Projet : examen de cybersécurité

- Risque : LA- : risque sans titre

- Contrôles :

- LA-008

- Attributs du contrôle :

- Description : l'accès aux bases de données qui prennent en charge l'application de production est limité uniquement aux personnes qui ont besoin de ce type d'accès pour disposer des fonctions des tâches d'administration de base de données.

- Poids : 50 %

- Résultats de la revue générale : conçu de manière appropriée

- Résultats du test : fonctionnement optimal

- Attributs du contrôle :

- LA-009

- Attributs du contrôle :

- Description : les bases de données qui prennent en charge l'application de production requièrent un mot de passe et des paramètres de sécurité appropriés pour les données stockées dans le système.

- Poids : 50 %

- Résultats de la revue générale : conçu de manière appropriée

- Résultats du test : fonctionnement optimal

- Attributs du contrôle :

- LA-008

Projet : examen des contrôles généraux informatiques

- Risque : LA- : risque sans titre

- Contrôles :

- LA-008

- Attributs du contrôle :

- Description : l'accès aux bases de données qui prennent en charge l'application de production est limité uniquement aux personnes qui ont besoin de ce type d'accès pour disposer des fonctions des tâches d'administration de base de données.

- Poids : 50 %

- Résultats de la revue générale : conçu de manière appropriée

- Résultats du test : exception(s) notée(s)

- Attributs du contrôle :

- LA-009

- Attributs du contrôle :

- Description : les bases de données qui prennent en charge l'application de production requièrent un mot de passe et des paramètres de sécurité appropriés pour les données stockées dans le système.

- Poids : 50 %

- Résultats de la revue générale : conçu de manière appropriée

- Résultats du test : fonctionnement optimal

- Attributs du contrôle :

- LA-008

Résultat

Les résultats de test associés au contrôle sont agrégés dans le cadre et la carte de conformité à des fins de reporting :

Capturer des problèmes et des actions

Vous pouvez récupérer et affecter les problèmes marqués pour remédiation tout au long du processus d'examen de conformité, et déléguer des problèmes aux propriétaires de contrôle ou de problème afin de mettre à jour le statut et les plans d'action liés. Vous pouvez également affecter des actions à un intervenant afin de simplifier la surveillance, le rassemblement de preuves et la résolution.

Exemple

Scénario

Puisqu’un des tests de contrôle a échoué dans Revue des contrôles généraux informatiques, vous devez noter l’exception en journalisant un problème. Vous voulez également créer une mesure consécutive spécifique qui est associée à un problème identifié et l'affecter à un membre du personnel approprié.

Processus

Rubriques d'aide

Vous documentez le problème et les actions suivants dans la revue des contrôles généraux informatiques :

Problème

- Titre/Rôle Des employés non autorisés peuvent avoir accès aux systèmes critiques

- Description Il n'y a aucun processus en place pour garantir que seuls les employés autorisés auront accès aux systèmes critiques.

- Propriétaire Responsable informatique

- Type de problème Déficience

- Date identifiée Date

- Gravité Élevé

- Publié Publié

Action

- Titre Suivi de l'accès privilégié aux systèmes critiques de manière régulière

- Propriétaire Responsable informatique

- Description Suivi des journaux d'accès de production et comparaison des événements journalisés avec une liste d'utilisateurs sanctionnés.

- Date d'échéance Date

- Statut Ouvert

- Priorité Élevé

Résultat

Le problème et l'action sont récupérés. Plus tard, l'audit peut examiner le plan de remédiation et documenter les résultats du nouveau test afin de déterminer si le problème a réellement été remédié.

5. Déclarer l'état de conformité

La conformité est finalement le résultat de l'exécution d'un programme correctement géré et contrôlé. Les cartes de conformité offrent aux trois lignes de défense la possibilité d'avoir rapidement une vue d'ensemble du travail que chaque département accomplit et de visualiser les informations agrégées en temps réel.

Pour présenter l’avancement de la conformité, vous pouvez noter l’assurance de conformité avec une mesure globale, individuelle (couverture). Cette mesure donne à la direction une présentation instantanée du niveau de conformité de l'organisation par réglementation, processus opérationnel ou entité Vous pouvez également, à tout moment, générer des rapports en temps réel qui précisent le statut des différents domaines de contrôle ainsi que l'avancement du programme dans son ensemble.

Exemple

Scénario

Vous devez suivre le taux global de réussite d'une organisation dans l'atténuation du risque de conformité afin que les ressources puissent être allouées correctement. Par chance, les résultats de test et les problèmes que vous avez recueillis dans les projets d'attestation sont agrégés dans votre carte de conformité, ce qui vous permet de suivre et de déclarer le statut de conformité en temps réel.

Processus

Rubrique d'aide Créer une carte de conformité

Vous ouvrez les cartes de conformité et visualiser les informations agrégées et cumulées :

Pour obtenir des détails sur DSS05.04, vous devez cliquer sur l'exigence et visualiser les contrôles mappés et les résultats de test agrégés :

Pour démontrer l’avancement de conformité, vous partagez la mesure Couverture avec la direction et exportez le rapport Excel. La direction dispose ainsi d'une image instantanée du niveau de conformité de l'organisation avec le cadre COBIT® 5.

Résultat

Vous obtenez rapidement une vue d'ensemble de l'état actuel de la conformité pour votre organisation.

Quelles sont les prochaines étapes ?

Découvrez comment implémenter et automatiser le programme de conformité

L'application Résultat permet aux évaluateurs de rassembler les incidents via des outils d'analyse de données, de définir les flux de travail déclenchés pour la gestion d'incidents, d'exécuter les activités d'analyse de cause initiale et de remédiation et de clôturer des cas une fois qu'ils peuvent figurer dans le reporting.

Pour en savoir plus, voir Implémenter un programme de conformité.